Künstliche Intelligenz

KI- und Blockchain-Integration zur Wahrung der Privatsphäre

Angesichts der breiten Aufmerksamkeit und potenziellen Anwendungen von Blockchain- und künstlichen Intelligenztechnologien gewinnen die Techniken zum Schutz der Privatsphäre, die als direkte Folge der Integration der beiden Technologien entstehen, erheblich an Bedeutung. Diese Datenschutztechniken schützen nicht nur die Privatsphäre des Einzelnen, sondern gewährleisten auch die Zuverlässigkeit und Sicherheit der Daten.

In diesem Artikel werden wir darüber sprechen, wie die Zusammenarbeit zwischen KI und Blockchain zahlreiche Techniken zum Schutz der Privatsphäre hervorbringt und wie sie in verschiedenen Branchen eingesetzt werden, darunter Anonymisierung, Datenverschlüsselung, K-Anonymität und mehrstufige Distributed-Ledger-Methoden. Darüber hinaus werden wir versuchen, die Mängel und deren tatsächliche Ursache zu analysieren und entsprechende Lösungen anzubieten.

Blockchain, Künstliche Intelligenz und ihre Integration

Das Blockchain-Netzwerk wurde der Welt erstmals vorgestellt, als Nakamoto 2008 Bitcoin einführte, eine auf dem Blockchain-Netzwerk basierende Kryptowährung. Seit ihrer Einführung hat die Blockchain vor allem in den letzten Jahren stark an Popularität gewonnen. Der Wert, bei dem Bitcoin handelt Dass die Marktkapitalisierung heute die Billionen-Dollar-Marke überschreitet, zeigt, dass Blockchain das Potenzial hat, beträchtliche Umsätze und Gewinne für die Branche zu generieren.

Die Blockchain-Technologie kann in erster Linie nach dem Grad der Zugänglichkeit und Kontrolle, den sie bietet, kategorisiert werden Öffentlich, privat und föderiert Dies sind die drei Haupttypen von Blockchain-Technologien. Beliebte Kryptowährungen und Blockchain-Architekturen wie Bitcoin und Ethereum sind öffentliche Blockchain-Angebote, da sie von Natur aus dezentralisiert sind und es Knoten ermöglichen, frei in das Netzwerk einzutreten oder es zu verlassen, und so eine maximale Dezentralisierung fördern.

Die folgende Abbildung zeigt die Struktur von Ethereum, da es eine verknüpfte Liste verwendet, um Verbindungen zwischen verschiedenen Blöcken herzustellen. Der Header des Blocks speichert die Hash-Adresse des vorhergehenden Blocks, um eine Verknüpfung zwischen den beiden aufeinanderfolgenden Blöcken herzustellen.

Die Entwicklung und Implementierung der Blockchain-Technologie geht mit berechtigten Sicherheits- und Datenschutzbedenken in verschiedenen Bereichen einher, die nicht vernachlässigt werden dürfen. Beispielsweise kann ein Datenverstoß in der Finanzbranche schwere Verluste nach sich ziehen, während ein Verstoß im Militär- oder Gesundheitssystem katastrophale Folgen haben kann. Um diese Szenarien zu verhindern, war der Schutz von Daten, Benutzerressourcen und Identitätsinformationen ein Hauptschwerpunkt der Blockchain-Sicherheitsforschungsgemeinschaft, da es für die Gewährleistung der Entwicklung der Blockchain-Technologie von entscheidender Bedeutung ist, ihre Sicherheit aufrechtzuerhalten.

Ethereum ist eine dezentrale Blockchain-Plattform, die gemeinsam über mehrere Knoten ein gemeinsames Informationsbuch führt. Jeder Knoten im Ethereum-Netzwerk nutzt die EVM oder Ethereum Vector Machine, um intelligente Verträge zu erstellen und die Kommunikation zwischen Knoten zu erleichtern, die über ein P2P- oder Peer-to-Peer-Netzwerk erfolgt. Jeder Knoten im Ethereum-Netzwerk verfügt über einzigartige Funktionen und Berechtigungen, obwohl alle Knoten zum Sammeln von Transaktionen und zum Block-Mining verwendet werden können. Darüber hinaus ist es erwähnenswert, dass Ethereum im Vergleich zu Bitcoin eine schnellere Blockgenerierungsgeschwindigkeit mit einem Vorsprung von fast 15 Sekunden aufweist. Dies bedeutet, dass Krypto-Miner eine bessere Chance haben, schneller Belohnungen zu erhalten, während die Intervallzeit für die Überprüfung von Transaktionen erheblich verkürzt wird.

Andererseits ist KI oder Künstliche Intelligenz ein Zweig der modernen Wissenschaft, der sich auf die Entwicklung von Maschinen konzentriert, die zur Entscheidungsfindung fähig sind und autonomes Denken vergleichbar mit den Fähigkeiten eines Menschen simulieren können. Künstliche Intelligenz ist ein sehr umfangreicher Zweig mit zahlreichen Teilbereichen, darunter Deep Learning, Computer Vision, Verarbeitung natürlicher Sprache und mehr. Insbesondere NLP war ein Teilgebiet, das in den letzten Jahren stark in den Fokus gerückt wurde und zur Entwicklung einiger erstklassiger LLMs wie GPT und BERT geführt hat. NLP ist auf dem Weg zur nahezu Perfektion, und der letzte Schritt des NLP ist die Verarbeitung von Texttransformationen, die Computer verständlich machen können, und neuere Modelle wie ChatGPT, die auf GPT-4 basieren, haben gezeigt, dass die Forschung in die richtige Richtung geht.

Ein weiteres Teilgebiet, das bei KI-Entwicklern sehr beliebt ist, ist Deep Learning, eine KI-Technik, die durch die Nachahmung der Struktur von Neuronen funktioniert. In einem herkömmlichen Deep-Learning-Framework werden die externen Eingabeinformationen Schicht für Schicht verarbeitet, indem hierarchische Netzwerkstrukturen trainiert werden, und dann zur endgültigen Darstellung an eine verborgene Schicht weitergeleitet. Deep-Learning-Frameworks kann in zwei Kategorien eingeteilt werden: Überwachtes Lernen und unüberwachtes Lernen.

Das obige Bild zeigt die Architektur des Deep-Learning-Perzeptrons. Wie im Bild zu sehen ist, verwendet ein Deep-Learning-Framework eine mehrstufige neuronale Netzwerkarchitektur, um die Merkmale in den Daten zu lernen. Das neuronale Netzwerk besteht aus drei Arten von Schichten, darunter der verborgenen Schicht, dem Eingabezahler und der Ausgabeschicht. Jede Perzeptronschicht im Framework ist mit der nächsten Schicht verbunden, um ein Deep-Learning-Framework zu bilden.

Schließlich haben wir es mit der Integration von Blockchain- und künstlichen Intelligenztechnologien zu tun, da diese beiden Technologien in verschiedenen Branchen und Bereichen eingesetzt werden und die Besorgnis über Cybersicherheit, Datensicherheit und Datenschutz zunimmt. Anwendungen, die auf die Integration von Blockchain und künstlicher Intelligenz abzielen, manifestieren die Integration in den folgenden Aspekten.

- Nutzung der Blockchain-Technologie zur Aufzeichnung und Speicherung der Trainingsdaten, Eingabe und Ausgabe der Modelle und Parameter, um Verantwortlichkeit und Transparenz bei Modellprüfungen sicherzustellen.

- Einsatz von Blockchain-Frameworks zur Bereitstellung von KI-Modellen, um Dezentralisierungsdienste zwischen Modellen zu erreichen und die Skalierbarkeit und Stabilität des Systems zu verbessern.

- Bereitstellung eines sicheren Zugriffs auf externe KI-Daten und -Modelle mithilfe dezentraler Systeme und Ermöglichung der Erfassung zuverlässiger externer Informationen durch Blockchain-Netzwerke.

- Verwendung von Blockchain-basierten Token-Designs und Anreizmechanismen, um Verbindungen und vertrauenswürdige Interaktionen zwischen Benutzern und KI-Modellentwicklern herzustellen.

Datenschutz durch die Integration von Blockchain- und KI-Technologien

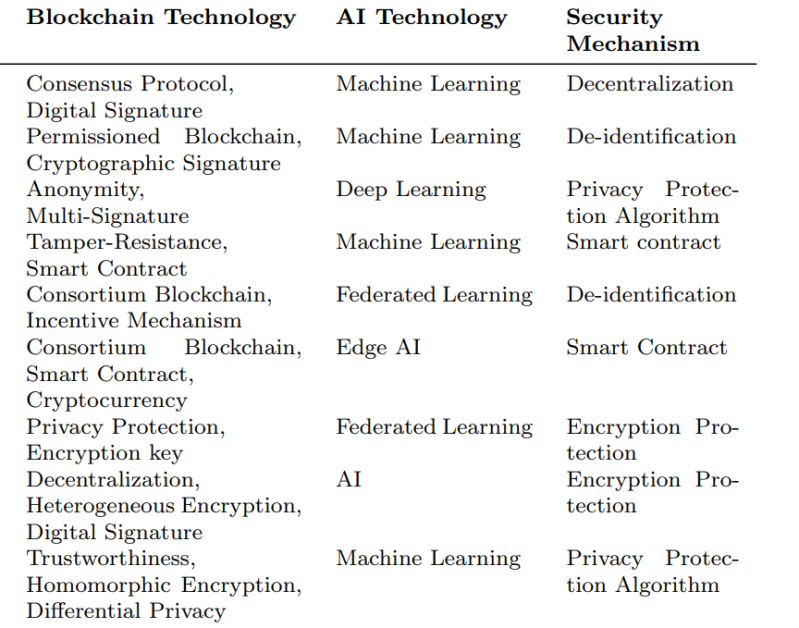

Im aktuellen Szenario unterliegen Datenvertrauenssysteme bestimmten Einschränkungen, die die Zuverlässigkeit der Datenübertragung beeinträchtigen. Um diese Einschränkungen zu überwinden, können Blockchain-Technologien eingesetzt werden, um eine zuverlässige und sichere Lösung für den Datenaustausch und die Datenspeicherung zu schaffen, die Datenschutz bietet und die Datensicherheit erhöht. Einige der Anwendungen von Blockchain in der KI Datenschutz sind in der folgenden Tabelle aufgeführt.

Durch die Verbesserung der Implementierung und Integration dieser Technologien können die Schutzkapazität und Sicherheit aktueller Datenvertrauenssysteme erheblich gesteigert werden.

Datenverschlüsselung

Traditionell waren Datenaustausch- und Datenspeicherungsmethoden anfällig für Sicherheitsbedrohungen, da sie auf zentralisierte Server angewiesen waren, was sie zu einem leicht identifizierbaren Ziel für Angreifer machte. Die Anfälligkeit dieser Methoden führt zu schwerwiegenden Komplikationen wie Datenmanipulation und Datenlecks. Angesichts der aktuellen Sicherheitsanforderungen reichen Verschlüsselungsmethoden allein nicht aus, um die Sicherheit der Daten zu gewährleisten, was der Hauptgrund für die Entstehung dieser Methoden ist von Datenschutztechnologien basierend auf der Integration von künstlicher Intelligenz und Blockchain.

Werfen wir einen Blick auf ein Blockchain-basiertes föderiertes Lernschema zur Wahrung der Privatsphäre, das darauf abzielt, die Multi-Krum-Technik zu verbessern und sie mit homomorpher Verschlüsselung zu kombinieren, um eine Modellfilterung und Modellaggregation auf Chiffretextebene zu erreichen, mit der lokale Modelle überprüft und gleichzeitig der Datenschutz gewahrt werden kann. Die homomorphe Verschlüsselungstechnik von Paillier wird bei dieser Methode verwendet, um Modellaktualisierungen zu verschlüsseln und so einen zusätzlichen Schutz der Privatsphäre zu gewährleisten. Der Paillier-Algorithmus funktioniert wie dargestellt.

De-Identifikation

De-Identifizierung ist eine häufig verwendete Methode, um persönliche Identifikationsdaten eines Benutzers zu anonymisieren, indem die Daten von den Datenkennungen getrennt werden. Dadurch wird das Risiko der Datenverfolgung reduziert. Es gibt ein dezentrales KI-Framework, das auf der Permissioned-Blockchain-Technologie basiert und den oben genannten Ansatz nutzt. Das KI-Framework trennt die persönlichen Identifikationsdaten effektiv von nicht-persönlichen Daten und speichert die Hashwerte der persönlichen Identifikationsdaten im Blockchain-Netzwerk. Das vorgeschlagene KI-Framework kann im medizinischen Bereich eingesetzt werden, um medizinische Daten und Informationen eines Patienten auszutauschen, ohne dessen wahre Identität preiszugeben. Wie in der folgenden Abbildung dargestellt, verwendet das vorgeschlagene KI-Framework zwei unabhängige Blockchains für Datenanfragen. Ein Blockchain-Netzwerk speichert die Patienteninformationen zusammen mit den Datenzugriffsberechtigungen, während das zweite Blockchain-Netzwerk Prüfspuren aller Anfragen oder Abfragen der Anfragenden erfasst. Dadurch behalten Patienten weiterhin die volle Autorität und Kontrolle über ihre medizinischen Daten und ermöglichen gleichzeitig einen sicheren Datenaustausch innerhalb mehrerer Einheiten im Netzwerk.

Mehrschichtiges verteiltes Hauptbuch

Ein mehrschichtiges verteiltes Hauptbuch ist ein Datenspeichersystem mit Dezentralisierungseigenschaften und mehreren hierarchischen Ebenen, die darauf ausgelegt sind, die Effizienz zu maximieren, den Datenaustauschprozess zu sichern und gleichzeitig den Datenschutz zu verbessern. DeepLinQ ist ein Blockchain-basiertes, mehrschichtiges, dezentralisiertes, verteiltes Hauptbuch, das den Bedenken eines Benutzers in Bezug auf Datenschutz und Datenfreigabe Rechnung trägt, indem es einen datenschutzgeschützten Datenschutz ermöglicht. DeepLinQ archiviert den versprochenen Datenschutz durch den Einsatz verschiedener Techniken wie On-Demand-Abfragen, Zugriffskontrolle, Proxy-Reservierung und Smart Contracts, um die Eigenschaften des Blockchain-Netzwerks wie Konsensmechanismus, vollständige Dezentralisierung und Anonymität zum Schutz des Datenschutzes zu nutzen.

K-Anonymität

Die K-Anonymitätsmethode ist eine Methode zum Schutz der Privatsphäre, die darauf abzielt, Personen in einem Datensatz so anzusprechen und zu gruppieren, dass jede Gruppe mindestens K Personen mit identischen Attributwerten enthält und somit die Identität und Privatsphäre einzelner Benutzer schützt. Die K-Anonymitätsmethode war die Grundlage eines vorgeschlagenen zuverlässigen Transaktionsmodells, das Transaktionen zwischen Energieknoten und Elektrofahrzeugen erleichtert. In diesem Modell erfüllt die K-Anonymitätsmethode zwei Funktionen: Erstens verbirgt sie den Standort der Elektrofahrzeuge, indem eine einheitliche Anfrage mithilfe von K-Anonymitätstechniken erstellt wird, die den Standort des Besitzers des Autos verbergen oder verbergen; Zweitens verbirgt die K-Anonymitätsmethode Benutzerkennungen, sodass Angreifer nicht die Möglichkeit haben, Benutzer mit ihren Elektrofahrzeugen zu verknüpfen.

Evaluation und Situationsanalyse

In diesem Abschnitt besprechen wir die umfassende Analyse und Bewertung von zehn Datenschutzsystemen, die in den letzten Jahren auf der Kombination von Blockchain- und KI-Technologien basieren. Die Bewertung konzentriert sich auf fünf Hauptmerkmale dieser vorgeschlagenen Methoden: Berechtigungsverwaltung, Datenschutz, Zugriffskontrolle, Skalierbarkeit und Netzwerksicherheit. Außerdem werden Stärken, Schwächen und Verbesserungspotenziale diskutiert. Die einzigartigen Merkmale der Integration von KI- und Blockchain-Technologien haben den Weg für neue Ideen und Lösungen für einen verbesserten Datenschutz geebnet. Zur Veranschaulichung zeigt die folgende Abbildung verschiedene Bewertungsmetriken, die zur Ableitung der Analyseergebnisse für die kombinierte Anwendung von Blockchain- und KI-Technologien verwendet wurden.

Autoritätsverwaltung

Bei der Zugriffskontrolle handelt es sich um eine Sicherheits- und Datenschutztechnologie, die verwendet wird, um den Zugriff eines Benutzers auf autorisierte Ressourcen auf der Grundlage vordefinierter Regeln, Anweisungen und Richtlinien zu beschränken und die Datenintegrität und Systemsicherheit zu gewährleisten. Es gibt ein intelligentes, privates Parkverwaltungssystem, das zur Verwaltung von Berechtigungen ein rollenbasiertes Zugriffskontroll- oder RBAC-Modell nutzt. Im Framework werden jedem Benutzer eine oder mehrere Rollen zugewiesen und dann nach Rollen klassifiziert, sodass das System die Attributzugriffsberechtigungen steuern kann. Benutzer im Netzwerk können ihre Blockchain-Adresse verwenden, um ihre Identität zu überprüfen und Zugriff auf die Attributautorisierung zu erhalten.

Zugangskontrolle

Die Zugriffskontrolle ist eine der wichtigsten Grundlagen des Datenschutzes. Sie beschränkt den Zugriff auf der Grundlage der Gruppenmitgliedschaft und der Benutzeridentität, um sicherzustellen, dass nur autorisierte Benutzer auf bestimmte Ressourcen zugreifen dürfen, und schützt so das System vor unerwünschtem Zugriff erzwungener Zugang. Um eine effektive und effiziente Zugriffskontrolle sicherzustellen, muss das Framework mehrere Faktoren berücksichtigen, darunter Autorisierung, Benutzerauthentifizierung und Zugriffsrichtlinien.

Digitale Identitätstechnologie ist ein aufstrebender Ansatz für IoT-Anwendungen Dies kann eine sichere Zugangskontrolle ermöglichen und den Datenschutz für Daten und Geräte gewährleisten. Die Methode schlägt die Verwendung einer Reihe von Zugriffskontrollrichtlinien vor, die auf kryptografischen Grundelementen und digitaler Identitätstechnologie oder DIT basieren, um die Sicherheit der Kommunikation zwischen Einheiten wie Drohnen, Cloud-Servern und Bodenstationsservern (GSS) zu schützen. Sobald die Registrierung der Entität abgeschlossen ist, werden die Anmeldeinformationen im Speicher gespeichert. Die folgende Tabelle fasst die Arten von Fehlern im Framework zusammen.

Datenschutz

Unter Datenschutz versteht man Maßnahmen wie Datenverschlüsselung, Zugriffskontrolle, Sicherheitsüberprüfung und Datensicherung, um sicherzustellen, dass auf die Daten eines Benutzers nicht illegal zugegriffen wird, diese manipuliert werden oder durchsickern. Bei der Datenverarbeitung können Technologien wie Datenmaskierung, Anonymisierung, Datenisolierung und Datenverschlüsselung eingesetzt werden, um Daten vor unbefugtem Zugriff und Verlust zu schützen. Darüber hinaus können Verschlüsselungstechnologien wie homomorphe Verschlüsselung, differenzieller Datenschutz, digitale Signaturalgorithmen, asymmetrische Verschlüsselungsalgorithmen und Hash-Algorithmen den unbefugten und illegalen Zugriff durch nicht autorisierte Benutzer verhindern und die Vertraulichkeit der Daten gewährleisten.

Netzwerksicherheit

Netzwerksicherheit ist ein weites Feld, das verschiedene Aspekte umfasst, darunter die Gewährleistung der Vertraulichkeit und Integrität von Daten, die Verhinderung von Netzwerkangriffen und den Schutz des Systems vor Netzwerkviren und Schadsoftware. Um die Sicherheit und Zuverlässigkeit des Systems zu gewährleisten, müssen eine Reihe sicherer Netzwerkarchitekturen und -protokolle sowie Sicherheitsmaßnahmen eingeführt werden. Darüber hinaus sind die Analyse und Bewertung verschiedener Netzwerkbedrohungen sowie die Entwicklung entsprechender Abwehrmechanismen und Sicherheitsstrategien von entscheidender Bedeutung, um die Zuverlässigkeit und Sicherheit des Systems zu verbessern.

Skalierbarkeit

Unter Skalierbarkeit versteht man die Fähigkeit eines Systems, größere Datenmengen oder eine zunehmende Anzahl von Benutzern zu verarbeiten. Beim Entwurf eines skalierbaren Systems müssen Entwickler Systemleistung, Datenspeicherung, Knotenverwaltung, Übertragung und mehrere andere Faktoren berücksichtigen. Darüber hinaus müssen Entwickler bei der Gewährleistung der Skalierbarkeit eines Frameworks oder Systems die Systemsicherheit berücksichtigen, um Datenschutzverletzungen, Datenlecks und andere Sicherheitsrisiken zu verhindern.

Entwickler haben ein System entwickelt, das den europäischen Datenschutz-Grundregeln (DSGVO) entspricht, indem sie datenschutzbezogene Informationen und Grafikmetadaten in einem verteilten Dateisystem speichern, das außerhalb der Kette existiert. Kunstwerk-Metadaten und digitale Token werden in OrbitDB gespeichert, einem Datenbankspeichersystem, das mehrere Knoten zum Speichern der Daten verwendet und so Datensicherheit und Datenschutz gewährleistet. Das verteilte Off-Chain-System verteilt die Datenspeicherung und verbessert so die Skalierbarkeit des Systems.

Situationsanalyse

Die Verschmelzung von KI- und Blockchain-Technologien hat zur Entwicklung eines Systems geführt, das sich stark auf den Schutz der Privatsphäre, Identität und Daten der Benutzer konzentriert. Obwohl KI-Datenschutzsysteme immer noch vor einigen Herausforderungen wie Netzwerksicherheit, Datenschutz, Skalierbarkeit und Zugriffskontrolle stehen, ist es wichtig, diese Probleme auf der Grundlage praktischer Überlegungen während der Entwurfsphase umfassend zu berücksichtigen und abzuwägen. Da sich die Technologie weiterentwickelt und weiter voranschreitet, die Anwendungen zunehmen, werden die auf KI und Blockchain basierenden Systeme zum Schutz der Privatsphäre in der kommenden Zukunft mehr Aufmerksamkeit auf sich ziehen. Basierend auf Forschungsergebnissen, technischen Ansätzen und Anwendungsszenarien lassen sie sich in drei Kategorien einteilen.

- Anwendung von Datenschutzmethoden in der IoT- oder Internet-of-Things-Branche unter Verwendung von Blockchain- und KI-Technologie.

- Anwendung von Datenschutzmethoden in intelligenten Verträgen und Diensten, die sowohl Blockchain- als auch KI-Technologie nutzen.

- Umfangreiche Datenanalysemethoden, die durch den Einsatz von Blockchain- und KI-Technologie Schutz der Privatsphäre bieten.

Die zur ersten Kategorie gehörenden Technologien konzentrieren sich auf die Implementierung von KI- und Blockchain-Technologien zum Schutz der Privatsphäre in der IoT-Branche. Diese Methoden nutzen KI-Techniken zur Analyse großer Datenmengen und nutzen gleichzeitig die dezentralen und unveränderlichen Funktionen des Blockchain-Netzwerks, um die Authentizität und Sicherheit der Daten zu gewährleisten.

Die in die zweite Kategorie fallenden Technologien konzentrieren sich auf die Verschmelzung von KI- und Blockchain-Technologien für einen verbesserten Datenschutz durch Nutzung der intelligenten Verträge und Dienste der Blockchain. Diese Methoden kombinieren Datenanalyse und Datenverarbeitung mit KI und nutzen zusätzlich die Blockchain-Technologie, um die Abhängigkeit von vertrauenswürdigen Dritten zu verringern und Transaktionen aufzuzeichnen.

Schließlich konzentrieren sich die in die dritte Kategorie fallenden Technologien darauf, die Leistungsfähigkeit der KI- und Blockchain-Technologie zu nutzen, um einen verbesserten Datenschutz bei groß angelegten Datenanalysen zu erreichen. Diese Methoden zielen darauf ab, die Dezentralisierungs- und Unveränderlichkeitseigenschaften der Blockchain auszunutzen, die die Authentizität und Sicherheit der Daten gewährleisten, während KI-Techniken die Genauigkeit der Datenanalyse gewährleisten.

Fazit

In diesem Artikel haben wir darüber gesprochen, wie KI- und Blockchain-Technologien synchron miteinander verwendet werden können, um die Anwendungen von Technologien zum Schutz der Privatsphäre zu verbessern, indem wir über ihre zugehörigen Methoden gesprochen und die fünf Hauptmerkmale dieser Technologien zum Schutz der Privatsphäre bewertet haben. Darüber hinaus haben wir auch über die bestehenden Einschränkungen der aktuellen Systeme gesprochen. Im Bereich der Datenschutztechnologien, die auf Blockchain und KI basieren, gibt es bestimmte Herausforderungen, die noch angegangen werden müssen, beispielsweise die Frage, wie ein Gleichgewicht zwischen Datenfreigabe und Wahrung der Privatsphäre hergestellt werden kann. Die Forschung darüber, wie die Fähigkeiten von KI- und Blockchain-Techniken effektiv kombiniert werden können, ist im Gange, und es gibt mehrere andere Möglichkeiten, die zur Integration anderer Techniken genutzt werden können.

- Edge Computing

Edge Computing zielt darauf ab, eine Dezentralisierung zu erreichen, indem die Leistungsfähigkeit von Edge- und IoT-Geräten genutzt wird, um private und sensible Benutzerdaten zu verarbeiten. Da die KI-Verarbeitung den Einsatz erheblicher Rechenressourcen zwingend erfordert, kann der Einsatz von Edge-Computing-Methoden die Verteilung von Rechenaufgaben auf Edge-Geräte zur Verarbeitung ermöglichen, anstatt die Daten zu Cloud-Diensten oder Datenservern zu migrieren. Da die Daten viel näher am Edge-Gerät selbst verarbeitet werden, wird die Latenzzeit erheblich reduziert, ebenso wie die Netzwerküberlastung, die die Geschwindigkeit und Leistung des Systems erhöht.

- Mehrkettenmechanismen

Multi-Chain-Mechanismen haben das Potenzial, Single-Chain-Blockchain-Speicher- und Leistungsprobleme zu lösen und so die Skalierbarkeit des Systems zu erhöhen. Die Integration von Multi-Chain-Mechanismen erleichtert die Klassifizierung eindeutiger Attribute und auf Datenschutzebenen basierender Daten und verbessert so die Speicherkapazitäten und die Sicherheit von Datenschutzsystemen.