Искусственный интеллект

Интеграция искусственного интеллекта и блокчейна для сохранения конфиденциальности

Благодаря широкому вниманию и потенциальным применениям технологий блокчейна и искусственного интеллекта, методы защиты конфиденциальности, возникающие как прямой результат интеграции двух технологий, приобретают заметное значение. Эти методы защиты конфиденциальности не только защищают конфиденциальность отдельных лиц, но также гарантируют надежность и безопасность данных.

В этой статье мы поговорим о том, как сотрудничество между ИИ и блокчейном порождает многочисленные методы защиты конфиденциальности и их применение в различных вертикалях, включая деидентификацию, шифрование данных, k-анонимность и методы многоуровневого распределенного реестра. Кроме того, мы также постараемся проанализировать недостатки вместе с их фактической причиной и предложить соответствующие решения.

Блокчейн, искусственный интеллект и их интеграция

Сеть блокчейна была впервые представлена миру, когда в 2008 году Накамото представил Биткойн, криптовалюту, созданную на основе сети блокчейн. С момента своего появления блокчейн приобрел большую популярность, особенно в последние несколько лет. Значение, при котором Биткойн торгует Сегодня, когда он пересек отметку рыночной капитализации в триллион долларов, это указывает на то, что блокчейн имеет потенциал для получения существенного дохода и прибыли для отрасли.

Технологии блокчейна можно классифицировать в первую очередь по уровню доступности и контроля, которые они предлагают. Публичный, частный и федеративный Это три основных типа технологий блокчейна. Популярные криптовалюты и архитектуры блокчейнов, такие как Биткойн и Эфириум, являются публичными предложениями блокчейнов, поскольку они децентрализованы по своей природе и позволяют узлам свободно входить в сеть или выходить из нее и, таким образом, способствуют максимальной децентрализации.

На следующем рисунке показана структура Эфириума, поскольку он использует связанный список для установления связей между различными блоками. В заголовке блока хранится хеш-адрес предыдущего блока, чтобы установить связь между двумя последовательными блоками.

Разработка и внедрение технологии блокчейн сопровождаются законными проблемами безопасности и конфиденциальности в различных областях, которыми нельзя пренебрегать. Например, утечка данных в финансовой отрасли может привести к большим потерям, а утечка данных в военной системе или системе здравоохранения может иметь катастрофические последствия. Чтобы предотвратить эти сценарии, защита данных, пользовательских активов и идентификационной информации была в центре внимания исследовательского сообщества по безопасности блокчейна, поскольку для обеспечения развития технологии блокчейна важно поддерживать ее безопасность.

Ethereum — это децентрализованная блокчейн-платформа, которая поддерживает общий реестр информации, совместно используя несколько узлов. Каждый узел в сети Ethereum использует EVM или Ethereum Vector Machine для составления смарт-контрактов и облегчения связи между узлами, которые происходят через P2P или одноранговую сеть. Каждый узел в сети Ethereum наделен уникальными функциями и разрешениями, хотя все узлы можно использовать для сбора транзакций и участия в майнинге блоков. Кроме того, стоит отметить, что по сравнению с Биткойном Ethereum демонстрирует более высокую скорость генерации блоков с опережением почти на 15 секунд. Это означает, что у криптомайнеров больше шансов получить вознаграждение быстрее, а интервал времени для проверки транзакций значительно сокращается.

С другой стороны, искусственный интеллект или искусственный интеллект — это отрасль современной науки, которая занимается разработкой машин, способных принимать решения и имитировать автономное мышление, сравнимое со способностями человека. Искусственный интеллект сам по себе является очень обширной отраслью с множеством подполей, включая глубокое обучение, компьютерное зрение, обработку естественного языка и многое другое. НЛП, в частности, было подобластью, которой в последние несколько лет уделялось большое внимание, что привело к развитию некоторых первоклассных программ LLM, таких как GPT и BERT. НЛП приближается к совершенству, и последним шагом НЛП является обработка текстовых преобразований, которые могут сделать компьютеры понятными, а недавние модели, такие как ChatGPT, построенные на GPT-4, показали, что исследования идут в правильном направлении.

Еще одна область, довольно популярная среди разработчиков ИИ, — это глубокое обучение, метод ИИ, который работает путем имитации структуры нейронов. В традиционной структуре глубокого обучения внешняя входная информация обрабатывается слой за слоем путем обучения иерархических сетевых структур, а затем передается на скрытый уровень для окончательного представления. Фреймворки глубокого обучения можно разделить на две категории: Обучение с учителем и обучение без учителя.

На изображении выше изображена архитектура перцептрона глубокого обучения, и, как видно на изображении, структура глубокого обучения использует архитектуру многоуровневой нейронной сети для изучения функций данных. Нейронная сеть состоит из трех типов слоев, включая скрытый слой, входной плательщик и выходной слой. Каждый уровень перцептрона в структуре связан со следующим слоем, чтобы сформировать структуру глубокого обучения.

Наконец, у нас есть интеграция технологий блокчейна и искусственного интеллекта, поскольку эти две технологии применяются в разных отраслях и областях, что приводит к росту озабоченности в отношении кибербезопасности, безопасности данных и защиты конфиденциальности. Приложения, целью которых является интеграция блокчейна и искусственного интеллекта, демонстрируют интеграцию в следующих аспектах.

- Использование технологии блокчейна для записи и хранения данных обучения, ввода и вывода моделей, а также параметров, обеспечивая подотчетность и прозрачность при аудите моделей.

- Использование фреймворков блокчейна для развертывания моделей искусственного интеллекта для достижения услуг децентрализации между моделями и повышения масштабируемости и стабильности системы.

- Обеспечение безопасного доступа к внешним данным и моделям ИИ с использованием децентрализованных систем, а также предоставление сетям блокчейна возможности получать надежную внешнюю информацию.

- Использование конструкций токенов на основе блокчейна и механизмов стимулирования для установления связей и доверительного взаимодействия между пользователями и разработчиками моделей ИИ.

Защита конфиденциальности посредством интеграции технологий блокчейн и искусственного интеллекта

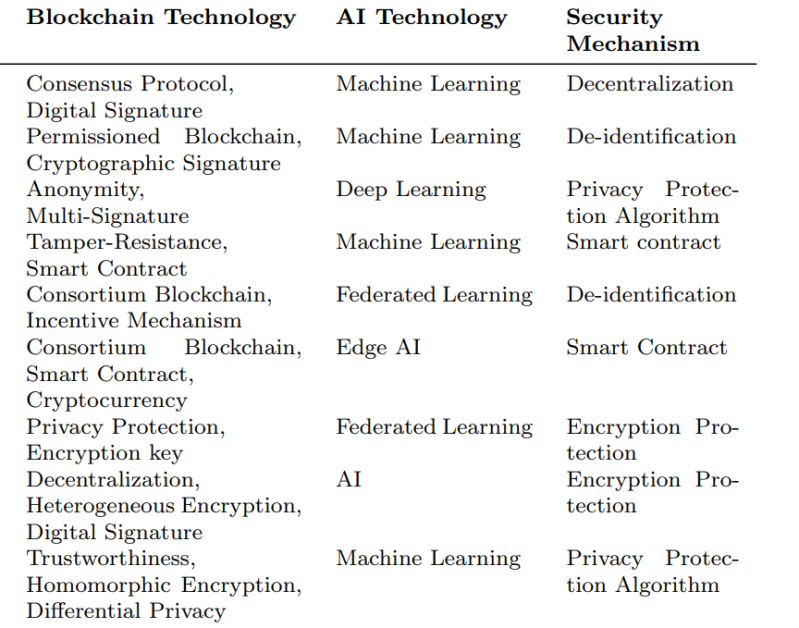

В текущем сценарии системы доверия к данным имеют определенные ограничения, которые ставят под угрозу надежность передачи данных. Чтобы бросить вызов этим ограничениям, можно использовать технологии блокчейна для создания надежного и безопасного решения для обмена и хранения данных, которое обеспечивает защиту конфиденциальности и повышает безопасность данных. Некоторые из применений блокчейн в ИИ защита конфиденциальности упомянуты в следующей таблице.

За счет улучшения внедрения и интеграции этих технологий можно значительно повысить защитную способность и безопасность существующих систем доверия данных.

Шифрование данных

Традиционно методы совместного использования и хранения данных были уязвимы для угроз безопасности, поскольку они зависят от централизованных серверов, что делает их легко идентифицируемой целью для злоумышленников. Уязвимость этих методов приводит к серьезным осложнениям, таким как подделка данных и утечка данных, а, учитывая текущие требования безопасности, одних только методов шифрования недостаточно для обеспечения безопасности и защищенности данных, что является основной причиной появления технологий защиты конфиденциальности, основанных на интеграции искусственного интеллекта и блокчейна.

Давайте рассмотрим схему федеративного обучения на основе блокчейна, сохраняющую конфиденциальность, которая направлена на улучшение метода Multi-Krum и объединим его с гомоморфным шифрованием для достижения фильтрации модели на уровне зашифрованного текста и агрегации моделей, которая может проверять локальные модели, сохраняя при этом защиту конфиденциальности. В этом методе используется метод гомоморфного шифрования Пайе для шифрования обновлений модели и, таким образом, обеспечивается дополнительная защита конфиденциальности. Алгоритм Пайе работает так, как показано.

Деидентификации

Деидентификация — это метод, который обычно используется для анонимизации личной идентификационной информации пользователя в данных путем отделения данных от идентификаторов данных, что снижает риск отслеживания данных. Существует децентрализованная ИИ-платформа, построенная на технологии эксклюзивного блокчейна, которая использует вышеупомянутый подход. ИИ-платформа эффективно отделяет персональную идентификационную информацию от неперсональной информации, а затем сохраняет хеш-значения персональной идентификационной информации в сети блокчейна. Предлагаемая ИИ-платформа может быть использована в медицинской отрасли для обмена медицинскими записями и информацией о пациенте без раскрытия его/ее настоящей личности. Как показано на следующем изображении, предлагаемая ИИ-платформа использует два независимых блокчейна для запросов данных: одна сеть блокчейнов хранит информацию о пациенте вместе с разрешениями на доступ к данным, а вторая сеть блокчейнов собирает данные аудита любых запросов или запросов, сделанных запрашивающими лицами. В результате пациенты сохраняют полный контроль над своими медицинскими записями и конфиденциальной информацией, обеспечивая при этом безопасный и защищенный обмен данными между несколькими субъектами сети.

Многоуровневый распределенный реестр

Многоуровневый распределенный реестр — это система хранения данных со свойством децентрализации и несколькими иерархическими уровнями, предназначенная для максимизации эффективности и обеспечения безопасности процесса обмена данными, а также улучшенной защиты конфиденциальности. DeepLinQ — это многоуровневый децентрализованный распределенный реестр на основе блокчейна, который решает проблему конфиденциальности данных и совместного использования данных, обеспечивая конфиденциальность данных, защищенную конфиденциальностью. DeepLinQ архивирует обещанную конфиденциальность данных, используя различные методы, такие как запросы по требованию, контроль доступа, резервирование прокси-серверов и смарт-контракты, чтобы использовать характеристики сети блокчейн, включая механизм консенсуса, полную децентрализацию и анонимность, для защиты конфиденциальности данных.

K-анонимность

Метод K-анонимности — это метод защиты конфиденциальности, целью которого является выделение и группировка отдельных лиц в наборе данных таким образом, чтобы в каждой группе было как минимум K лиц с одинаковыми значениями атрибутов, и, следовательно, защита личности и конфиденциальности отдельных пользователей. Метод K-анонимности лег в основу предлагаемой надежной транзакционной модели, которая облегчает транзакции между энергетическими узлами и электромобилями. В этой модели метод K-Anonymity выполняет две функции: во-первых, он скрывает местонахождение электромобилей путем построения единого запроса с использованием методов K-Anonymity, которые скрывают или скрывают местонахождение владельца автомобиля; во-вторых, метод K-Anonymity скрывает идентификаторы пользователей, поэтому у злоумышленников не остается возможности связать пользователей с их электромобилями.

Оценка и анализ ситуации

В этом разделе мы рассмотрим комплексный анализ и оценку десяти систем защиты конфиденциальности, основанных на сочетании технологий блокчейна и искусственного интеллекта, предложенных в последние годы. Оценка фокусируется на пяти основных характеристиках предлагаемых методов, включая управление полномочиями, защиту данных, контроль доступа, масштабируемость и сетевую безопасность, а также обсуждает их сильные и слабые стороны, а также потенциальные области для улучшения. Именно уникальные особенности, возникающие в результате интеграции технологий ИИ и блокчейна, проложили путь к новым идеям и решениям для улучшения защиты конфиденциальности. Для справки, на изображении ниже показаны различные метрики оценки, использованные для получения аналитических результатов совместного применения технологий блокчейна и искусственного интеллекта.

Управление полномочиями

Контроль доступа — это технология безопасности и конфиденциальности, которая используется для ограничения доступа пользователя к авторизованным ресурсам на основе заранее определенных правил, набора инструкций, политик, обеспечения целостности данных и безопасности системы. Существует интеллектуальная система управления конфиденциальной парковкой, которая использует ролевой контроль доступа или модель RBAC для управления разрешениями. В этой структуре каждому пользователю назначается одна или несколько ролей, которые затем классифицируются в соответствии с ролями, что позволяет системе управлять разрешениями доступа к атрибутам. Пользователи в сети могут использовать свой адрес блокчейна для проверки своей личности и получения доступа к авторизации атрибутов.

Контроль доступа

Контроль доступа является одной из ключевых основ защиты конфиденциальности, ограничивая доступ на основе членства в группах и личности пользователя, чтобы гарантировать, что только авторизованные пользователи могут получить доступ к определенным ресурсам, к которым им разрешен доступ, и, таким образом, защищая систему от нежелательного доступа. принудительный доступ. Чтобы обеспечить эффективный и действенный контроль доступа, структура должна учитывать множество факторов, включая авторизацию, аутентификацию пользователей и политики доступа.

Технология цифровой идентификации — это новый подход к IoT приложения который может обеспечить безопасный и надежный контроль доступа, а также обеспечить конфиденциальность данных и устройств. Метод предлагает использовать ряд политик контроля доступа, основанных на криптографических примитивах и технологии цифровой идентификации или DIT, для защиты безопасности связи между такими объектами, как дроны, облачные серверы и серверы наземных станций (GSS). После завершения регистрации объекта учетные данные сохраняются в памяти. В таблице ниже приведены типы дефектов структуры.

Защита данных

Под защитой данных подразумеваются меры, включающие шифрование данных, контроль доступа, аудит безопасности и резервное копирование данных, чтобы гарантировать, что к данным пользователя не будет получен незаконный доступ, не подделано или не произойдет утечка. Когда дело доходит до обработки данных, такие технологии, как маскирование данных, анонимизация, изоляция и шифрование данных, могут использоваться для защиты данных от несанкционированного доступа и утечки. Кроме того, такие технологии шифрования, как гомоморфное шифрование, дифференциальная защита конфиденциальности, алгоритмы цифровой подписи, алгоритмы асимметричного шифрования и алгоритмы хеширования, могут предотвратить несанкционированный и незаконный доступ со стороны неавторизованных пользователей и обеспечить конфиденциальность данных.

Сетевая безопасность

Сетевая безопасность — это широкая область, которая охватывает различные аспекты, включая обеспечение конфиденциальности и целостности данных, предотвращение сетевых атак и защиту системы от сетевых вирусов и вредоносного программного обеспечения. Чтобы обеспечить безопасность, надежность и защищенность системы, необходимо принять ряд безопасных сетевых архитектур и протоколов, а также принять меры безопасности. Кроме того, анализ и оценка различных сетевых угроз и разработка соответствующих механизмов защиты и стратегий безопасности необходимы для повышения надежности и безопасности системы.

Масштабируемость

Масштабируемость означает способность системы обрабатывать большие объемы данных или растущее число пользователей. При проектировании масштабируемой системы разработчики должны учитывать производительность системы, хранение данных, управление узлами, передачу и ряд других факторов. Кроме того, при обеспечении масштабируемости структуры или системы разработчики должны учитывать безопасность системы, чтобы предотвратить утечку данных, утечку данных и другие риски безопасности.

Разработчики разработали систему, соответствующую европейским общим правилам защиты данных или GDPR, путем хранения информации, связанной с конфиденциальностью, и метаданных произведений искусства в распределенной файловой системе, существующей вне цепочки. Метаданные произведений искусства и цифровые токены хранятся в OrbitDB, системе хранения данных, которая использует несколько узлов для хранения данных и, таким образом, обеспечивает безопасность и конфиденциальность данных. Распределенная система вне сети распределяет хранилище данных и, таким образом, улучшает масштабируемость системы.

Анализ ситуации

Объединение технологий искусственного интеллекта и блокчейна привело к разработке системы, которая в значительной степени ориентирована на защиту конфиденциальности, личности и данных пользователей. Хотя системы конфиденциальности данных ИИ по-прежнему сталкиваются с некоторыми проблемами, такими как сетевая безопасность, защита данных, масштабируемость и контроль доступа, крайне важно всесторонне рассмотреть и взвесить эти проблемы на основе практических соображений на этапе проектирования. По мере развития и дальнейшего развития технологий, расширения приложений, системы защиты конфиденциальности, созданные с использованием искусственного интеллекта и блокчейна, в ближайшем будущем будут привлекать все больше внимания. На основе результатов исследований, технических подходов и сценариев применения их можно разделить на три категории.

- Применение метода защиты конфиденциальности в индустрии Интернета вещей или Интернета вещей с использованием технологии блокчейна и искусственного интеллекта.

- Применение метода защиты конфиденциальности в смарт-контракте и сервисах, использующих как блокчейн, так и технологию искусственного интеллекта.

- Крупномасштабные методы анализа данных, обеспечивающие защиту конфиденциальности за счет использования технологии блокчейна и искусственного интеллекта.

Технологии, относящиеся к первой категории, ориентированы на внедрение технологий искусственного интеллекта и блокчейна для защиты конфиденциальности в индустрии IoT. Эти методы используют методы искусственного интеллекта для анализа больших объемов данных, используя при этом преимущества децентрализованных и неизменяемых функций сети блокчейн для обеспечения подлинности и безопасности данных.

Технологии, попадающие во вторую категорию, направлены на объединение технологий искусственного интеллекта и блокчейна для повышения защиты конфиденциальности за счет использования смарт-контрактов и услуг блокчейна. Эти методы сочетают анализ и обработку данных с искусственным интеллектом, а также используют технологию блокчейна для уменьшения зависимости от доверенных третьих сторон и записи транзакций.

Наконец, технологии, попадающие в третью категорию, направлены на использование возможностей искусственного интеллекта и технологии блокчейн для достижения улучшенной защиты конфиденциальности при крупномасштабном анализе данных. Эти методы направлены на использование свойств децентрализации и неизменности блокчейна, которые обеспечивают подлинность и безопасность данных, в то время как методы искусственного интеллекта обеспечивают точность анализа данных.

Заключение

В этой статье мы говорили о том, как технологии искусственного интеллекта и блокчейна могут использоваться синхронно друг с другом для улучшения применения технологий защиты конфиденциальности, рассказывая о связанных с ними методологиях и оценивая пять основных характеристик этих технологий защиты конфиденциальности. Кроме того, мы также говорили о существующих ограничениях нынешних систем. Существуют определенные проблемы в области технологий защиты конфиденциальности, основанных на блокчейне и искусственном интеллекте, которые все еще необходимо решить, например, как найти баланс между обменом данными и сохранением конфиденциальности. Исследования о том, как эффективно объединить возможности технологий искусственного интеллекта и блокчейна, продолжаются, и вот несколько других способов, которые можно использовать для интеграции других технологий.

- EdgeComputing

Периферийные вычисления направлены на достижение децентрализации за счет использования возможностей периферийных устройств и устройств Интернета вещей для обработки частных и конфиденциальных пользовательских данных. Поскольку обработка ИИ требует использования значительных вычислительных ресурсов, использование методов периферийных вычислений может позволить распределять вычислительные задачи на периферийные устройства для обработки вместо миграции данных в облачные службы или серверы данных. Поскольку данные обрабатываются гораздо ближе к самому периферийному устройству, время задержки значительно сокращается, а также перегрузка сети, что повышает скорость и производительность системы.

- Многоцепочные механизмы

Многоцепочечные механизмы могут решить проблемы хранения и производительности одноцепочечного блокчейна, тем самым повышая масштабируемость системы. Интеграция многоцепочечных механизмов облегчает классификацию данных на основе различных атрибутов и уровней конфиденциальности, тем самым улучшая возможности хранения и безопасность систем защиты конфиденциальности.