Intelligenza Artificiale

Integrazione di AI e Blockchain per preservare la privacy

Con l’attenzione diffusa e le potenziali applicazioni delle tecnologie blockchain e di intelligenza artificiale, le tecniche di protezione della privacy che nascono come risultato diretto dell’integrazione delle due tecnologie stanno acquisendo notevole importanza. Queste tecniche di protezione della privacy non solo proteggono la privacy delle persone, ma garantiscono anche l'affidabilità e la sicurezza dei dati.

In questo articolo parleremo di come la collaborazione tra AI e blockchain dà vita a numerose tecniche di protezione della privacy e alla loro applicazione in diversi settori verticali, tra cui la deidentificazione, la crittografia dei dati, il k-anonimato e i metodi di registro distribuito multilivello. Inoltre, cercheremo anche di analizzare le carenze insieme alla loro causa effettiva e di offrire soluzioni di conseguenza.

Blockchain, Intelligenza Artificiale e loro integrazione

La rete blockchain è stata introdotta per la prima volta nel mondo quando nel 2008 Nakamoto ha introdotto Bitcoin, una criptovaluta costruita sulla rete blockchain. Sin dalla sua introduzione, la blockchain ha guadagnato molta popolarità, soprattutto negli ultimi anni. Il valore a cui Bitcoin è scambiato oggi, e il superamento della soglia di capitalizzazione di mercato di trilioni di dollari indica che la blockchain ha il potenziale per generare entrate e profitti sostanziali per il settore.

La tecnologia blockchain può essere classificata principalmente sulla base del livello di accessibilità e controllo che offre Pubblico, privato e federato essendo i tre principali tipi di tecnologie blockchain. Le criptovalute popolari e le architetture blockchain come Bitcoin ed Ethereum sono offerte blockchain pubbliche poiché sono di natura decentralizzata e consentono ai nodi di entrare o uscire liberamente dalla rete, promuovendo così la massima decentralizzazione.

La figura seguente illustra la struttura di Ethereum poiché utilizza un elenco collegato per stabilire connessioni tra diversi blocchi. L'intestazione del blocco memorizza l'indirizzo hash del blocco precedente per stabilire un collegamento tra i due blocchi successivi.

Lo sviluppo e l’implementazione della tecnologia blockchain sono seguiti da legittime preoccupazioni in materia di sicurezza e privacy in vari campi che non possono essere trascurati. Ad esempio, una violazione dei dati nel settore finanziario può comportare ingenti perdite, mentre una violazione nei sistemi militare o sanitario può essere disastrosa. Per prevenire questi scenari, la protezione dei dati, delle risorse degli utenti e delle informazioni sull’identità è stata uno degli obiettivi principali della comunità di ricerca sulla sicurezza blockchain, poiché per garantire lo sviluppo della tecnologia blockchain è essenziale mantenerne la sicurezza.

Ethereum è una piattaforma blockchain decentralizzata che sostiene un registro condiviso di informazioni in modo collaborativo utilizzando più nodi. Ogni nodo della rete Ethereum utilizza l'EVM o Ethereum Vector Machine per compilare contratti intelligenti e facilitare la comunicazione tra i nodi che avviene tramite una rete P2P o peer-to-peer. Ogni nodo sulla rete Ethereum è dotato di funzioni e autorizzazioni uniche, sebbene tutti i nodi possano essere utilizzati per raccogliere transazioni e impegnarsi nel mining di blocchi. Inoltre, vale la pena notare che rispetto a Bitcoin, Ethereum mostra velocità di generazione di blocchi più elevate con un vantaggio di quasi 15 secondi. Ciò significa che i minatori di criptovalute hanno maggiori possibilità di acquisire premi più rapidamente mentre l’intervallo di tempo per la verifica delle transazioni è ridotto in modo significativo.

D'altra parte, l'intelligenza artificiale o intelligenza artificiale è un ramo della scienza moderna che si concentra sullo sviluppo di macchine in grado di prendere decisioni e di simulare un pensiero autonomo paragonabile alle capacità umane. L’intelligenza artificiale è di per sé un ramo molto vasto con numerosi sottocampi tra cui il deep learning, la visione artificiale, l’elaborazione del linguaggio naturale e altro ancora. La PNL in particolare è stato un sottocampo su cui si è concentrata fortemente negli ultimi anni, il che ha portato allo sviluppo di alcuni LLM di prim’ordine come GPT e BERT. La PNL si sta dirigendo verso quasi la perfezione e il passo finale della PNL è l'elaborazione delle trasformazioni del testo che possono rendere comprensibili i computer, e modelli recenti come ChatGPT costruito su GPT-4 hanno indicato che la ricerca si sta dirigendo nella giusta direzione.

Un altro sottocampo molto popolare tra gli sviluppatori di intelligenza artificiale è il deep learning, una tecnica di intelligenza artificiale che funziona imitando la struttura dei neuroni. In un framework di deep learning convenzionale, le informazioni di input esterne vengono elaborate strato dopo strato addestrando strutture di rete gerarchiche e vengono quindi trasmesse a uno strato nascosto per la rappresentazione finale. Framework di apprendimento profondo possono essere classificati in due categorie: Apprendimento supervisionato e apprendimento non supervisionato.

L'immagine sopra mostra l'architettura del perceptron di deep learning e, come si può vedere nell'immagine, un framework di deep learning utilizza un'architettura di rete neurale a più livelli per apprendere le caratteristiche dei dati. La rete neurale è composta da tre tipi di livelli tra cui lo strato nascosto, il pagatore di input e lo strato di output. Ogni strato di percettrone nel quadro è collegato allo strato successivo per formare un quadro di apprendimento profondo.

Infine, abbiamo l’integrazione delle tecnologie blockchain e intelligenza artificiale poiché queste due tecnologie vengono applicate in diversi settori e domini con un aumento della preoccupazione per la sicurezza informatica, la sicurezza dei dati e la protezione della privacy. Le applicazioni che mirano a integrare blockchain e intelligenza artificiale manifestano l'integrazione nei seguenti aspetti.

- Utilizzando la tecnologia blockchain per registrare e archiviare i dati di formazione, l'input e l'output dei modelli e i parametri, garantendo responsabilità e trasparenza negli audit dei modelli.

- Utilizzo di framework blockchain per implementare modelli di intelligenza artificiale per ottenere servizi di decentralizzazione tra i modelli e migliorare la scalabilità e la stabilità del sistema.

- Fornire un accesso sicuro a dati e modelli di intelligenza artificiale esterni utilizzando sistemi decentralizzati e consentire alle reti blockchain di acquisire informazioni esterne affidabili.

- Utilizzo di progetti di token basati su blockchain e meccanismi di incentivazione per stabilire connessioni e interazioni affidabili tra utenti e sviluppatori di modelli di intelligenza artificiale.

Protezione della privacy attraverso l'integrazione di tecnologie Blockchain e AI

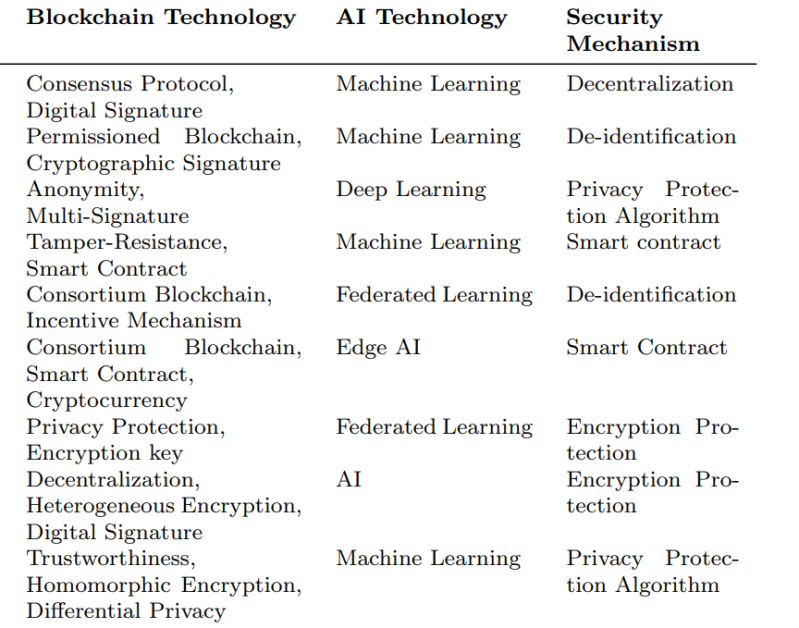

Nello scenario attuale, i sistemi di data trust presentano alcune limitazioni che compromettono l’affidabilità della trasmissione dei dati. Per sfidare queste limitazioni, le tecnologie blockchain possono essere implementate per stabilire una soluzione di condivisione e archiviazione dei dati affidabile e sicura che offra protezione della privacy e migliori la sicurezza dei dati. Alcune delle applicazioni di blockchain nell’intelligenza artificiale tutela della privacy sono menzionati nella tabella seguente.

Migliorando l’implementazione e l’integrazione di queste tecnologie, la capacità di protezione e la sicurezza degli attuali sistemi di fiducia dei dati possono essere aumentate in modo significativo.

Crittografia dei dati

Tradizionalmente, i metodi di condivisione e archiviazione dei dati sono stati vulnerabili alle minacce alla sicurezza perché dipendono da server centralizzati che li rendono un bersaglio facilmente identificabile per gli aggressori. La vulnerabilità di questi metodi dà luogo a gravi complicazioni come la manomissione e la fuga di dati e, dati gli attuali requisiti di sicurezza, i metodi di crittografia da soli non sono sufficienti a garantire la sicurezza e la protezione dei dati, che è la ragione principale dietro l'emergere di tecnologie di protezione della privacy basate sull’integrazione di intelligenza artificiale e blockchain.

Diamo un'occhiata a uno schema di apprendimento federato basato su blockchain che preserva la privacy che mira a migliorare la tecnica Multi-Krum e combinarla con la crittografia omomorfica per ottenere un filtraggio dei modelli a livello di testo cifrato e un'aggregazione di modelli in grado di verificare i modelli locali mantenendo la protezione della privacy. In questo metodo viene utilizzata la tecnica di crittografia omomorfica di Paillier per crittografare gli aggiornamenti del modello e fornire così un'ulteriore protezione della privacy. L'algoritmo di Paillier funziona come illustrato.

De-identificazione

La deidentificazione è un metodo comunemente utilizzato per rendere anonime le informazioni di identificazione personale di un utente nei dati separando i dati dagli identificatori dei dati e riducendo così il rischio di tracciamento dei dati. Esiste un quadro di intelligenza artificiale decentralizzato costruito sulla tecnologia blockchain autorizzata che utilizza l'approccio sopra menzionato. Il framework AI separa essenzialmente in modo efficace le informazioni di identificazione personale dalle informazioni non personali e quindi memorizza i valori hash delle informazioni di identificazione personale nella rete blockchain. Il quadro di intelligenza artificiale proposto può essere utilizzato nel settore medico per condividere cartelle cliniche e informazioni di un paziente senza rivelare la sua vera identità. Come illustrato nell'immagine seguente, il framework AI proposto utilizza due blockchain indipendenti per le richieste di dati con una rete blockchain che memorizza le informazioni del paziente insieme alle autorizzazioni di accesso ai dati mentre la seconda rete blockchain acquisisce tracce di controllo di eventuali richieste o query effettuate dai richiedenti. Di conseguenza, i pazienti continuano ad avere autorità e controllo completi sulle proprie cartelle cliniche e sulle informazioni sensibili, consentendo al contempo una condivisione sicura e protetta dei dati all'interno di più entità sulla rete.

Registro distribuito multistrato

Un registro distribuito multistrato è un sistema di archiviazione dei dati con proprietà di decentralizzazione e più livelli gerarchici progettati per massimizzare l'efficienza e proteggere il processo di condivisione dei dati insieme a una maggiore protezione della privacy. DeepLinQ è un registro distribuito decentralizzato multistrato basato su blockchain che risponde alle preoccupazioni dell'utente in merito alla privacy e alla condivisione dei dati consentendo la privacy dei dati protetta dalla privacy. DeepLinQ archivia la privacy dei dati promessa utilizzando varie tecniche come interrogazioni su richiesta, controllo degli accessi, prenotazione proxy e contratti intelligenti per sfruttare le caratteristiche della rete blockchain tra cui meccanismo di consenso, decentralizzazione completa e anonimato per proteggere la privacy dei dati.

K-Anonimato

Il metodo K-Anonymity è un metodo di protezione della privacy che mira a individuare e raggruppare gli individui in un set di dati in modo che ogni gruppo abbia almeno K individui con valori di attributo identici, proteggendo quindi l'identità e la privacy dei singoli utenti. Il metodo K-Anonymity è stato la base di un modello transazionale affidabile proposto che facilita le transazioni tra nodi energetici e veicoli elettrici. In questo modello, il metodo K-Anonymity svolge due funzioni: in primo luogo, nasconde la posizione dei veicoli elettrici costruendo una richiesta unificata utilizzando tecniche di K-Anonymity che nascondono o nascondono la posizione del proprietario dell'auto; in secondo luogo, il metodo K-Anonymity nasconde gli identificatori degli utenti in modo che agli aggressori non venga lasciata la possibilità di collegare gli utenti ai loro veicoli elettrici.

Valutazione e analisi della situazione

In questa sezione parleremo dell’analisi completa e della valutazione di dieci sistemi di protezione della privacy che utilizzano la fusione di tecnologie blockchain e AI proposti negli ultimi anni. La valutazione si concentra su cinque caratteristiche principali di questi metodi proposti, tra cui: gestione dell'autorità, protezione dei dati, controllo degli accessi, scalabilità e sicurezza della rete, e discute anche i punti di forza, di debolezza e le potenziali aree di miglioramento. Sono le caratteristiche uniche risultanti dall'integrazione delle tecnologie AI e blockchain che hanno aperto la strada a nuove idee e soluzioni per una migliore protezione della privacy. Per riferimento, l'immagine seguente mostra diverse metriche di valutazione utilizzate per derivare i risultati analitici per l'applicazione combinata delle tecnologie blockchain e AI.

Gestione dell'autorità

Il controllo degli accessi è una tecnologia di sicurezza e privacy utilizzata per limitare l'accesso di un utente alle risorse autorizzate sulla base di regole predefinite, serie di istruzioni, politiche, salvaguardia dell'integrità dei dati e sicurezza del sistema. Esiste un sistema intelligente di gestione del parcheggio della privacy che utilizza un modello di controllo degli accessi basato sui ruoli o RBAC per gestire le autorizzazioni. Nel framework, a ciascun utente vengono assegnati uno o più ruoli e vengono quindi classificati in base ai ruoli che consentono al sistema di controllare i permessi di accesso agli attributi. Gli utenti della rete possono utilizzare il proprio indirizzo blockchain per verificare la propria identità e ottenere l'accesso all'autorizzazione agli attributi.

Access Control

Il controllo degli accessi è uno degli elementi fondamentali della protezione della privacy, limitando l'accesso in base all'appartenenza al gruppo e all'identità dell'utente per garantire che solo gli utenti autorizzati possano accedere a risorse specifiche a cui sono autorizzati ad accedere e proteggendo così il sistema da attacchi indesiderati. accesso forzato. Per garantire un controllo degli accessi efficace ed efficiente, il framework deve considerare molteplici fattori tra cui l’autorizzazione, l’autenticazione dell’utente e le policy di accesso.

La tecnologia dell'identità digitale è un approccio emergente per Applicazioni IoT che può fornire un controllo degli accessi sicuro e protetto e garantire la privacy dei dati e del dispositivo. Il metodo propone di utilizzare una serie di politiche di controllo degli accessi basate su primitive crittografiche e tecnologia di identità digitale o DIT per proteggere la sicurezza delle comunicazioni tra entità come droni, server cloud e Ground Station Server (GSS). Una volta completata la registrazione dell'entità, le credenziali vengono archiviate in memoria. La tabella allegata di seguito riassume le tipologie di difetti presenti nel quadro.

Protezione dei dati

La protezione dei dati viene utilizzata per fare riferimento a misure che includono la crittografia dei dati, il controllo degli accessi, il controllo della sicurezza e il backup dei dati per garantire che i dati di un utente non siano accessibili illegalmente, manomessi o divulgati. Quando si tratta di elaborazione dei dati, è possibile utilizzare tecnologie come il mascheramento dei dati, l'anonimizzazione, l'isolamento e la crittografia dei dati per proteggere i dati da accessi non autorizzati e perdite. Inoltre, le tecnologie di crittografia come la crittografia omomorfica, la protezione differenziale della privacy, gli algoritmi di firma digitale, gli algoritmi di crittografia asimmetrica e gli algoritmi hash possono impedire l'accesso non autorizzato e illegale da parte di utenti non autorizzati e garantire la riservatezza dei dati.

Sicurezza di rete

La sicurezza di rete è un campo ampio che comprende diversi aspetti, tra cui garantire la riservatezza e l'integrità dei dati, prevenire attacchi di rete e proteggere il sistema da virus di rete e software dannoso. Per garantire la sicurezza, l’affidabilità e la protezione del sistema, è necessario adottare una serie di architetture e protocolli di rete sicuri e misure di sicurezza. Inoltre, analizzare e valutare le varie minacce di rete e elaborare i corrispondenti meccanismi di difesa e strategie di sicurezza sono essenziali per migliorare l'affidabilità e la sicurezza del sistema.

Scalabilità

La scalabilità si riferisce alla capacità di un sistema di gestire quantità maggiori di dati o un numero crescente di utenti. Quando progettano un sistema scalabile, gli sviluppatori devono considerare le prestazioni del sistema, l'archiviazione dei dati, la gestione dei nodi, la trasmissione e molti altri fattori. Inoltre, nel garantire la scalabilità di un framework o di un sistema, gli sviluppatori devono tenere conto della sicurezza del sistema per prevenire violazioni dei dati, fughe di dati e altri rischi per la sicurezza.

Gli sviluppatori hanno progettato un sistema in conformità con le norme generali europee sulla protezione dei dati o GDPR archiviando informazioni relative alla privacy e metadati delle opere d'arte in un file system distribuito che esiste fuori dalla catena. I metadati delle opere d'arte e i token digitali sono archiviati in OrbitDB, un sistema di archiviazione di database che utilizza più nodi per archiviare i dati e quindi garantisce la sicurezza e la privacy dei dati. Il sistema distribuito fuori catena disperde l'archiviazione dei dati e quindi migliora la scalabilità del sistema.

Analisi della situazione

La fusione delle tecnologie AI e blockchain ha portato allo sviluppo di un sistema incentrato fortemente sulla protezione della privacy, dell’identità e dei dati degli utenti. Sebbene i sistemi di privacy dei dati basati sull’intelligenza artificiale debbano ancora affrontare alcune sfide come la sicurezza della rete, la protezione dei dati, la scalabilità e il controllo degli accessi, è fondamentale considerare e valutare questi problemi sulla base di considerazioni pratiche durante la fase di progettazione in modo completo. Man mano che la tecnologia si sviluppa e progredisce ulteriormente, le applicazioni si espandono, i sistemi di protezione della privacy realizzati utilizzando AI e blockchain attireranno maggiore attenzione nel prossimo futuro. Sulla base dei risultati della ricerca, degli approcci tecnici e degli scenari applicativi, possono essere classificati in tre categorie.

- Applicazione del metodo di protezione della privacy nel settore IoT o Internet of Things utilizzando sia la tecnologia blockchain che quella AI.

- Applicazione del metodo di protezione della privacy negli smart contract e nei servizi che utilizzano sia la tecnologia blockchain che quella AI.

- Metodi di analisi dei dati su larga scala che offrono protezione della privacy utilizzando sia la tecnologia blockchain che quella AI.

Le tecnologie appartenenti alla prima categoria si concentrano sull’implementazione di tecnologie AI e blockchain per la protezione della privacy nel settore IoT. Questi metodi utilizzano tecniche di intelligenza artificiale per analizzare elevati volumi di dati sfruttando al tempo stesso le caratteristiche decentralizzate e immutabili della rete blockchain per garantire l'autenticità e la sicurezza dei dati.

Le tecnologie che rientrano nella seconda categoria si concentrano sulla fusione delle tecnologie AI e Blockchain per una maggiore protezione della privacy facendo uso del contratto e dei servizi intelligenti della blockchain. Questi metodi combinano l’analisi e l’elaborazione dei dati con l’intelligenza artificiale e utilizzano insieme la tecnologia blockchain per ridurre la dipendenza da terze parti fidate e registrare le transazioni.

Infine, le tecnologie che rientrano nella terza categoria si concentrano sullo sfruttamento della potenza dell’intelligenza artificiale e della tecnologia blockchain per ottenere una maggiore protezione della privacy nell’analisi dei dati su larga scala. Questi metodi mirano a sfruttare la decentralizzazione e le proprietà di immutabilità della blockchain che garantiscono l'autenticità e la sicurezza dei dati mentre le tecniche di intelligenza artificiale garantiscono l'accuratezza dell'analisi dei dati.

Conclusione

In questo articolo, abbiamo parlato di come le tecnologie AI e Blockchain possono essere utilizzate in sincronia tra loro per migliorare le applicazioni delle tecnologie di protezione della privacy parlando delle metodologie correlate e valutando le cinque caratteristiche principali di queste tecnologie di protezione della privacy. Inoltre, abbiamo parlato anche dei limiti esistenti dei sistemi attuali. Ci sono alcune sfide nel campo delle tecnologie di protezione della privacy basate su blockchain e intelligenza artificiale che devono ancora essere affrontate, ad esempio come trovare un equilibrio tra condivisione dei dati e tutela della privacy. La ricerca su come unire in modo efficace le capacità delle tecniche AI e Blockchain è in corso, ed ecco molti altri modi che possono essere utilizzati per integrare altre tecniche.

- EdgeComputing

L’edge computing mira a raggiungere la decentralizzazione sfruttando la potenza dei dispositivi edge e IoT per elaborare dati utente privati e sensibili. Poiché l’elaborazione dell’intelligenza artificiale rende obbligatorio l’utilizzo di notevoli risorse informatiche, l’utilizzo di metodi di edge computing può consentire la distribuzione di attività computazionali ai dispositivi edge per l’elaborazione invece di migrare i dati su servizi cloud o server di dati. Poiché i dati vengono elaborati molto più vicino al dispositivo periferico stesso, il tempo di latenza viene ridotto in modo significativo, così come la congestione della rete che migliora la velocità e le prestazioni del sistema.

- Meccanismi multicatena

I meccanismi multicatena hanno il potenziale per risolvere problemi di archiviazione e prestazioni della blockchain a catena singola, aumentando quindi la scalabilità del sistema. L'integrazione di meccanismi multicatena facilita la classificazione dei dati basata su attributi distinti e livelli di privacy, migliorando quindi le capacità di archiviazione e la sicurezza dei sistemi di protezione della privacy.