Штучний Інтелект

ШІ та інтеграція блокчейну для збереження конфіденційності

З огляду на широку увагу та потенційне застосування технологій блокчейну та штучного інтелекту, методи захисту конфіденційності, які виникають як прямий результат інтеграції двох технологій, набувають помітного значення. Ці методи захисту конфіденційності не тільки захищають конфіденційність людей, але й гарантують надійність і безпеку даних.

У цій статті ми поговоримо про те, як співпраця між штучним інтелектом і блокчейном породжує численні методи захисту конфіденційності та їх застосування в різних сферах, включаючи деідентифікацію, шифрування даних, k-анонімність і методи багаторівневої розподіленої книги. Крім того, ми також спробуємо проаналізувати недоліки разом із їх фактичною причиною та запропонувати відповідні рішення.

Блокчейн, штучний інтелект та їх інтеграція

Мережа блокчейн була вперше представлена світу, коли в 2008 році Накамото представив Bitcoin, криптовалюту, побудовану на мережі блокчейн. З моменту появи блокчейн набув великої популярності, особливо за останні кілька років. Значення, при якому Біткойн торгує сьогодні, і його ринкова капіталізація перетинає позначку в трильйони доларів, що вказує на те, що блокчейн має потенціал для створення значних доходів і прибутків для галузі.

Технологію блокчейн можна класифікувати насамперед на основі рівня доступності та контролю, який вони пропонують, з Публічний, приватний і федеративний є трьома основними типами технологій блокчейн. Популярні криптовалюти та архітектури блокчейнів, такі як Bitcoin та Ethereum, є публічними пропозиціями блокчейнів, оскільки вони децентралізовані за своєю природою та дозволяють вузлам вільно входити в мережу або виходити з неї, що сприяє максимальній децентралізації.

На наступному малюнку зображено структуру Ethereum, оскільки він використовує зв’язаний список для встановлення з’єднань між різними блоками. Заголовок блоку зберігає хеш-адресу попереднього блоку, щоб встановити зв’язок між двома наступними блоками.

Розробка та впровадження технології блокчейн супроводжуються законними проблемами безпеки та конфіденційності в різних сферах, якими не можна нехтувати. Наприклад, витік даних у фінансовій індустрії може призвести до великих збитків, тоді як злам у військових системах чи системах охорони здоров’я може бути катастрофічним. Щоб запобігти цим сценаріям, захист даних, активів користувача та ідентифікаційної інформації був основним напрямком спільноти дослідників безпеки блокчейну, оскільки для забезпечення розвитку технології блокчейн важливо підтримувати її безпеку.

Ethereum — це децентралізована блокчейн-платформа, яка спільно підтримує загальну книгу інформації за допомогою кількох вузлів. Кожен вузол у мережі Ethereum використовує EVM або Ethereum Vector Machine для складання смарт-контрактів і полегшення зв’язку між вузлами, що відбувається через P2P або однорангову мережу. Кожному вузлу в мережі Ethereum надаються унікальні функції та дозволи, хоча всі вузли можна використовувати для збору транзакцій і участі у видобутку блоків. Крім того, варто зазначити, що порівняно з біткойнами Ethereum демонструє вищу швидкість генерації блоків з випередженням майже на 15 секунд. Це означає, що майнери криптовалюти мають більше шансів отримати винагороду швидше, тоді як інтервал часу для перевірки транзакцій значно скорочується.

З іншого боку, AI або штучний інтелект — це галузь сучасної науки, яка зосереджена на розробці машин, які здатні приймати рішення та можуть імітувати автономне мислення, порівнянне зі здібностями людини. Штучний інтелект сам по собі є дуже великою галуззю з численними підполями, включаючи глибоке навчання, комп’ютерне бачення, обробку природної мови тощо. НЛП, зокрема, була підгалуззю, яка була зосереджена в значній мірі в останні кілька років, що призвело до розробки деяких першокласних LLM, таких як GPT і BERT. NLP прямує майже до досконалості, і останнім кроком NLP є обробка текстових перетворень, які можуть зробити комп’ютери зрозумілими, а нещодавні моделі, такі як ChatGPT, побудовані на GPT-4, показали, що дослідження прямують у правильному напрямку.

Інша підсфера, яка досить популярна серед розробників штучного інтелекту, — глибоке навчання, техніка ШІ, яка працює шляхом імітації структури нейронів. У звичайній структурі глибокого навчання зовнішня вхідна інформація обробляється шар за шаром шляхом навчання ієрархічних мережевих структур, а потім передається на прихований рівень для остаточного представлення. Фреймворки глибокого навчання можна класифікувати на дві категорії: Контрольоване навчання та неконтрольоване навчання.

На зображенні вище зображено архітектуру персептрона глибокого навчання, і, як видно на зображенні, структура глибокого навчання використовує багаторівневу архітектуру нейронної мережі для вивчення функцій даних. Нейронна мережа складається з трьох типів шарів, включаючи прихований шар, вхідний платник і вихідний рівень. Кожен шар персептрона у структурі з’єднаний із наступним шаром, щоб сформувати структуру глибокого навчання.

Нарешті, у нас є інтеграція технологій блокчейну та штучного інтелекту, оскільки ці дві технології застосовуються в різних галузях і сферах із зростанням занепокоєння щодо кібербезпеки, безпеки даних і захисту конфіденційності. Програми, які спрямовані на інтеграцію блокчейну та штучного інтелекту, демонструють інтеграцію в наступних аспектах.

- Використання технології блокчейн для запису та зберігання навчальних даних, вхідних і вихідних даних моделей, а також параметрів, забезпечуючи підзвітність і прозорість під час перевірок моделей.

- Використання фреймворків блокчейну для розгортання моделей штучного інтелекту для досягнення послуг децентралізації між моделями та підвищення масштабованості та стабільності системи.

- Надання безпечного доступу до зовнішніх даних і моделей штучного інтелекту за допомогою децентралізованих систем і надання можливості блокчейн-мережам отримувати надійну зовнішню інформацію.

- Використання дизайну токенів на основі блокчейну та механізмів заохочення для встановлення зв’язків і надійної взаємодії між користувачами та розробниками моделі ШІ.

Захист конфіденційності через інтеграцію технологій блокчейну та ШІ

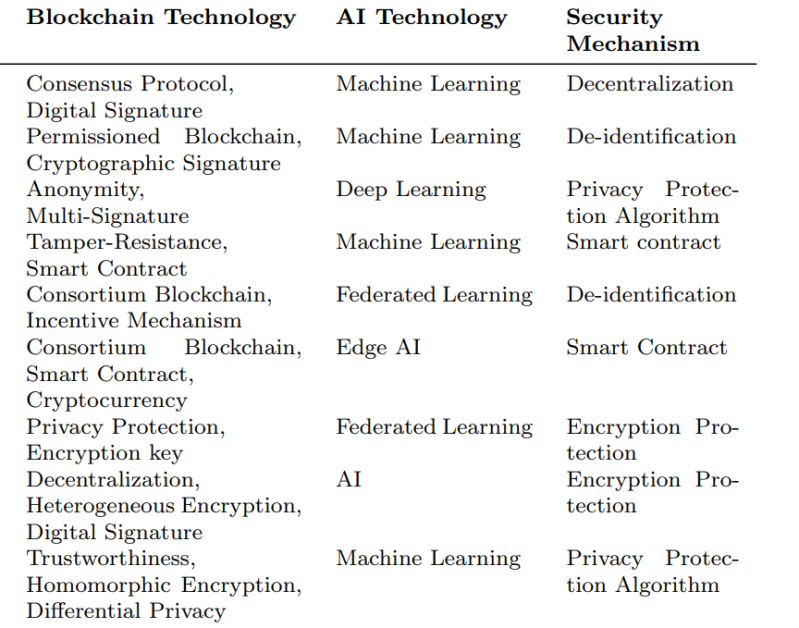

У поточному сценарії системи довіри даних мають певні обмеження, які ставлять під загрозу надійність передачі даних. Щоб подолати ці обмеження, можна розгорнути технології блокчейну для створення надійного та безпечного рішення для обміну та зберігання даних, яке забезпечує захист конфіденційності та підвищує безпеку даних. Деякі із застосувань блокчейн в ШІ захист конфіденційності згадано в наступній таблиці.

Завдяки вдосконаленню впровадження та інтеграції цих технологій можна значно підвищити захисну здатність і безпеку поточних систем довіри до даних.

Шифрування даних

Традиційно методи обміну та зберігання даних були вразливими до загроз безпеки, оскільки вони залежали від централізованих серверів, що робить їх легко ідентифікованою мішенню для зловмисників. Вразливість цих методів призводить до серйозних ускладнень, таких як підробка даних і витік даних, і, враховуючи поточні вимоги безпеки, самих методів шифрування недостатньо для забезпечення безпеки та безпеки даних, що є основною причиною появи технологій захисту конфіденційності на основі інтеграції штучного інтелекту та блокчейну.

Давайте подивимося на схему федеративного навчання зі збереженням конфіденційності на основі блокчейну, яка спрямована на вдосконалення техніки Multi-Krum і поєднання її з гомоморфним шифруванням для досягнення фільтрації моделі на рівні зашифрованого тексту та агрегації моделей, які можуть перевіряти локальні моделі, зберігаючи захист конфіденційності. Техніка гомоморфного шифрування Paillier використовується в цьому методі для шифрування оновлень моделі, що забезпечує додатковий захист конфіденційності. Алгоритм Пайє працює, як показано.

Деідентифікація

Деідентифікація — це метод, який зазвичай використовується для анонімізації особистої ідентифікаційної інформації користувача в даних шляхом відокремлення даних від ідентифікаторів даних і, таким чином, зменшення ризику відстеження даних. Існує децентралізована структура ШІ, побудована на дозволеній технології блокчейн, яка використовує вищезгаданий підхід. Структура AI по суті ефективно відокремлює особисту ідентифікаційну інформацію від неособистої інформації, а потім зберігає хеш-значення персональної ідентифікаційної інформації в мережі блокчейн. Запропоновану структуру штучного інтелекту можна використовувати в медичній галузі для обміну медичними записами та інформацією про пацієнта, не розкриваючи його/її справжню особу. Як показано на наступному зображенні, запропонована структура ШІ використовує два незалежні блокчейни для запитів даних, причому одна мережа блокчейну зберігає інформацію пацієнта разом із дозволами на доступ до даних, тоді як друга мережа блокчейну фіксує сліди аудиту будь-яких запитів або запитів, зроблених запитувачами. Як наслідок, пацієнти все ще мають повні повноваження та контроль над своїми медичними документами та конфіденційною інформацією, одночасно забезпечуючи безпечний і безпечний обмін даними між кількома об’єктами в мережі.

Багатошарова розподілена книга

Багаторівневий розподілений реєстр — це система зберігання даних із властивостями децентралізації та декількома ієрархічними рівнями, розробленими для максимального підвищення ефективності та безпеки процесу обміну даними разом із покращеним захистом конфіденційності. DeepLinQ — це багаторівневий децентралізований розподілений реєстр на основі блокчейну, який усуває занепокоєння користувачів щодо конфіденційності та обміну даними, забезпечуючи захист конфіденційності даних. DeepLinQ архівує обіцяну конфіденційність даних, використовуючи різні методи, такі як запити на вимогу, контроль доступу, резервування проксі та смарт-контракти, щоб використовувати характеристики мережі блокчейн, включаючи механізм консенсусу, повну децентралізацію та анонімність для захисту конфіденційності даних.

К-Анонімність

Метод K-Anonymity — це метод захисту конфіденційності, який спрямований на націлювання та групування окремих осіб у наборі даних таким чином, щоб у кожній групі було принаймні K осіб з однаковими значеннями атрибутів, і, отже, захищаючи особу та конфіденційність окремих користувачів. Метод K-Anonymity був основою запропонованої надійної транзакційної моделі, яка полегшує транзакції між енергетичними вузлами та електричними транспортними засобами. У цій моделі метод K-Anonymity виконує дві функції: по-перше, він приховує місцезнаходження електромобілів шляхом побудови єдиного запиту з використанням методів K-Anonymity, які приховують або приховують місцезнаходження власника автомобіля; по-друге, метод K-Anonymity приховує ідентифікатори користувачів, щоб зловмисники не мали можливості зв’язати користувачів із їхніми електромобілями.

Оцінка та аналіз ситуації

У цьому розділі ми будемо говорити про комплексний аналіз та оцінку десяти систем захисту конфіденційності, які використовують поєднання технологій блокчейну та штучного інтелекту, які були запропоновані в останні роки. Оцінка зосереджується на п’яти основних характеристиках цих запропонованих методів, включаючи: управління повноваженнями, захист даних, контроль доступу, масштабованість і мережеву безпеку, а також обговорює сильні та слабкі сторони та потенційні області вдосконалення. Саме унікальні функції, отримані в результаті інтеграції штучного інтелекту та технологій блокчейн, проклали шлях для нових ідей і рішень для покращеного захисту конфіденційності. Для довідки на зображенні нижче показано різні оціночні метрики, які використовуються для отримання аналітичних результатів для комбінованого застосування технологій блокчейн і ШІ.

Органи управління

Контроль доступу – це технологія безпеки та конфіденційності, яка використовується для обмеження доступу користувача до авторизованих ресурсів на основі попередньо визначених правил, набору інструкцій, політик, захисту цілісності даних і безпеки системи. Існує інтелектуальна система керування приватним паркуванням, яка використовує рольовий контроль доступу або модель RBAC для керування дозволами. У структурі кожному користувачеві призначається одна або кілька ролей, які потім класифікуються відповідно до ролей, що дозволяє системі контролювати права доступу до атрибутів. Користувачі в мережі можуть використовувати свою блокчейн-адресу, щоб підтвердити свою особу та отримати доступ до атрибутів авторизації.

Управління доступом

Контроль доступу є однією з ключових основ захисту конфіденційності, обмежуючи доступ на основі членства в групі та ідентичності користувача, щоб гарантувати, що лише авторизовані користувачі можуть отримати доступ до певних ресурсів, до яких їм дозволено доступ, і таким чином захищати систему від небажаних примусовий доступ. Щоб забезпечити дієвий і ефективний контроль доступу, структура повинна враховувати кілька факторів, включаючи авторизацію, автентифікацію користувача та політики доступу.

Технологія цифрової ідентифікації є новим підходом для IoT додатків які можуть забезпечити безпечний і безпечний контроль доступу, а також забезпечити конфіденційність даних і пристрою. Метод пропонує використовувати ряд політик контролю доступу, які базуються на криптографічних примітивах і технології цифрової ідентифікації або DIT, щоб захистити безпеку зв’язку між такими об’єктами, як дрони, хмарні сервери та сервери наземних станцій (GSS). Після завершення реєстрації об’єкта облікові дані зберігаються в пам’яті. У наведеній нижче таблиці підсумовано типи дефектів у структурі.

Захист даних

Захист даних використовується для позначення заходів, включаючи шифрування даних, контроль доступу, аудит безпеки та резервне копіювання даних, щоб гарантувати, що дані користувача не будуть незаконно доступні, підроблені або витоку. Коли йдеться про обробку даних, для захисту даних від несанкціонованого доступу та витоку можна використовувати такі технології, як маскування даних, анонімізація, ізоляція даних і шифрування даних. Крім того, такі технології шифрування, як гомоморфне шифрування, диференційований захист конфіденційності, алгоритми цифрового підпису, асиметричні алгоритми шифрування та хеш-алгоритми, можуть запобігти неавторизованому та незаконному доступу неавторизованих користувачів і забезпечити конфіденційність даних.

мережева безпека

Безпека мережі — це широке поле, яке охоплює різні аспекти, зокрема забезпечення конфіденційності та цілісності даних, запобігання мережевим атакам і захист системи від мережевих вірусів і шкідливого програмного забезпечення. Щоб забезпечити безпеку, надійність і безпеку системи, необхідно прийняти серію захищених мережевих архітектур і протоколів, а також заходи безпеки. Крім того, аналіз і оцінка різноманітних мережевих загроз і розробка відповідних механізмів захисту та стратегій безпеки є важливими для підвищення надійності та безпеки системи.

масштабованість

Масштабованість означає здатність системи обробляти більші обсяги даних або зростаючу кількість користувачів. При проектуванні масштабованої системи розробники повинні враховувати продуктивність системи, зберігання даних, керування вузлом, передачу та кілька інших факторів. Крім того, забезпечуючи масштабованість фреймворку або системи, розробники повинні брати до уваги безпеку системи, щоб запобігти витоку даних, витоку даних та іншим ризикам безпеки.

Розробники розробили систему відповідно до Європейських загальних правил захисту даних або GDPR, зберігаючи пов’язану з конфіденційністю інформацію та метадані ілюстрації в розподіленій файловій системі, яка існує поза мережею. Метадані творів мистецтва та цифрові маркери зберігаються в OrbitDB, системі зберігання даних, яка використовує кілька вузлів для зберігання даних, що забезпечує безпеку та конфіденційність даних. Розподілена система поза мережею розосереджує зберігання даних і, таким чином, покращує масштабованість системи.

Аналіз ситуації

Об’єднання технологій штучного інтелекту та блокчейну призвело до розробки системи, яка зосереджена на захисті конфіденційності, ідентифікації та даних користувачів. Хоча системи конфіденційності даних ШІ все ще стикаються з деякими проблемами, такими як мережева безпека, захист даних, масштабованість і контроль доступу, важливо всебічно розглянути та зважити ці проблеми на основі практичних міркувань на етапі проектування. Оскільки технологія розвивається та прогресує, додатки розширюються, системи захисту конфіденційності, створені за допомогою штучного інтелекту та блокчейну, привернуть більше уваги в найближчому майбутньому. На основі результатів досліджень, технічних підходів і сценаріїв застосування їх можна класифікувати на три категорії.

- Застосування методу захисту конфіденційності в індустрії Інтернету речей або Інтернету речей за допомогою блокчейну та технології ШІ.

- Застосування методу захисту конфіденційності в смарт-контрактах і сервісах, які використовують як блокчейн, так і технології ШІ.

- Широкомасштабні методи аналізу даних, які забезпечують захист конфіденційності, використовуючи як блокчейн, так і технології ШІ.

Технології, що належать до першої категорії, зосереджені на впровадженні ШІ та технологій блокчейн для захисту конфіденційності в індустрії IoT. Ці методи використовують методи штучного інтелекту для аналізу великих обсягів даних, одночасно використовуючи переваги децентралізованих і незмінних функцій мережі блокчейн для забезпечення автентичності та безпеки даних.

Технології, що належать до другої категорії, зосереджені на об’єднанні технологій ШІ та блокчейну для покращеного захисту конфіденційності шляхом використання смарт-контрактів і послуг блокчейну. Ці методи поєднують аналіз і обробку даних за допомогою штучного інтелекту та використовують технологію блокчейн, щоб зменшити залежність від надійних третіх сторін і реєструвати транзакції.

Нарешті, технології, що належать до третьої категорії, зосереджені на використанні можливостей штучного інтелекту та технології блокчейну для досягнення покращеного захисту конфіденційності у широкомасштабній аналітиці даних. Ці методи спрямовані на використання властивостей децентралізації блокчейну та незмінності, які забезпечують автентичність і безпеку даних, тоді як методи ШІ забезпечують точність аналізу даних.

Висновок

У цій статті ми говорили про те, як технології штучного інтелекту та блокчейну можна синхронізувати одна з одною для покращення застосування технологій захисту конфіденційності, розповідаючи про їх пов’язані методології та оцінюючи п’ять основних характеристик цих технологій захисту конфіденційності. Крім того, ми також говорили про існуючі обмеження поточних систем. У сфері технологій захисту конфіденційності, побудованих на блокчейні та штучному інтелекті, є певні проблеми, які все ще потрібно вирішити, наприклад, як знайти баланс між обміном даними та збереженням конфіденційності. Дослідження того, як ефективно об’єднати можливості штучного інтелекту та технологій блокчейну, тривають, і ось кілька інших способів, які можна використати для інтеграції інших методів.

- Edge Computing

Граничні обчислення спрямовані на досягнення децентралізації шляхом використання потужності периферійних пристроїв і пристроїв Інтернету речей для обробки приватних і конфіденційних даних користувачів. Оскільки обробка штучного інтелекту передбачає обов’язкове використання значних обчислювальних ресурсів, використання методів периферійних обчислень може дозволити розподіл обчислювальних завдань на периферійні пристрої для обробки замість переміщення даних у хмарні служби або сервери даних. Оскільки дані обробляються набагато ближче до самого периферійного пристрою, час затримки значно скорочується, а також перевантаженість мережі, що підвищує швидкість і продуктивність системи.

- Багатоланцюгові механізми

Механізми з кількома ланцюжками мають потенціал для вирішення проблем із сховищем і продуктивністю одноланцюжкового блокчейну, що підвищує масштабованість системи. Інтеграція багатоланцюжкових механізмів полегшує класифікацію даних на основі різних атрибутів і рівнів конфіденційності, таким чином покращуючи можливості зберігання та безпеку систем захисту конфіденційності.