Keamanan cyber

Melindungi Server Perintah dan Kontrol Botnet Berbasis Twitter Dengan Neural Networks

Para peneliti dari China telah menggunakan sifat 'kotak hitam' dari jaringan saraf untuk merancang metode baru bagi botnet berbahaya untuk berkomunikasi dengan server Command and Control (C&C) mereka melalui Twitter dengan cara yang tidak dapat diekspos oleh peneliti keamanan, dan dapat mempersulit penutupan operasi mereka.

diperbarui kertas dirilis pada 2 Agustus disebut DeepC2: Perintah dan Kontrol Botnet Terselubung bertenaga AI di OSN.

Metode yang diusulkan, yang berhasil diuji dalam uji coba melalui Twitter, melatih jaringan neural untuk mengidentifikasi akun Twitter yang dikendalikan oleh entitas C&C berdasarkan ikon pengguna Twitter-nya. Setelah akun yang memerintah 'diotentikasi' oleh jaringan saraf, perintah tersembunyi dalam tweet yang tampaknya tidak berbahaya dapat dijalankan oleh pasukan komputer yang telah terinfeksi botnet.

Sumber: https://arxiv.org/abs/2009.07707

Botnet adalah sekelompok komputer yang telah dikompromikan sehingga mereka dapat diatur oleh aktor jahat yang berlokasi di pusat untuk melakukan berbagai jenis serangan dunia maya bersumber dari banyak orang, termasuk serbuan DDoS, penambangan mata uang kripto, dan kampanye spam.

Perjuangan Untuk Anonimitas C&C

Setiap komputer yang dikompromikan dalam 'orkestra' botnet memerlukan arahan pusat dari pencetus malware, dan karenanya harus berkomunikasi dalam beberapa cara dengan server C&C. Namun, ini secara tradisional berarti bahwa peneliti keamanan dapat merekayasa balik infeksi botnet individu dan mengekspos URL/s dari server C&C, biasanya dikodekan keras ke dalam infeksi.

Setelah domain C&C berbahaya diketahui, maka dimungkinkan untuk memblokirnya di tingkat jaringan, dan menyelidiki asal-usulnya untuk menempuh tindakan hukum.

Dalam beberapa tahun terakhir tren untuk server C&C telah menyimpang jauh dari alamat berbasis domain http khusus hingga penggunaan layanan web populer seperti Gmail, Twitter, layanan clipboard online, dan berbagai jejaring sosial online (OSN).

Pada tahun 2015 itu mengungkapkan bahwa malware backdoor Hammertoss menggunakan Twitter, GitHub, dan layanan penyimpanan cloud untuk tujuan ini; pada tahun 2018, Remote Administration Tool (RAT) HeroRat bekas protokol perpesanan Telegram untuk tujuan yang sama; dan bahwa pada tahun 2020 malware ComRAT Grup Turla memilikinya bermigrasi untuk menggunakan Gmail sebagai kerangka kerja komunikasi.

Namun, pendekatan ini masih memerlukan semacam informasi pengidentifikasi untuk dikodekan ke dalam perangkat lunak yang menginfeksi, membuatnya dapat ditemukan, meskipun seringkali dengan beberapa kesulitan, oleh inisiatif keamanan. Dalam kasus seperti itu, sifat yang dapat dijelaskan dari perintah jahat dan identifikasi ID pengguna dapat membuat saluran ini ditutup, biasanya menonaktifkan botnet yang bergantung.

Pengidentifikasi Rahasia

Metode DeepC2 yang diusulkan oleh para peneliti Cina membuat rekayasa balik dari informasi pengidentifikasian C&C secara praktis tidak mungkin, karena semua yang akan diungkapkan oleh kode adalah algoritme jaringan saraf buram yang tidak dapat dengan mudah diimplementasikan kembali dengan sangat optimal (yaitu dikompilasi secara efektif). ') membentuk.

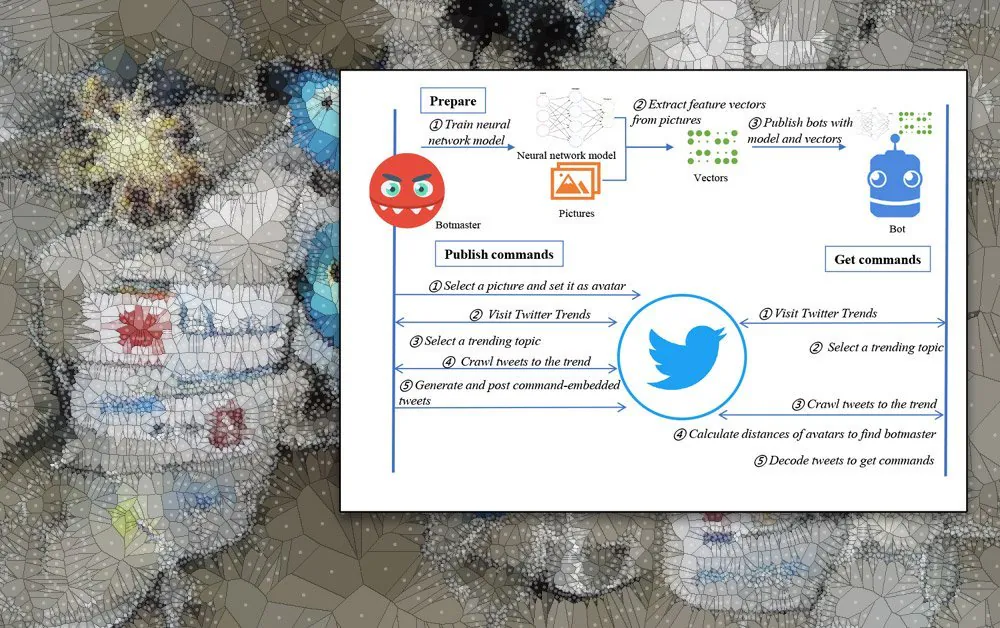

Di bawah DeepC2, bot menempatkan 'botmaster' dengan mencari avatar pengguna tertentu (dalam topik yang sedang tren, sehingga bot tidak perlu menjaring semua Twitter) yang fitur tingkat tingginya telah dikodekan ke dalam jaringan sarafnya. Pembuat malware memilih gambar ikon yang sesuai sebelum penerapan kampanye dan melatih jaringan saraf untuk gambar tersebut. Vektor fitur turunan dan jaringan saraf itu sendiri didistribusikan sebagai bagian dari muatan berbahaya.

Ketika server C&C menerbitkan perintah baru, tangan pemandu di belakangnya memilih beberapa topik yang sedang tren di Twitter (atau jejaring sosial mana pun yang dieksploitasi) dan menghasilkan posting media sosial yang tampaknya biasa yang berisi perintah tersemat. Topikalitas tren mendorong posting ke keunggulan yang dapat ditemukan, sehingga bot dapat dengan mudah mengakses perintah baru dengan merayapi jejaring sosial.

Alur kerja DeepC2.

Untuk mencegah deteksi, setiap ikon Twitter dan akun terkait digunakan sebagai mekanisme C&C hanya sekali di bawah DeepC2, dengan sistem beralih ke pegangan C&C OSN pra-putar yang baru setelah peristiwa ini. Selain itu, bot akan menghapus informasi vektor bekas yang membantu mereka mengidentifikasi avatar C&C setelah satu kali penggunaan (satu perintah dikirim), untuk lebih menghambat pemutaran ulang dengan metode keamanan forensik.

Mengaburkan Perintah C&C

Sebagai bantuan lebih lanjut untuk kebingungan, DeepC2 menyertakan metode untuk mencegah deteksi perintah eksplisit dalam pesan Twitter, dengan menggunakan tabrakan hash dan augmentasi data yang disempurnakan (EDA), yang terakhir berdasarkan kerja dari Protago Labs Research pada tahun 2019, bekerja sama dengan Dartmouth College dan Universitas Georgetown.

Tabrakan hash terjadi ketika dua bagian data yang berbeda memiliki checksum yang identik, yaitu ketika setiap bagian data yang berbeda secara matematis setara dalam profil – sebuah skenario yang jarang terjadi yang dapat dieksploitasi, dalam hal ini, untuk membuat penanda perintah dari konten teks yang tampaknya tidak bersalah.

Bot mencari hash yang telah diprogram ini di keluaran akun media sosial yang telah dapat diidentifikasi sebagai server C&C berdasarkan ikon avatar yang dikenali. Karena tweet yang dibuat oleh komandan C&C akan memiliki relevansi kontekstual dengan aliran topik target, tweet tersebut sulit untuk diidentifikasi sebagai anomali, menyembunyikan maksud dari postingan tersebut.

Meskipun data teks yang ditambah mungkin tidak benar secara tata bahasa, ketidakkonsistenan tata bahasa posting di Twitter (dan jaringan media sosial lainnya) secara efektif menyembunyikan 'gangguan' ini dalam pemahaman.

Alamat IP disampaikan oleh botmaster ke bot dengan membagi URL menjadi dua hash terpisah dengan tabrakan hash, yang diidentifikasi dan digabungkan menjadi alamat IP yang dapat dipahami oleh bot jarak jauh.

Para peneliti menggunakan tujuh server pribadi virtual untuk mensimulasikan lokasi geo-beragam. Avatar target berasal dari 40 foto yang diambil dengan ponsel, yang kemudian diubah menjadi vektor selama pelatihan. Bot kemudian ditempatkan pada posisi dengan model terlatih dan data vektor.

Semua perintah dalam percobaan berhasil diterima dan diuraikan oleh jaringan bot virtual, meskipun dengan beberapa redundansi penyebaran pesan, karena sistem tidak dapat sepenuhnya yakin bahwa setiap pesan akan diterima dari tweet tertentu.

Dalam hal penanggulangan, para peneliti mencatat bahwa frekuensi otomatis dari cara bot 'budak' menjaring pesan C&C Twitter, dan cara server C&C akan melakukan iterasi melalui serangkaian posting, berpotensi mewakili tanda tangan yang dapat diidentifikasi yang dapat ditangani oleh jenis kerangka pelindung baru.

Selain itu, OSN berpotensi menghitung perbedaan visual yang sangat spesifik yang dimasukkan ke dalam susunan ikon avatar C&C, dan mengembangkan metode untuk meningkatkan peringatan berdasarkan kriteria tersebut.