Interviews

Série d'entretiens avec Howard Ting, PDG d'Opal Security

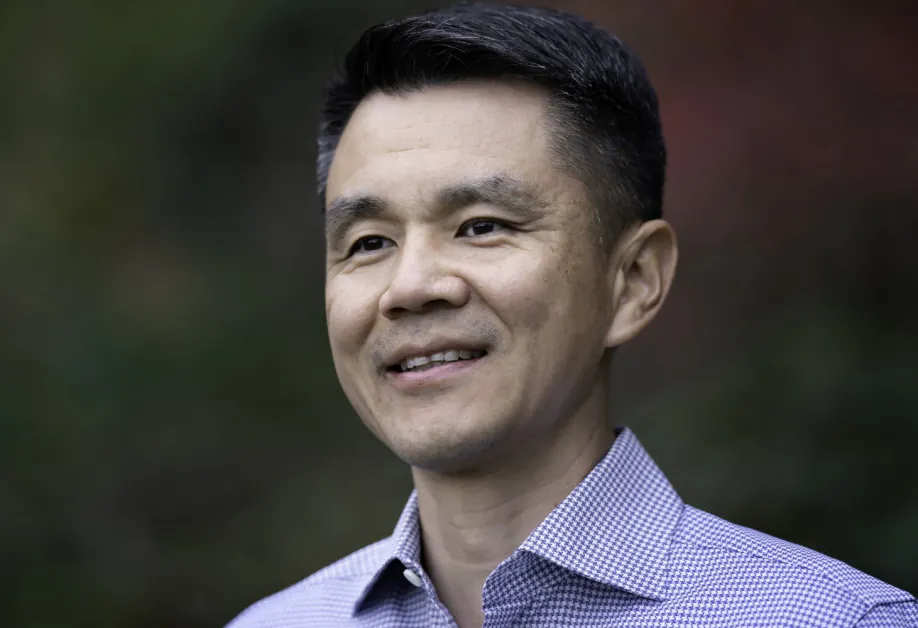

Howard TingLe PDG d'Opal Security est un dirigeant chevronné du secteur de la cybersécurité et des technologies, à la tête d'Opal Security depuis novembre 2025. Auparavant, il a occupé le poste de cadre dirigeant chez Greylock et a passé plus de cinq ans chez Cyberhaven, où il a été à la fois PDG et membre du conseil d'administration. Il a contribué à la mission de l'entreprise : protéger les données et favoriser l'innovation sécurisée. Son parcours professionnel comprend des postes de direction en marketing stratégique chez Redis Labs et Zscaler, ainsi que des fonctions de direction en marketing et en développement de produits chez Nutanix, Palo Alto Networks, Cisco (via Securent), Microsoft, RSA Security, et une première expérience en fusions-acquisitions chez Banc of America Securities. Cette combinaison de leadership opérationnel, d'expertise en stratégie de commercialisation et d'une solide expérience dans le domaine de la cybersécurité fait de lui un leader incontesté d'une plateforme de sécurité en pleine croissance.

Opal Security est une entreprise moderne de gestion des accès centrée sur l'identité qui fournit aux entreprises une plateforme centralisée pour gouverner et sécuriser les accès aux ressources sur le cloud, les solutions SaaS et les systèmes internes. La plateforme offre une visibilité unifiée sur les identités et les parcours d'accès, prend en charge les flux d'accès en libre-service et à la demande, et automatise les revues d'accès afin d'appliquer des politiques de moindre privilège à grande échelle. Elle aide ainsi les organisations à réduire les risques et à améliorer la conformité dans des environnements dynamiques intégrant des utilisateurs humains, des comptes de service et des agents d'IA.

Vous avez récemment pris la direction d'Opal Security après avoir mené Cyberhaven à une croissance significative et occupé des postes à responsabilité dans des entreprises telles que Palo Alto Networks, Nutanix, Cisco, RSA Security, Redis et Microsoft. Qu'est-ce qui vous a attiré chez Opal à ce stade de votre carrière, et comment votre expérience antérieure influence-t-elle votre vision actuelle de l'accès, de l'identité et de la sécurité native de l'IA ?

La gestion des accès se complexifie partout. Multipliant les identités, les machines et l'automatisation, les accès significatifs proviennent de plus en plus des processus d'ingénierie et du cloud, et non plus de l'informatique traditionnelle. Les outils IAM et IGA classiques n'ont pas été conçus pour cette situation, et les menaces exploitant l'identité n'attendent pas qu'ils s'adaptent.

C’est ce qui m’a séduit chez Opal. L’ampleur du problème est considérable, et Opal est déjà en phase avec les évolutions du marché. J’ai déjà observé des situations similaires. Chez RSA, Palo Alto Networks et Cyberhaven, j’ai assisté en direct au déploiement des révolutions liées à l’authentification multifactorielle, aux pare-feu de nouvelle génération et à la traçabilité des données, et la dynamique est ici étonnamment similaire : un problème majeur qui s’aggrave plus vite que la plupart des fournisseurs ne peuvent réagir, laissant peu de temps à l’équipe compétente pour le maîtriser.

Opal possède l'équipe qu'il faut. Son expertise en ingénierie et en développement produit est solide, et son portefeuille clients, fruit d'un travail direct et ciblé, parle de lui-même. Chaque échange avec un client a confirmé le même constat : ce problème s'aggrave, et Opal est la seule entreprise à le résoudre.

Ce que j'ai appris en créant et en développant des équipes au sein d'entreprises, c'est que l'exécution est considérablement simplifiée lorsque les équipes produit, ingénierie et marketing partagent la même orientation client. Quand tous partagent la même problématique et la même opportunité, on avance vite sans perdre en précision. Opal possède déjà ces bases. Mon rôle est de les consolider et de veiller à ce que nos clients ressentent pleinement le soutien de cette équipe à mesure que nous nous développons.

Après avoir passé des années à travailler dans les domaines de l'identité, de l'infrastructure cloud et de la sécurité d'entreprise, selon vous, où les modèles traditionnels de contrôle d'accès montrent-ils leurs limites à mesure que les organisations adoptent plus profondément l'IA ?

La vérité, c'est que la plupart des modèles de contrôle d'accès traditionnels ont été conçus pour résoudre le problème de l'authentification ; or, pour les humains, ce problème est largement résolu. Les fournisseurs d'identité et les méthodes d'authentification modernes gèrent assez bien la question « Qui êtes-vous ? ». Pour les identités non humaines, la gestion des clés API et des secrets apporte une solution partielle. Mais l'autorisation – « Qu'est-ce qui doit être autorisé à faire, et pendant combien de temps ? » – reste un problème majeur, tant pour les humains que pour les machines, et c'est là que réside le véritable risque.

Ce qui aggrave encore la situation, c'est que les équipes d'ingénierie travaillent désormais grâce à l'automatisation, l'infrastructure en tant que code et des outils d'IA qui génèrent de nouvelles autorisations au quotidien. L'accès n'évolue plus progressivement via les flux de travail informatiques ; il est créé, modifié et étendu par programmation, souvent sans contrôle. Il en résulte une prolifération de comptes aux autorisations surdimensionnées, des outils de gestion des privilèges fragmentés et une gouvernance coûteuse, réactive et largement déconnectée de la réalité.

Et je vais être direct sur un autre point : le marché de l’IA est actuellement en proie à un véritable marketing trompeur. Les fournisseurs se précipitent pour intégrer l’« IA » aux architectures existantes, ce qui masque une réalité cruciale pour les acheteurs : il n’existe toujours pas de cadre de sécurité et de gouvernance viable et validé pour les agents d’IA. Le battage médiatique dépasse de loin les contrôles réels, et c’est dans cet écart que les risques s’accumulent.

C’est ce qui distingue l’approche d’Opal. Au lieu d’ajouter la gouvernance aux flux de travail a posteriori, Opal modélise l’accès directement à partir des systèmes déjà utilisés par les ingénieurs, applique les politiques en temps réel et offre aux équipes de sécurité un moyen d’orienter les décisions d’autorisation sans créer de frictions. Lorsque la gouvernance s’intègre naturellement aux méthodes de travail des ingénieurs, elle cesse d’être un obstacle et devient une infrastructure de confiance.

Opal se concentre sur la gestion des accès aux systèmes sensibles dans les environnements cloud natifs modernes. Quels sont les problèmes de sécurité les plus sous-estimés par les entreprises qui développent des solutions avec des agents d'IA et des flux de travail automatisés ?

Les problèmes les plus sous-estimés ne sont en réalité pas nouveaux. Ce sont ceux qui se sont insidieusement aggravés au fil des années autour de la gestion des identités humaines. Les principes de base de la gouvernance, tels que les processus de gestion des arrivées, des mutations et des départs, l'accès juste-à-temps et les revues d'accès des utilisateurs, ont longtemps été négligés ou bricolés dans la plupart des organisations. Les obligations de conformité, comme la loi Sarbanes-Oxley (SOX), sont toujours présentes ; elles sont simplement devenues plus difficiles à respecter à mesure que les environnements se complexifient. Rien de tout cela n'est glamour, mais c'est précisément ce socle qui s'effondre lorsqu'on y intègre des agents d'IA.

Les organisations intègrent l'IA pour rationaliser leurs flux de travail et éliminer les tâches répétitives, mais ce faisant, elles introduisent des identités non humaines qui multiplient les relations d'accès d'une manière pour laquelle les outils existants n'ont jamais été conçus. Il en résulte un réseau complexe où l'accès humain était déjà mal contrôlé et où l'accès machine se développe désormais avec une visibilité encore plus réduite. Les décisions d'accès doivent être explicables, limitées dans le temps, liées à l'utilisation réelle et surveillées en continu, mais la plupart des équipes s'appuient encore sur des systèmes statiques et standardisés qui ne peuvent répondre à aucun de ces critères. Parallèlement, des agents de codage génèrent et déploient du code avec des permissions intégrées, interagissent directement avec l'infrastructure et opèrent avec un accès qui n'est pas examiné selon les normes de sécurité traditionnelles – une vulnérabilité en matière de conformité et de sécurité que la plupart des organisations n'ont même pas encore commencé à évaluer.

Les entreprises qui développent des solutions avec des agents d'IA ont tendance à se concentrer sur la nouveauté de la technologie tout en sous-estimant la rapidité avec laquelle la prolifération des accès et les autorisations invisibles deviennent un sérieux problème — surtout lorsque les fondements humains de l'identité sous-jacente étaient déjà fragiles.

Vous avez vu la sécurité évoluer au fil de plusieurs générations d'infrastructures. Qu'est-ce qui change fondamentalement lorsque les identités machine et les agents d'IA commencent à être plus nombreux que les utilisateurs humains ?

Lorsque le nombre d'identités de machines dépasse celui des utilisateurs humains, il devient de plus en plus difficile de contrôler les accès. Les solutions IAM traditionnelles ne sont pas adaptées à cette réalité et la plupart des plateformes RH et IAM n'offrent qu'une visibilité partielle, notamment lorsque la supervision des identités s'étend au-delà d'une seule équipe. Pour superviser efficacement ces identités, il est essentiel d'attribuer dès le départ aux agents IA une propriété claire, des permissions circonscrites et une auditabilité complète. Opal Security répond à ce besoin en modélisant les humains, les services et les agents au sein d'un cadre unique, au lieu de les traiter comme des entités distinctes.

Lors des audits, les responsables du contrôle d'accès s'attendent désormais à examiner simultanément les comportements humains et automatisés. Les agents héritent généralement des ensembles d'autorisations des utilisateurs qui les déploient, mais certains cas d'utilisation requièrent des agents s'identifiant comme des comptes de service dotés d'ensembles d'autorisations personnalisés (généralement restreints).

L'IA représente de plus en plus à la fois une surface d'attaque et un outil de défense. Selon vous, dans quels domaines l'IA améliore-t-elle réellement la sécurité aujourd'hui, et dans quels domaines introduit-elle encore de nouveaux risques ?

L'IA est un outil extrêmement puissant qui constitue le fondement de notre produit. Opal Security utilise l'IA pour surveiller, détecter et prévenir les accès non autorisés au sein des organisations. L'IA révolutionne également la sécurité des identités car elle introduit des acteurs qui ne se contentent pas de s'authentifier et d'exécuter des tâches : ils raisonnent, s'adaptent et agissent de manière autonome. Les systèmes d'identité traditionnels étaient conçus pour les personnes et les comptes de service statiques, où l'accès évoluait lentement et les intentions étaient relativement prévisibles.

Mais les agents d'IA remettent en cause ce modèle. Le risque réside dans la perte de visibilité et de responsabilité. Ces agents peuvent être activés et désactivés dynamiquement, chaîner les autorisations entre les systèmes et agir pour le compte d'utilisateurs, d'autres agents ou pour leur propre compte. Aucune ressource sécurisée ne peut être déclarée compromise, pourtant des actions sensibles peuvent toujours avoir lieu car tout a été techniquement autorisé. C'est la nouvelle surface d'attaque. La solution ? Une plateforme unifiée et intelligente qui comprend et sécurise tous les types d'entités grâce au contexte, au comportement et à une adaptation continue.

Cette vision unifiée est essentielle à la sécurité : on ne peut protéger ce qu’on ne voit pas ni ce qu’on ne comprend pas. Chez Opal, nous croyons qu’il est crucial de comprendre chaque relation. Il ne suffit pas de savoir qui est dans le système. Il faut savoir qui est connecté à quoi et pourquoi.

À mesure que les agents de codage IA et les systèmes automatisés obtiennent des autorisations plus étendues au sein des organisations, comment les équipes de sécurité devraient-elles repenser l'accès au moindre privilège dans la pratique, et pas seulement en théorie ?

Les systèmes modernes de contrôle d'accès doivent traiter les identités humaines et machine de manière égale afin que les entreprises bénéficient de la visibilité, de l'automatisation et de la confiance nécessaires pour évoluer en toute sécurité à l'ère de l'IA. Concrètement, cela signifie n'accorder les autorisations qu'en cas de besoin et les réviser et les ajuster en permanence en fonction de l'évolution des tâches ou des rôles. La surveillance automatisée et les contrôles basés sur les risques deviennent essentiels pour garantir le bon fonctionnement des outils d'IA sans exposer inutilement les systèmes à des risques de sécurité.

Il est utile d'activer le JIT par défaut pour les agents, mais il faut veiller à ce que cela se fasse sans friction : approuver automatiquement les ressources spécifiques le cas échéant, ou si l'utilisateur travaille dans un environnement où toutes les données sont sensibles, limiter l'utilisation aux machines virtuelles isolées.

Bien que toute nouvelle restriction concernant l'utilisation des agents puisse potentiellement agacer les utilisateurs finaux en ralentissant leur travail, il est important de s'adapter à leurs besoins. Avec Opal, cela signifie que les demandes d'accès peuvent être soumises et approuvées dans Slack, et que des stratégies IaaC, telles que Terraform, peuvent être utilisées pour automatiser l'octroi, la révocation et la gestion des accès temporaires.

D'après votre expérience en matière de développement d'entreprises de sécurité, quels signaux vous indiquent que les contrôles d'accès d'une organisation ne sont plus adaptés à son fonctionnement réel ?

Les organisations peuvent constater un dysfonctionnement de leurs contrôles d'accès lorsque les accès ne reflètent plus la réalité. Cela peut se traduire par des permissions excessives ou obsolètes, des goulots d'étranglement manuels liés à des systèmes anciens, ou l'adoption de systèmes d'IA sans politiques mises à jour pour le suivi des identités non humaines. Un autre signe révélateur est l'augmentation des incidents de sécurité ou des quasi-incidents, souvent dus à des comptes surprivilégiés ou à une mauvaise gestion des identités.

Avant l'avènement des agents, les déploiements complexes de Sailpoint, reposant sur une équipe de consultants et le suivi des accès via des tableurs, étaient inefficaces. De plus, cette approche traditionnelle est vouée à l'échec face à la vitesse et à la complexité des agents. Opal offre une plateforme unique qui renforce la sécurité, fluidifie le travail informatique et fournit aux auditeurs les outils nécessaires. Nous constatons que le contrôle d'accès basé sur les rôles (RBAC) est fragile et rarement viable à long terme. C'est pourquoi les équipes performantes privilégient une approche JIT (Just-In-Time) avant d'adopter un contrôle d'accès par profil (avec flexibilité et suivi dans le temps), permettant ainsi le versionnage, le déploiement et la restauration des configurations Terraform si besoin.

Du point de vue du leadership, comment concilier la rapidité d'innovation et la discipline nécessaire pour instaurer la confiance dans les produits de sécurité ?

J'ai constaté que les grandes entreprises restent rigoureuses quant à leurs fondamentaux, même en période de croissance rapide. Ces fondamentaux incluent des priorités claires, une communication transparente et la capacité à faire des choix difficiles. L'innovation demeure essentielle, mais elle doit reposer sur la rigueur : des règles par défaut solides, une modélisation réfléchie des menaces et une responsabilisation quant aux résultats. Prendre ces décisions de manière délibérée permet d'avancer rapidement sans compromettre la confiance, et, à terme, cette discipline devient un véritable avantage concurrentiel.

Selon vous, quelle est la principale erreur de compréhension des responsables de la sécurité concernant la préparation à un avenir dominé par les systèmes autonomes plutôt que par l'accès contrôlé par l'humain ?

Ce que les responsables de la sécurité sous-estiment le plus souvent, c'est la complexité de la gestion des différents types d'identités. Les entreprises, soucieuses d'être à la pointe de la technologie, négligent souvent la sécurité. Les flux de travail pilotés par l'IA sont fréquemment mis en place sans définition claire des responsabilités, créant ainsi des angles morts où des identités non humaines accumulent discrètement des accès, opèrent en dehors des contrôles traditionnels et génèrent de nouvelles opportunités d'erreurs ou de menaces coûteuses. Pour se préparer à cet avenir, il est essentiel de considérer l'identité comme une couche dynamique et soumise à une gouvernance continue.

À mesure que les entreprises se développent, les équipes de sécurité doivent gérer les politiques d'utilisation des agents et déterminer comment, si et où l'accès des agents est limité à l'utilisateur qui les sollicite. Tous les processus qui surchargeaient auparavant les équipes humaines seront tout simplement saturés par l'ampleur et la nature éphémère des agents : l'automatisation est la seule solution pour gérer le volume de requêtes.

À l’avenir, à quoi ressemblera une « bonne hygiène de sécurité » dans un environnement où les systèmes d’IA créent, modifient et demandent constamment l’accès de manière autonome ?

Une bonne hygiène de sécurité consiste à tirer parti de l'IA pour étendre la sécurité tout en maintenant une surveillance et une discipline suffisantes pour garantir qu'aucune faille ne passe inaperçue. L'IA est là pour durer ; par conséquent, qu'une entreprise fasse appel à un fournisseur comme Opal ou gère les accès en interne, elle doit accepter que les accès ne soient plus statiques. Lorsque les systèmes d'IA créent, modifient et demandent constamment des accès, la sécurité doit passer d'approbations ponctuelles à une supervision continue. Cela implique de considérer l'accès comme un processus continu et non comme une simple formalité.

Les entreprises devront également utiliser activement l'IA dans le cadre de leur défense. L'automatisation peut aider les équipes à suivre le rythme des modifications d'accès, mais elle doit s'accompagner de garde-fous clairs, d'une visibilité sur les chaînes de délégation et d'une responsabilisation humaine en cas de problème. Il est important de mettre en évidence les signaux d'explicabilité : valeurs de Shapley et coefficients des caractéristiques pour les modèles d'apprentissage automatique traditionnels, ainsi que des informations contextuelles supplémentaires ou des justifications détaillées de la part des responsables de la maîtrise de l'apprentissage automatique. Sans ces nuances, il est extrêmement difficile de maintenir une chaîne de confiance pour l'accès aux ressources sensibles de l'entreprise.

Merci pour cette excellente interview, les lecteurs qui souhaitent en savoir plus devraient visiter Opal Security.