Cybersecurity

Beskyttelse af Twitter-baserede Botnet-kommando- og kontrolservere med neurale netværk

Forskere fra Kina har brugt neurale netværks 'sort boks' karakter til at udtænke en ny metode til ondsindede botnets til at kommunikere med deres Command and Control (C&C) servere over Twitter på en måde, der ikke kan afsløres af sikkerhedsforskere, og kunne gør det svært at lukke deres drift ned.

Den opdaterede papir udgivet den 2. august kaldes DeepC2: AI-drevet Covert Botnet-kommando og -kontrol på OSN'er.

Den foreslåede metode, som med succes er testet i et forsøg over Twitter, træner et neuralt netværk til at identificere Twitter-kontoen, der kontrolleres af en C&C-entitet baseret på dens Twitter-brugerikon. Når først kommandokontoen er blevet 'godkendt' af det neurale netværk, kan de skjulte kommandoer i dets tilsyneladende uskadelige tweets udføres af hæren af computere, der er blevet inficeret med botnettet.

Kilde: https://arxiv.org/abs/2009.07707

Et botnet er en gruppe af computere, der er blevet kompromitteret, så de af centralt placerede dårlige aktører kan ledes til at udføre forskellige typer crowd-sourcede cyberangreb, herunder DDoS-indtrængen, cryptocurrency-mining og spam-kampagner.

Kampen for C&C-anonymitet

Hver kompromitteret computer i botnet-'orkestret' kræver central vejledning fra ophavsmændene til malwaren og skal derfor på en eller anden måde kommunikere med en C&C-server. Dette har dog traditionelt betydet, at sikkerhedsforskere var i stand til at reverse-engineere den individuelle botnet-infektion og afsløre URL'erne på C&C-serverne, normalt hårdkodet ind i infektionen.

Når først det ondsindede C&C-domæne var kendt, var det muligt at blokere det på netværksniveau og undersøge dets oprindelse i forfølgelsen af retslige skridt.

I de senere år har tendensen for C&C-servere været gik væk fra dedikerede http-domænebaserede adresser til brug af populære webtjenester såsom Gmail, Twitter, online udklipsholdertjenester og en række online sociale netværk (OSN'er).

I 2015 var det afslørede at malware-bagdøren Hammertoss brugte Twitter, GitHub og cloud storage-tjenester til disse formål; i 2018, at Remote Administration Tool (RAT) HeroRat anvendte Telegram-meddelelsesprotokollen til samme formål; og at Turla Groups ComRAT malware i 2020 havde migreret at bruge Gmail som en kommunikationsramme.

Disse tilgange kræver dog stadig, at en eller anden form for identificerende information hardkodes ind i den inficerende software, hvilket gør den synlig, omend ofte med en vis vanskelighed, af sikkerhedsinitiativer. I sådanne tilfælde kan den forklarlige natur af de ondsindede kommandoer og identifikation af bruger-id'er tillade, at disse kanaler lukkes ned, hvilket normalt deaktiverer det afhængige botnet.

Hemmelige identifikatorer

DeepC2-metoden foreslået af de kinesiske forskere gør reverse engineering af C&C-identifikationsinformationen praktisk talt umulig, da alt, hvad koden vil afsløre, er en uigennemsigtig neural netværksalgoritme, der ikke let kan genimplementeres i dens meget optimerede (dvs. effektivt 'kompileret') ') form.

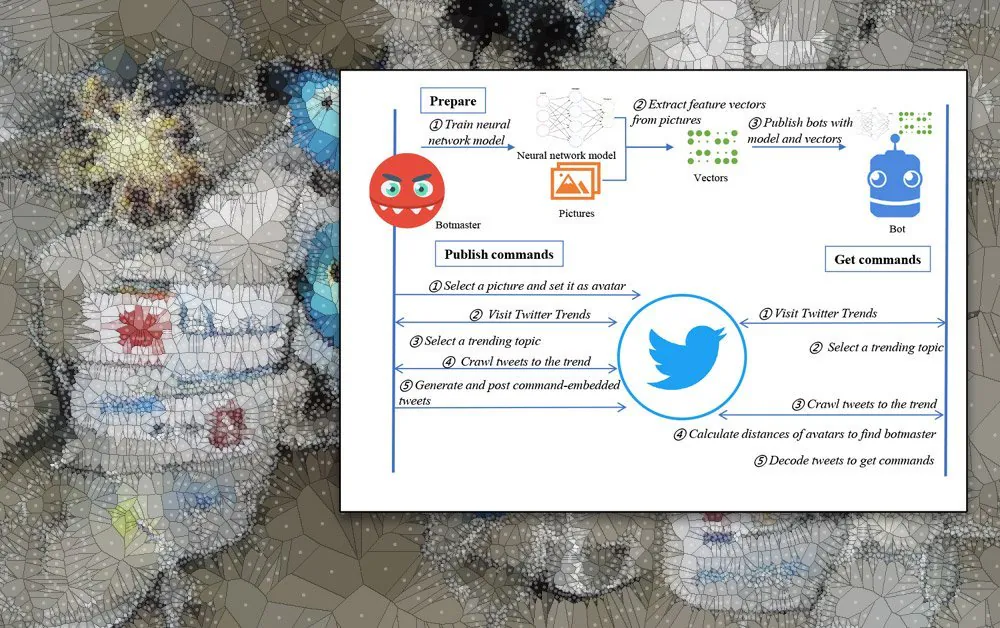

Under DeepC2 lokaliserer botten 'botmasteren' ved at opsøge en specifik brugeravatar (i populære emner, så botten ikke behøver at trawle hele Twitter), hvis funktioner på højt niveau er blevet kodet ind i dets neurale netværk. Forfatterne af malwaren udvælger passende ikonbilleder forud for kampagnens implementering og træner det neurale netværk på disse. De afledte funktionsvektorer og selve det neurale netværk distribueres som en del af den ondsindede nyttelast.

Når C&C-serveren udgiver en ny kommando, vælger den styrende hånd bag den nogle trend-emner på Twitter (eller hvilket socialt netværk, der bliver udnyttet) og genererer tilsyneladende almindelige sociale medieopslag, som indeholder indlejrede kommandoer. Aktualiteten af trenden skubber indlæggene til en synlig fremtrædende plads, så bots nemt kan få adgang til nye kommandoer ved at gennemgå det sociale netværk.

Workflow af DeepC2.

For at forhindre opdagelse bruges hvert Twitter-ikon og tilhørende konto som en C&C-mekanisme kun én gang under DeepC2, hvor systemet går videre til et nyt forudrullet C&C OSN-håndtag efter denne begivenhed. Derudover vil bots slette den brugte vektorinformation, der hjalp dem med at identificere C&C-avatarer efter én brug (en kommando sendt), for yderligere at forhindre gentagelse med retsmedicinske sikkerhedsmetoder.

Tilslørende C&C-kommandoer

Som en yderligere hjælp til sløring inkluderer DeepC2 en metode til at forhindre påvisning af eksplicitte kommandoer i Twitter-beskeder ved at bruge hash kollision og forbedret data augmentation (EDA), sidstnævnte baseret på arbejde ud af Protago Labs Research i 2019, i samarbejde med Dartmouth College og Georgetown University.

En hash-kollision opstår, når to forskellige stykker data har en identisk kontrolsum, dvs. når hver enkelt stykke data er matematisk ækvivalent i profil - et sjældent scenarie, der i dette tilfælde kan udnyttes til at skabe kommandobetydere fra tilsyneladende uskyldigt tekstindhold.

Botterne søger efter disse forudprogrammerede hashes i det sociale medieoutput af konti, som det har været i stand til at identificere som C&C-servere baseret på de anerkendte avatar-ikoner. Da tweets genereret af C&C-kommandøren vil have en vis kontekstuel relevans for målemnestrømmen, er de svære at identificere som uregelmæssigheder, hvilket skjuler hensigten med indlæggene.

Selvom de udvidede tekstdata muligvis ikke er grammatisk korrekte, skjuler den grammatiske inkonsistens af indlæg på Twitter (og andre sociale medier) effektivt disse 'fejl' i forståelighed.

IP-adresser formidles af botmasteren til bots ved at opdele URL'en i to separate hashes med hashkollision, som identificeres og sammenkædes til en forståelig IP-adresse af fjernbotterne.

Forskerne brugte syv virtuelle private servere til at simulere geo-diverse placeringer. Målavatarer blev afledt af 40 billeder taget med mobiltelefoner, som derefter blev konverteret til vektorer under træning. Botterne blev efterfølgende sat på plads med den trænede model og vektordataene.

Alle kommandoer i eksperimentet blev med succes modtaget og parset af de virtualiserede bot-netværk, dog med en vis redundans af beskedspredning, da systemet ikke kan være helt sikkert på, at hver forekomst af en besked vil blive modtaget fra et bestemt tweet.

Med hensyn til modforanstaltninger bemærker forskerne, at den automatiserede hyppighed af den måde, som 'slave'-bots vil gennemtrawle Twitter for C&C-beskeder, og den måde, C&C-serveren vil iterere gennem en række indlæg, potentielt kan repræsentere en identificerbar signatur, der kunne behandles af nye typer af beskyttelsesrammer.

Ydermere kunne OSN'er potentielt beregne de meget specifikke visuelle forskelle, som er indbygget i en række C&C-avatar-ikoner, og udvikle metoder til at rejse advarsler baseret på disse kriterier.