Kuber sekuriteit

Beskerm Twitter-gebaseerde Botnet-bevel- en beheerbedieners met neurale netwerke

Navorsers van China het die 'black box'-aard van neurale netwerke gebruik om 'n nuwe metode te ontwerp vir kwaadwillige botnets om met hul Command and Control (C&C)-bedieners oor Twitter te kommunikeer op 'n manier wat nie deur sekuriteitsnavorsers blootgelê kan word nie, en kan maak dit moeilik om hul bedrywighede te staak.

Die opgedateerde papier vrygestel op 2de Augustus word genoem DeepC2: KI-aangedrewe Covert Botnet-bevel en beheer op OSN'e.

Die voorgestelde metode, wat suksesvol in 'n proef oor Twitter getoets is, lei 'n neurale netwerk op om die Twitter-rekening te identifiseer wat deur 'n C&C-entiteit beheer word, gebaseer op sy Twitter-gebruikerikoon. Sodra die bevelvoerende rekening deur die neurale netwerk 'geverifieer' is, kan die verborge opdragte in sy oënskynlik onskadelike twiets uitgevoer word deur die leër van rekenaars wat met die botnet besmet is.

Bron: https://arxiv.org/abs/2009.07707

'n Botnet is 'n groep rekenaars wat gekompromitteer is sodat hulle deur sentraal-geleë slegte akteurs georganiseer kan word om verskillende soorte kuberaanvalle wat deur die skare verkry word, uit te voer, insluitend DDoS-invalle, kriptogeld-mynbou en strooiposveldtogte.

Die stryd om C&C-anonimiteit

Elke gekompromitteerde rekenaar in die botnet 'orkes' vereis sentrale rigting van die skeppers van die wanware, en moet dus op een of ander manier met 'n C&C-bediener kommunikeer. Dit het egter tradisioneel beteken dat sekuriteitsnavorsers in staat was om die individuele botnet-infeksie omgekeerd te ontwerp en die URL/s van die C&C-bedieners bloot te stel, gewoonlik hardgekodeer in die infeksie.

Sodra die kwaadaardige C&C-domein bekend was, was dit toe moontlik om dit op 'n netwerkvlak te blokkeer, en om die oorsprong daarvan te ondersoek in die nastrewing van regstappe.

In onlangse jare het die neiging vir C&C-bedieners weggedraai het van toegewyde http-domeingebaseerde adresse na die gebruik van gewilde webdienste soos Gmail, Twitter, aanlyn knipborddienste en 'n verskeidenheid aanlyn sosiale netwerke (OSN'e).

In 2015 was dit geopenbaar dat die malware-agterdeur Hammertoss Twitter, GitHub en wolkbergingsdienste vir hierdie doeleindes gebruik het; in 2018, dat die Remote Administration Tool (RAT) HeroRat gebruik die Telegram-boodskapprotokol tot dieselfde doeleindes; en dat die Turla-groep se ComRAT-wanware in 2020 gehad het migreer om Gmail as 'n kommunikasieraamwerk te gebruik.

Hierdie benaderings vereis egter steeds dat 'n soort identifiseerbare inligting in die infekterende sagteware gekodeer moet word, wat dit opspoorbaar maak, hoewel dikwels met 'n mate van moeite, deur sekuriteitsinisiatiewe. In sulke gevalle kan die verklaarbare aard van die kwaadwillige opdragte en die identifikasie van gebruikers-ID's toelaat dat hierdie kanale gesluit word, wat gewoonlik die afhanklike botnet deaktiveer.

Geheime identifiseerders

Die DeepC2-metode wat deur die Chinese navorsers voorgestel is, maak omgekeerde ingenieurswese van die C&C-identifikasie-inligting prakties onmoontlik, aangesien al wat die kode sal openbaar 'n ondeursigtige neurale netwerkalgoritme is wat nie maklik hergeïmplementeer kan word in sy hoogs geoptimaliseerde (dws effektief 'saamgestel') ') vorm.

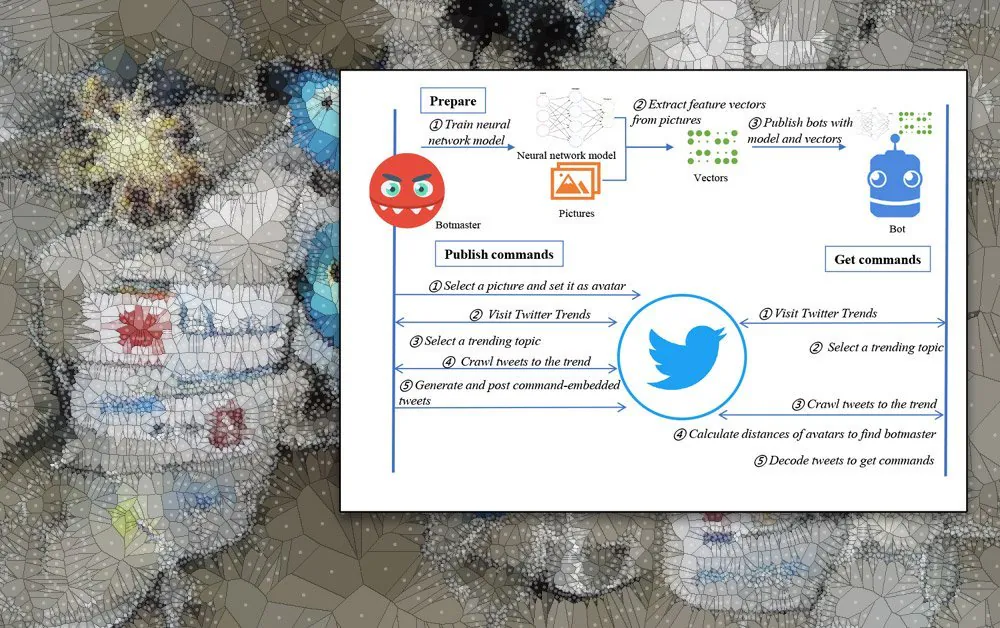

Onder DeepC2 vind die bot die 'botmaster' deur 'n spesifieke gebruiker-avatar te soek (in trending-onderwerpe, sodat die bot nie die hele Twitter hoef te deursoek nie) wie se hoëvlakkenmerke in sy neurale netwerk geënkodeer is. Die skrywers van die wanware kies geskikte ikoonfoto's voor die veldtogontplooiing en lei die neurale netwerk daarop op. Die afgeleide kenmerkvektore en die neurale netwerk self word as deel van die kwaadwillige loonvrag versprei.

Wanneer die C&C-bediener 'n nuwe opdrag publiseer, kies die leidende hand daaragter 'n paar gewilde onderwerpe op Twitter (of watter sosiale netwerk ook al uitgebuit word) en genereer oënskynlik gewone sosiale media-plasings wat ingebedde opdragte bevat. Die aktualiteit van die neiging stoot die plasings na 'n ontdekbare prominensie, sodat die bots maklik toegang tot nuwe opdragte kan kry deur die sosiale netwerk te deurkruip.

Werkstroom van DeepC2.

Om opsporing te voorkom, word elke Twitter-ikoon en geassosieerde rekening slegs een keer as 'n C&C-meganisme onder DeepC2 gebruik, met die stelsel wat na hierdie gebeurtenis aanbeweeg na 'n vars voorafgerolde C&C OSN-handvatsel. Boonop sal die bots die gebruikte vektorinligting uitvee wat hulle gehelp het om C&C-avatars te identifiseer na een gebruik (een opdrag gestuur), om herhaling verder te belemmer deur forensiese sekuriteitsmetodes.

Verduisterende C&C-opdragte

As 'n verdere hulp tot verduistering, bevat DeepC2 'n metode om die opsporing van eksplisiete opdragte in Twitter-boodskappe te voorkom, deur gebruik te maak van hasj botsing en verbeterde datavergroting (EDA), laasgenoemde gebaseer op werk uit Protago Labs Research in 2019, in samewerking met Dartmouth College en Georgetown Universiteit.

'n Hash-botsing vind plaas wanneer twee verskillende stukke data 'n identiese kontrolesom het, dws wanneer elke afsonderlike stuk data wiskundig ekwivalent in profiel is - 'n seldsame scenario wat in hierdie geval uitgebuit kan word om opdragbetekenaars te skep uit oënskynlik onskuldige teksinhoud.

Die bots soek vir hierdie vooraf geprogrammeerde hashes in die sosiale media-uitvoer van rekeninge wat dit as C&C-bedieners kon identifiseer op grond van die erkende avatar-ikone. Aangesien die twiets wat deur die C&C-bevelvoerder gegenereer word, 'n mate van kontekstuele relevansie vir die teikenonderwerpstroom sal hê, is dit moeilik om te identifiseer as onreëlmatighede, wat die bedoeling van die poste verberg.

Alhoewel die uitgebreide teksdata dalk nie grammatikaal korrek is nie, verberg die grammatikale teenstrydigheid van plasings op Twitter (en ander sosiale media-netwerke) effektief hierdie 'foute' in verstaanbaarheid.

IP-adresse word deur die botmeester aan die bots oorgedra deur die URL in twee afsonderlike hashes met hash-botsing te verdeel, wat deur die afgeleë bots geïdentifiseer en aaneengeskakel word in 'n verstaanbare IP-adres.

Die navorsers het sewe virtuele privaat bedieners gebruik om geo-diverse liggings te simuleer. Teikenavatars is afgelei van 40 foto's wat deur selfone geneem is, wat dan tydens opleiding na vektore omgeskakel is. Die bots is daarna in posisie geplaas met die opgeleide model en die vektordata.

Alle opdragte in die eksperiment is suksesvol deur die gevirtualiseerde botnetwerke ontvang en ontleed, maar met 'n mate van oortolligheid van boodskapverspreiding, aangesien die stelsel nie heeltemal seker kan wees dat elke geval van 'n boodskap van enige spesifieke tweet ontvang sal word nie.

Wat teenmaatreëls betref, merk die navorsers op dat die outomatiese frekwensie van die manier waarop 'slawe'-bots Twitter vir C&C-boodskappe sal deursoek, en die manier waarop die C&C-bediener deur 'n reeks plasings sal herhaal, moontlik 'n identifiseerbare handtekening kan verteenwoordig wat aangespreek word deur nuwe tipes beskermende raamwerke.

Verder kan OSN'e moontlik die baie spesifieke visuele verskille wat in 'n verskeidenheid C&C-avatar-ikone gebak word, bereken, en metodes ontwikkel om waarskuwings op grond van daardie kriteria in te samel.