Kyber ochrana

Ochrana serverov príkazov a riadenia botnetov založených na Twitteri pomocou neurónových sietí

Výskumníci z Číny použili povahu „čiernej skrinky“ neurónových sietí na navrhnutie novej metódy pre škodlivé botnety na komunikáciu s ich servermi velenia a riadenia (C&C) cez Twitter spôsobom, ktorý výskumníci v oblasti bezpečnosti nemôžu odhaliť a mohli by sťažujú zastavenie ich prevádzky.

Aktualizované papier vydaný 2. augusta sa volá DeepC2: AI-poháňané Covert Botnet Command and Control na OSN.

Navrhovaná metóda, úspešne testovaná v teste na Twitteri, trénuje neurónovú sieť, aby identifikovala účet Twitter kontrolovaný subjektom C&C na základe jeho ikony používateľa Twitter. Akonáhle je veliteľský účet „overený“ neurónovou sieťou, skryté príkazy v jeho zdanlivo neškodných tweetoch môže vykonať armáda počítačov, ktoré boli infikované botnetom.

Zdroj: https://arxiv.org/abs/2009.07707

Botnet je skupina počítačov, ktoré boli kompromitované, aby ich mohli centrálne umiestnení zlí aktéri zaradiť do rôznych typov kybernetických útokov zo zdrojov, vrátane DDoS invázií, ťažby kryptomien a spamových kampaní.

Boj za anonymitu C&C

Každý napadnutý počítač v „orchestri“ botnetu vyžaduje centrálne riadenie od pôvodcov malvéru, a preto musí nejakým spôsobom komunikovať so serverom C&C. Tradične to však znamenalo, že výskumníci v oblasti bezpečnosti dokázali spätne spracovať jednotlivé botnetové infekcie a odhaliť adresy URL serverov C&C, ktoré sú zvyčajne pevne zakódované do infekcie.

Keď bola známa škodlivá doména C&C, bolo možné ju zablokovať na úrovni siete a skúmať jej pôvod v rámci súdneho konania.

V posledných rokoch je trend pre C&C servery odbočil preč od vyhradených adries založených na doméne http k používaniu populárnych webových služieb, ako sú Gmail, Twitter, služby online schránky a množstvo online sociálnych sietí (OSN).

V roku 2015 to bolo odhalil že malvérový backdoor Hammertoss používal na tieto účely služby Twitter, GitHub a cloudové úložisko; v roku 2018, že nástroj vzdialenej správy (RAT) HeroRat použitý protokol telegramových správ na rovnaké účely; a že v roku 2020 mal malvér ComRAT spoločnosti Turla Group migrovaný na používanie Gmailu ako komunikačného rámca.

Tieto prístupy však stále vyžadujú určitý druh identifikačných informácií, ktoré majú byť napevno zakódované do infikujúceho softvéru, čím sa stáva zistiteľným, aj keď často s určitými problémami, bezpečnostnými iniciatívami. V takýchto prípadoch môže vysvetliteľná povaha škodlivých príkazov a identifikácia ID používateľov umožniť vypnutie týchto kanálov, zvyčajne deaktiváciou závislého botnetu.

Tajné identifikátory

Metóda DeepC2, ktorú navrhli čínski výskumníci, robí reverzné inžinierstvo identifikačných informácií C&C prakticky nemožným, pretože všetko, čo kód odhalí, je nepriehľadný algoritmus neurónovej siete, ktorý nie je možné jednoducho znova implementovať vo vysoko optimalizovanom (tj efektívne „kompilovanom“). ') formulár.

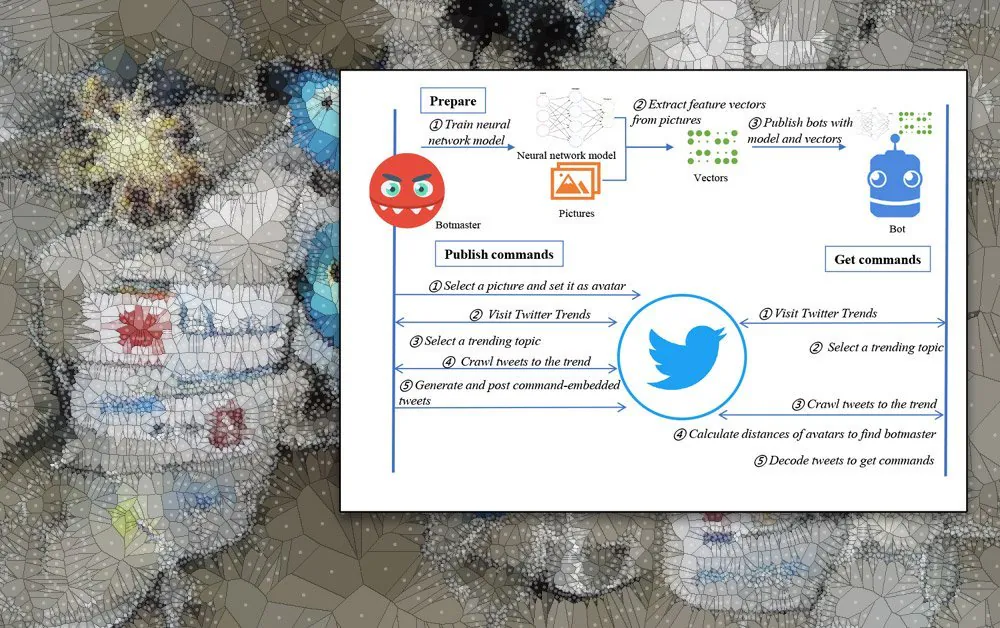

V rámci DeepC2 robot nájde „botmastera“ vyhľadaním konkrétneho používateľského avatara (v trendových témach, takže robot nemusí prechádzať celým Twitterom), ktorého funkcie na vysokej úrovni boli zakódované do jeho neurónovej siete. Autori malvéru vyberú vhodné obrázky ikon ešte pred nasadením kampane a trénujú na nich neurónovú sieť. Odvodené vektory funkcií a samotná neurónová sieť sú distribuované ako súčasť škodlivého obsahu.

Keď server C&C zverejní nový príkaz, vodiaca ruka za ním vyberie niektoré trendy témy na Twitteri (alebo na ktorejkoľvek sociálnej sieti, ktorá sa využíva) a generuje zjavne bežné príspevky na sociálnych médiách, ktoré obsahujú vložené príkazy. Aktuálnosť trendu posúva príspevky na objaviteľnú výslnie, takže boti môžu ľahko pristupovať k novým príkazom prehľadávaním sociálnej siete.

Pracovný postup DeepC2.

Aby sa predišlo detekcii, každá ikona Twitter a pridružený účet sa v rámci DeepC2 používa ako mechanizmus C&C iba raz, pričom systém po tejto udalosti prejde na novú predrolovanú rukoväť C&C OSN. Okrem toho roboty vymažú použité vektorové informácie, ktoré im pomohli identifikovať avatarov C&C po jednom použití (jeden odoslaný príkaz), aby ešte viac bránili opakovaniu pomocou forenzných bezpečnostných metód.

Zmätočné príkazy C&C

Ako ďalšiu pomôcku pri zahmlievaní obsahuje DeepC2 metódu na zabránenie detekcie explicitných príkazov v správach Twitter pomocou hash kolízia a rozšírené rozširovanie údajov (EDA), pričom posledné uvedené je založené na práca z Protago Labs Research v roku 2019 v spolupráci s Dartmouth College a Georgetown University.

Kolízia hash nastane, keď dve rôzne časti údajov majú identický kontrolný súčet, tj keď každá jednotlivá časť údajov je matematicky ekvivalentná v profile – zriedkavý scenár, ktorý možno v tomto prípade zneužiť na vytvorenie označenia príkazov zo zdanlivo nevinného textového obsahu.

Roboty hľadajú tieto predprogramované hodnoty hash vo výstupoch účtov sociálnych médií, ktoré sa im podarilo identifikovať ako servery C&C na základe rozpoznaných ikon avatarov. Keďže tweety generované veliteľom C&C budú mať určitú kontextovú relevanciu k cieľovému toku tém, je ťažké ich identifikovať ako anomálie, ktoré zakrývajú zámer príspevkov.

Aj keď rozšírené textové údaje nemusia byť gramaticky správne, gramatická nekonzistentnosť príspevkov na Twitteri (a iných sieťach sociálnych médií) tieto „chyby“ účinne skrýva v zrozumiteľnosti.

IP adresy sprostredkuje botmaster robotom tak, že URL rozdelí na dva samostatné hash s kolíziou hash, ktoré sú identifikované a zreťazené do zrozumiteľnej IP adresy vzdialenými robotmi.

Výskumníci použili sedem virtuálnych súkromných serverov na simuláciu geograficky rôznorodých lokalít. Cieľové avatary boli odvodené zo 40 fotografií nasnímaných mobilnými telefónmi, ktoré boli následne počas tréningu prevedené na vektory. Roboty boli následne umiestnené do pozície s natrénovaným modelom a vektorovými dátami.

Všetky príkazy v experimente boli úspešne prijaté a analyzované virtualizovanými sieťami botov, aj keď s určitou redundanciou šírenia správ, pretože systém si nemôže byť úplne istý, že každá inštancia správy bude prijatá z akéhokoľvek konkrétneho tweetu.

Pokiaľ ide o protiopatrenia, výskumníci poznamenávajú, že automatizovaná frekvencia spôsobu, akým budú „otrocké“ roboty vyhľadávať na Twitteri správy C&C, a spôsob, akým bude server C&C opakovať sériu príspevkov, by mohli potenciálne predstavovať identifikovateľný podpis, ktorý by mohol riešiť nové typy ochranných rámov.

Okrem toho by OSN mohli potenciálne vypočítať veľmi špecifické vizuálne rozdiely, ktoré sú zapečené do radu ikon avatarov C&C, a vyvinúť metódy na zvýšenie upozornení na základe týchto kritérií.