サイバーセキュリティ

Twitter ベースのボットネット コマンド アンド コントロール サーバーをニューラル ネットワークで保護する

中国の研究者らは、ニューラル ネットワークの「ブラック ボックス」の性質を利用して、悪意のあるボットネットが Twitter 経由でコマンド アンド コントロール (C&C) サーバーと通信するための新しい方法を考案しました。この方法では、セキュリティ研究者には公開できず、攻撃を受ける可能性があります。事業を停止することが困難になります。

更新しました 紙 2月XNUMX日にリリースされる DeepC2: OSN 上の AI を活用した秘密ボットネット コマンド アンド コントロール.

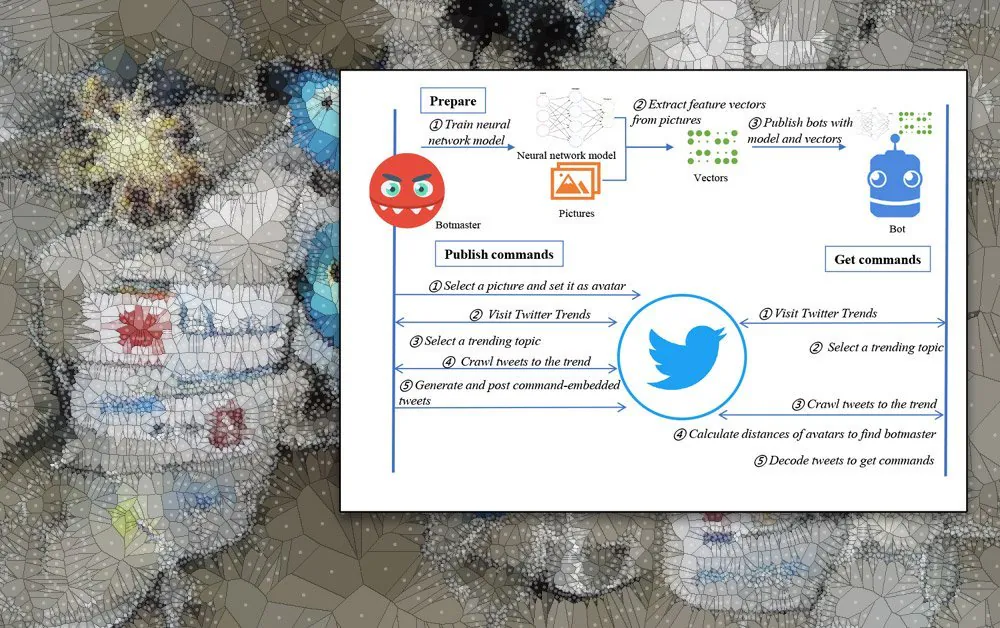

Twitter を介したトライアルでのテストに成功した提案された方法は、C&C エンティティによって管理されている Twitter アカウントを Twitter ユーザー アイコンに基づいて識別するようにニューラル ネットワークをトレーニングします。 指揮しているアカウントがニューラル ネットワークによって「認証」されると、その一見無害なツイートに含まれる隠されたコマンドが、ボットネットに感染したコンピューターの軍隊によって実行される可能性があります。

出典: https://arxiv.org/abs/2009.07707

ボットネットとは、危険にさらされたコンピューターのグループであり、中央にいる悪意のある攻撃者によってマーシャリングされ、DDoS 侵入、仮想通貨マイニング、スパム キャンペーンなど、クラウドソースによるさまざまな種類のサイバー攻撃を実行できるようになります。

C&C の匿名性をめぐる闘争

ボットネット「オーケストラ」内の侵害された各コンピューターは、マルウェアの発信者からの中央の指示を必要とするため、何らかの方法で C&C サーバーと通信する必要があります。 ただし、これは従来、セキュリティ研究者が個々のボットネット感染をリバース エンジニアリングして、通常は感染にハードコードされている C&C サーバーの URL を公開できることを意味していました。

悪意のある C&C ドメインが判明すると、ネットワーク レベルでブロックし、その起源を調査して法的措置を講じることが可能になります。

近年、C&Cサーバーのトレンドは次のとおりです。 逸れた 専用の http ドメインベースのアドレスから、Gmail、Twitter、オンライン クリップボード サービス、さまざまなオンライン ソーシャル ネットワーク (OSN) などの一般的な Web サービスの使用に向けて。

2015年には 明らかになった マルウェア バックドア Hammertoss がこれらの目的で Twitter、GitHub、クラウド ストレージ サービスを使用していたこと。 2018 年には、リモート管理ツール (RAT) HeroRat が登場しました。 中古 Telegram メッセージング プロトコルを同じエンドに送信します。 そして、2020 年には Turla Group の ComRAT マルウェアが 移行 Gmail をコミュニケーション フレームワークとして使用すること。

ただし、これらのアプローチでは、感染するソフトウェアに何らかの識別情報をハードコーディングする必要があり、多くの場合、多少の困難は伴うものの、セキュリティ イニシアチブによって情報を検出できるようになります。 このような場合、悪意のあるコマンドの説明可能な性質とユーザー ID の特定により、これらのチャネルがシャットダウンされる可能性があり、通常は依存するボットネットが無効になります。

秘密の識別子

中国の研究者が提案した DeepC2 手法では、C&C 識別情報のリバース エンジニアリングが事実上不可能になっています。コードから明らかになるのは、高度に最適化された (つまり、事実上「コンパイルされた」状態で) 簡単に再実装できない不透明なニューラル ネットワーク アルゴリズムだけであるためです。 ') 形状。

DeepC2 では、ボットは、高レベルの機能がニューラル ネットワークにエンコードされている特定のユーザー アバター (トレンドのトピック内) を探し出すことで「ボットマスター」を見つけます。そのため、ボットは Twitter のすべてをトロールする必要がありません。 マルウェアの作成者は、キャンペーンの展開に先立って適切なアイコン画像を選択し、それらに基づいてニューラル ネットワークをトレーニングします。 派生した特徴ベクトルとニューラル ネットワーク自体は、悪意のあるペイロードの一部として配布されます。

C&C サーバーが新しいコマンドを公開すると、その背後にある指導者が Twitter (または悪用されているソーシャル ネットワーク) でトレンドのトピックをいくつか選択し、コマンドが埋め込まれた一見普通のソーシャル メディア投稿を生成します。 トレンドの話題性により、投稿が発見可能な目立つ位置に押し上げられるため、ボットはソーシャル ネットワークをクロールすることで新しいコマンドに簡単にアクセスできるようになります。

DeepC2のワークフロー。

検出を防ぐため、DeepC2 では各 Twitter アイコンと関連アカウントが C&C メカニズムとして XNUMX 回だけ使用され、このイベントの後、システムは事前にロールされた新しい C&C OSN ハンドルに移行します。 さらに、ボットは、C&C アバターを XNUMX 回使用 (XNUMX 回のコマンド送信) した後、使用されたベクター情報を削除し、フォレンジック セキュリティ手法による再生をさらに妨害します。

C&C コマンドの難読化

難読化のさらなる支援として、DeepC2 には、次の方法を使用して Twitter メッセージ内の明示的なコマンドの検出を防ぐ方法が含まれています。 ハッシュ衝突 拡張データ拡張 (EDA) は、後者に基づいています。 ダートマス大学およびジョージタウン大学との共同で、2019 年に Protago Labs Research から得られた成果です。

ハッシュの衝突は、XNUMX つの異なるデータのチェックサムが同じである場合、つまり、それぞれの異なるデータのプロファイルが数学的に同等である場合に発生します。このケースでは、一見無害なテキスト コンテンツからコマンド シグニファイアを作成するために悪用される可能性があるまれなシナリオです。

ボットは、認識されたアバター アイコンに基づいて C&C サーバーとして識別できるアカウントのソーシャル メディア出力内で、これらの事前にプログラムされたハッシュを検索します。 C&C コマンダーによって生成されたツイートは、ターゲットのトピック ストリームと文脈上の関連性があるため、異常として特定するのが難しく、投稿の意図が隠蔽されます。

拡張されたテキスト データは文法的に正しくない可能性がありますが、Twitter (およびその他のソーシャル メディア ネットワーク) 上の投稿の文法的矛盾により、これらの「欠陥」は事実上、理解可能性において隠蔽されます。

IP アドレスは、ハッシュ衝突により URL を XNUMX つの別々のハッシュに分割することによってボットマスターからボットに伝えられます。これらのハッシュはリモート ボットによって識別され、わかりやすい IP アドレスに連結されます。

研究者らは 40 台の仮想プライベート サーバーを使用して、地理的に多様な場所をシミュレートしました。 ターゲットのアバターは、携帯電話で撮影した XNUMX 枚の写真から派生し、トレーニング中にベクターに変換されました。 その後、ボットはトレーニングされたモデルとベクター データを使用して所定の位置に配置されました。

実験におけるすべてのコマンドは、仮想化ボット ネットワークによって正常に受信され、解析されました。ただし、システムはメッセージの各インスタンスが特定のツイートから受信されるかどうかを完全に確信できるわけではないため、メッセージの配布にある程度の冗長性がありました。

対策の観点から、研究者らは、「スレーブ」ボットが Twitter で C&C メッセージをトロールする自動化された頻度と、C&C サーバーが一連の投稿を反復処理する方法が、潜在的に特定可能な署名を表す可能性があると指摘しています。新しいタイプの保護フレームワークによって対処される必要があります。

さらに、OSN は、C&C アバター アイコンの配列に組み込まれた非常に具体的な視覚的な違いを計算し、それらの基準に基づいて警告を発する方法を開発できる可能性があります。