Intelligence Artificielle

Intégration de l'IA et de la blockchain pour préserver la confidentialité

Avec l’attention généralisée et les applications potentielles des technologies de blockchain et d’intelligence artificielle, les techniques de protection de la vie privée qui résultent directement de l’intégration des deux technologies acquièrent une importance notable. Ces techniques de protection de la vie privée protègent non seulement la vie privée des individus, mais garantissent également la fiabilité et la sécurité des données.

Dans cet article, nous expliquerons comment la collaboration entre l'IA et la blockchain donne naissance à de nombreuses techniques de protection de la vie privée et à leur application dans différents secteurs, notamment la désidentification, le cryptage des données, le k-anonymat et les méthodes de grand livre distribué à plusieurs niveaux. En outre, nous essaierons également d’analyser les déficiences ainsi que leur cause réelle et de proposer des solutions en conséquence.

Blockchain, Intelligence Artificielle et leur intégration

Le réseau blockchain a été introduit pour la première fois dans le monde lorsqu'en 2008, Nakamoto a introduit Bitcoin, une crypto-monnaie construite sur le réseau blockchain. Depuis son introduction, la blockchain a gagné en popularité, surtout ces dernières années. La valeur à laquelle Le Bitcoin se négocie aujourd'hui, et le franchissement de la barre de la capitalisation boursière d'un billion de dollars indique que la blockchain a le potentiel de générer des revenus et des bénéfices substantiels pour l'industrie.

La technologie Blockchain peut être classée principalement en fonction du niveau d'accessibilité et de contrôle qu'elle offre, avec Public, privé et fédéré étant les trois principaux types de technologies blockchain. Les crypto-monnaies populaires et les architectures blockchain comme Bitcoin et Ethereum sont des offres publiques de blockchain car elles sont de nature décentralisée, et elles permettent aux nœuds d'entrer ou de sortir librement du réseau, et favorisent ainsi une décentralisation maximale.

La figure suivante représente la structure d'Ethereum car elle utilise une liste chaînée pour établir des connexions entre différents blocs. L'en-tête du bloc stocke l'adresse de hachage du bloc précédent afin d'établir un lien entre les deux blocs successifs.

Le développement et la mise en œuvre de la technologie blockchain suscitent des préoccupations légitimes en matière de sécurité et de confidentialité dans divers domaines qui ne peuvent être négligées. Par exemple, une violation de données dans le secteur financier peut entraîner de lourdes pertes, tandis qu’une violation dans les systèmes militaires ou de santé peut être désastreuse. Pour éviter ces scénarios, la protection des données, des actifs des utilisateurs et des informations d'identité a été une préoccupation majeure de la communauté de recherche sur la sécurité de la blockchain, car pour assurer le développement de la technologie blockchain, il est essentiel de maintenir sa sécurité.

Ethereum est une plate-forme blockchain décentralisée qui gère un registre d'informations partagé de manière collaborative à l'aide de plusieurs nœuds. Chaque nœud du réseau Ethereum utilise l'EVM ou Ethereum Vector Machine pour compiler des contrats intelligents et faciliter la communication entre les nœuds via un réseau P2P ou peer-to-peer. Chaque nœud du réseau Ethereum est doté de fonctions et d'autorisations uniques, bien que tous les nœuds puissent être utilisés pour collecter des transactions et participer à l'extraction de blocs. De plus, il convient de noter que par rapport au Bitcoin, Ethereum affiche des vitesses de génération de blocs plus rapides avec une avance de près de 15 secondes. Cela signifie que les mineurs de crypto ont de meilleures chances d’acquérir des récompenses plus rapidement tandis que l’intervalle de temps pour vérifier les transactions est considérablement réduit.

D'un autre côté, l'IA ou intelligence artificielle est une branche de la science moderne qui se concentre sur le développement de machines capables de prendre des décisions et pouvant simuler une pensée autonome comparable aux capacités d'un humain. L'intelligence artificielle est une très vaste branche en soi avec de nombreux sous-domaines, notamment l'apprentissage profond, la vision par ordinateur, le traitement du langage naturel, etc. La PNL en particulier est un sous-domaine sur lequel on s'est fortement concentré ces dernières années, ce qui a abouti au développement de certains LLM de premier ordre comme GPT et BERT. La PNL se dirige vers la perfection, et la dernière étape de la PNL consiste à traiter des transformations de texte qui peuvent rendre les ordinateurs compréhensibles, et des modèles récents comme ChatGPT construits sur GPT-4 indiquent que la recherche va dans la bonne direction.

Un autre sous-domaine très populaire parmi les développeurs d’IA est l’apprentissage profond, une technique d’IA qui fonctionne en imitant la structure des neurones. Dans un cadre d'apprentissage profond conventionnel, les informations d'entrée externes sont traitées couche par couche en entraînant des structures de réseau hiérarchiques, puis elles sont transmises à une couche cachée pour la représentation finale. Cadres d'apprentissage profond peuvent être classés en deux catégories : Apprentissage supervisé et apprentissage non supervisé.

L'image ci-dessus représente l'architecture du perceptron d'apprentissage profond et, comme on peut le voir sur l'image, un cadre d'apprentissage profond utilise une architecture de réseau neuronal à plusieurs niveaux pour apprendre les caractéristiques des données. Le réseau neuronal se compose de trois types de couches : la couche cachée, le payeur d'entrée et la couche de sortie. Chaque couche de perceptron du framework est connectée à la couche suivante afin de former un framework d'apprentissage en profondeur.

Enfin, nous avons l'intégration des technologies de blockchain et d'intelligence artificielle, car ces deux technologies sont appliquées dans différents secteurs et domaines avec une préoccupation croissante concernant la cybersécurité, la sécurité des données et la protection de la vie privée. Les applications qui visent à intégrer la blockchain et l’intelligence artificielle manifestent l’intégration dans les aspects suivants.

- Utiliser la technologie blockchain pour enregistrer et stocker les données de formation, les entrées et sorties des modèles et les paramètres, garantissant ainsi la responsabilité et la transparence dans les audits de modèles.

- Utiliser des cadres de blockchain pour déployer des modèles d'IA afin de réaliser des services de décentralisation entre les modèles et d'améliorer l'évolutivité et la stabilité du système.

- Fournir un accès sécurisé aux données et modèles d'IA externes à l'aide de systèmes décentralisés et permettre aux réseaux blockchain d'acquérir des informations externes fiables.

- Utiliser des conceptions de jetons basées sur la blockchain et des mécanismes d'incitation pour établir des connexions et des interactions dignes de confiance entre les utilisateurs et les développeurs de modèles d'IA.

Protection de la vie privée grâce à l'intégration de la blockchain et des technologies d'IA

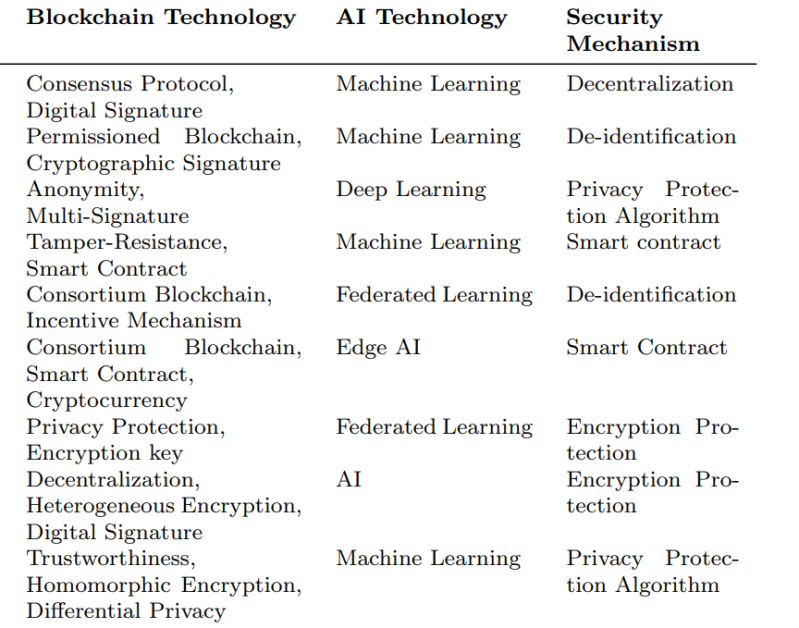

Dans le scénario actuel, les systèmes de confiance des données présentent certaines limitations qui compromettent la fiabilité de la transmission des données. Pour contester ces limitations, les technologies blockchain peuvent être déployées pour établir une solution de partage et de stockage de données fiable et sécurisée qui offre une protection de la vie privée et améliore la sécurité des données. Certaines des applications de blockchain dans l'IA la protection de la vie privée sont mentionnées dans le tableau suivant.

En améliorant la mise en œuvre et l'intégration de ces technologies, la capacité de protection et la sécurité des systèmes de confiance des données actuels peuvent être considérablement renforcées.

Cryptage des données

Traditionnellement, les méthodes de partage et de stockage de données sont vulnérables aux menaces de sécurité, car elles dépendent de serveurs centralisés, ce qui en fait une cible facilement identifiable pour les attaquants. La vulnérabilité de ces méthodes donne lieu à de graves complications telles que la falsification et la fuite de données, et compte tenu des exigences de sécurité actuelles, les méthodes de cryptage à elles seules ne suffisent pas à assurer la sûreté et la sécurité des données, ce qui est la principale raison de l'émergence. de technologies de protection de la vie privée basées sur l’intégration de l’intelligence artificielle et de la blockchain.

Jetons un coup d'œil à un système d'apprentissage fédéré basé sur la blockchain préservant la confidentialité qui vise à améliorer la technique Multi-Krum et à le combiner avec un cryptage homomorphe pour obtenir un filtrage de modèles au niveau du texte chiffré et une agrégation de modèles capables de vérifier les modèles locaux tout en maintenant la protection de la confidentialité. La technique de cryptage homomorphe Paillier est utilisée dans cette méthode pour crypter les mises à jour du modèle, offrant ainsi une protection supplémentaire de la confidentialité. L'algorithme Paillier fonctionne comme illustré.

Désidentification

La dépersonnalisation est une méthode couramment utilisée pour anonymiser les informations d'identification personnelle d'un utilisateur en séparant les données des identifiants, réduisant ainsi le risque de traçage. Il existe un système d'IA décentralisé basé sur la technologie blockchain autorisée qui utilise l'approche décrite ci-dessus. Ce système d'IA sépare efficacement les informations d'identification personnelle des informations non personnelles, puis stocke les valeurs de hachage de ces informations dans le réseau blockchain. Ce système d'IA peut être utilisé dans le secteur médical pour partager les dossiers médicaux et les informations d'un patient sans révéler sa véritable identité. Comme illustré dans l'image suivante, ce système d'IA utilise deux blockchains indépendantes pour les requêtes de données : l'une stocke les informations du patient et les autorisations d'accès, tandis que l'autre capture les traces d'audit de toutes les requêtes effectuées par les demandeurs. Ainsi, les patients conservent un contrôle total sur leurs dossiers médicaux et leurs informations sensibles, tout en permettant un partage sécurisé des données entre plusieurs entités du réseau.

Grand livre distribué multicouche

Un grand livre distribué multicouche est un système de stockage de données doté d'une propriété de décentralisation et de plusieurs couches hiérarchiques conçues pour maximiser l'efficacité et sécuriser le processus de partage de données ainsi qu'une protection renforcée de la confidentialité. DeepLinQ est un registre distribué décentralisé multicouche basé sur une blockchain qui répond aux préoccupations d'un utilisateur concernant la confidentialité et le partage des données en permettant une confidentialité des données protégée par la confidentialité. DeepLinQ archive la confidentialité des données promise en utilisant diverses techniques telles que les requêtes à la demande, le contrôle d'accès, la réservation de proxy et les contrats intelligents pour tirer parti des caractéristiques du réseau blockchain, notamment le mécanisme de consensus, la décentralisation complète et l'anonymat pour protéger la confidentialité des données.

K-Anonymat

La méthode K-Anonymity est une méthode de protection de la vie privée qui vise à cibler et à regrouper les individus dans un ensemble de données de manière à ce que chaque groupe contienne au moins K individus avec des valeurs d'attribut identiques, et ainsi à protéger l'identité et la vie privée des utilisateurs individuels. La méthode K-Anonymity a été la base d'un modèle transactionnel fiable proposé qui facilite les transactions entre les nœuds énergétiques et les véhicules électriques. Dans ce modèle, la méthode K-Anonymity remplit deux fonctions : premièrement, elle masque l'emplacement des véhicules électriques en construisant une requête unifiée utilisant des techniques de K-Anonymity qui dissimulent ou cachent l'emplacement du propriétaire de la voiture ; Deuxièmement, la méthode K-Anonymity dissimule les identifiants des utilisateurs afin que les attaquants n'aient pas la possibilité de relier les utilisateurs à leurs véhicules électriques.

Évaluation et analyse de la situation

Dans cette section, nous aborderons l'analyse et l'évaluation complètes de dix systèmes de protection de la vie privée utilisant la fusion des technologies blockchain et IA, proposés ces dernières années. L'évaluation se concentre sur cinq caractéristiques majeures de ces méthodes, notamment : la gestion des autorités, la protection des données, le contrôle d'accès, l'évolutivité et la sécurité du réseau. Elle aborde également les forces, les faiblesses et les axes d'amélioration potentiels. Ce sont les caractéristiques uniques résultant de l'intégration des technologies blockchain et IA qui ont ouvert la voie à de nouvelles idées et solutions pour une protection renforcée de la vie privée. À titre d'information, l'image ci-dessous présente les différents indicateurs d'évaluation utilisés pour obtenir les résultats analytiques de l'application combinée des technologies blockchain et IA.

Gestion des autorités

Le contrôle d'accès est une technologie de sécurité et de confidentialité utilisée pour restreindre l'accès d'un utilisateur aux ressources autorisées sur la base de règles prédéfinies, d'un ensemble d'instructions, de politiques, de sauvegarde de l'intégrité des données et de la sécurité du système. Il existe un système intelligent de gestion du stationnement privé qui utilise un modèle de contrôle d'accès basé sur les rôles ou RBAC pour gérer les autorisations. Dans le cadre, chaque utilisateur se voit attribuer un ou plusieurs rôles, puis est classé en fonction des rôles qui permettent au système de contrôler les autorisations d'accès aux attributs. Les utilisateurs du réseau peuvent utiliser leur adresse blockchain pour vérifier leur identité et obtenir un accès aux autorisations d'attribut.

Contrôle d'Accès

Le contrôle d'accès est l'un des éléments fondamentaux de la protection de la vie privée, limitant l'accès en fonction de l'appartenance à un groupe et de l'identité de l'utilisateur pour garantir que seuls les utilisateurs autorisés peuvent accéder à des ressources spécifiques auxquelles ils sont autorisés à accéder, et protégeant ainsi le système contre les indésirables. accès forcé. Pour garantir un contrôle d'accès efficace et efficient, le cadre doit prendre en compte plusieurs facteurs, notamment l'autorisation, l'authentification des utilisateurs et les politiques d'accès.

La technologie de l'identité numérique est une approche émergente pour Applications IoT qui peut fournir un contrôle d'accès sûr et sécurisé et garantir la confidentialité des données et des appareils. La méthode propose d'utiliser une série de politiques de contrôle d'accès basées sur des primitives cryptographiques et la technologie d'identité numérique ou DIT pour protéger la sécurité des communications entre des entités telles que les drones, les serveurs cloud et les serveurs de stations au sol (GSS). Une fois l'enregistrement de l'entité terminé, les informations d'identification sont stockées dans la mémoire. Le tableau ci-dessous résume les types de défauts dans le cadre.

Protection des données

La protection des données fait référence à des mesures telles que le cryptage des données, le contrôle d'accès, l'audit de sécurité et la sauvegarde des données pour garantir que les données d'un utilisateur ne sont pas consultées illégalement, falsifiées ou divulguées. En matière de traitement des données, des technologies telles que le masquage des données, l'anonymisation, l'isolation des données et le cryptage des données peuvent être utilisées pour protéger les données contre les accès non autorisés et les fuites. En outre, les technologies de cryptage telles que le cryptage homomorphe, la protection différentielle de la vie privée, les algorithmes de signature numérique, les algorithmes de cryptage asymétriques et les algorithmes de hachage peuvent empêcher tout accès non autorisé et illégal par des utilisateurs non autorisés et garantir la confidentialité des données.

Sécurité de réseau

La sécurité des réseaux est un vaste domaine qui englobe différents aspects, notamment la garantie de la confidentialité et de l'intégrité des données, la prévention des attaques réseau et la protection du système contre les virus de réseau et les logiciels malveillants. Pour garantir la sûreté, la fiabilité et la sécurité du système, une série d'architectures et de protocoles de réseau sécurisés ainsi que des mesures de sécurité doivent être adoptés. De plus, l'analyse et l'évaluation de diverses menaces réseau et l'élaboration de mécanismes de défense et de stratégies de sécurité correspondants sont essentielles pour améliorer la fiabilité et la sécurité du système.

Évolutivité

L'évolutivité fait référence à la capacité d'un système à gérer de plus grandes quantités de données ou un nombre croissant d'utilisateurs. Lors de la conception d'un système évolutif, les développeurs doivent prendre en compte les performances du système, le stockage des données, la gestion des nœuds, la transmission et plusieurs autres facteurs. De plus, lorsqu'ils garantissent l'évolutivité d'un framework ou d'un système, les développeurs doivent prendre en compte la sécurité du système pour éviter les violations de données, les fuites de données et autres risques de sécurité.

Les développeurs ont conçu un système conforme aux règles générales européennes sur la protection des données ou RGPD en stockant les informations relatives à la confidentialité et les métadonnées des illustrations dans un système de fichiers distribué qui existe hors de la chaîne. Les métadonnées des œuvres d'art et les jetons numériques sont stockés dans OrbitDB, un système de stockage de base de données qui utilise plusieurs nœuds pour stocker les données et garantit ainsi la sécurité et la confidentialité des données. Le système distribué hors chaîne disperse le stockage des données et améliore ainsi l'évolutivité du système.

Analyse de la situation

La fusion des technologies d’IA et de blockchain a abouti au développement d’un système fortement axé sur la protection de la vie privée, de l’identité et des données des utilisateurs. Bien que les systèmes de confidentialité des données d’IA soient encore confrontés à certains défis tels que la sécurité des réseaux, la protection des données, l’évolutivité et le contrôle d’accès, il est crucial d’examiner et de peser ces questions sur la base de considérations pratiques lors de la phase de conception globale. À mesure que la technologie se développe et progresse, les applications se développent et les systèmes de protection de la vie privée construits à l'aide de l'IA et de la blockchain attireront davantage l'attention dans un avenir proche. Sur la base des résultats de la recherche, des approches techniques et des scénarios d’application, ils peuvent être classés en trois catégories.

- Application de la méthode de protection de la vie privée dans le secteur de l'IoT ou de l'Internet des objets en utilisant à la fois la technologie blockchain et l'IA.

- Application de la méthode de protection de la vie privée dans les contrats intelligents et les services qui utilisent à la fois la technologie blockchain et l'IA.

- Méthodes d'analyse de données à grande échelle qui offrent une protection de la vie privée en utilisant à la fois la technologie blockchain et l'IA.

Les technologies appartenant à la première catégorie se concentrent sur la mise en œuvre des technologies d’IA et de blockchain pour la protection de la vie privée dans l’industrie de l’IoT. Ces méthodes utilisent des techniques d'IA pour analyser de gros volumes de données tout en tirant parti des fonctionnalités décentralisées et immuables du réseau blockchain pour garantir l'authenticité et la sécurité des données.

Les technologies entrant dans la deuxième catégorie se concentrent sur la fusion des technologies d'IA et de blockchain pour une meilleure protection de la vie privée en utilisant le contrat et les services intelligents de la blockchain. Ces méthodes combinent l'analyse et le traitement des données avec l'IA et utilisent la technologie blockchain pour réduire la dépendance à l'égard de tiers de confiance et enregistrer les transactions.

Enfin, les technologies entrant dans la troisième catégorie visent à exploiter la puissance de l’IA et de la technologie blockchain pour améliorer la protection de la vie privée dans l’analyse de données à grande échelle. Ces méthodes visent à exploiter les propriétés de décentralisation et d'immuabilité de la blockchain qui garantissent l'authenticité et la sécurité des données, tandis que les techniques d'IA garantissent l'exactitude de l'analyse des données.

Conclusion

Dans cet article, nous avons expliqué comment les technologies d'IA et de blockchain peuvent être utilisées en synchronisation les unes avec les autres pour améliorer les applications des technologies de protection de la vie privée en parlant de leurs méthodologies associées et en évaluant les cinq caractéristiques principales de ces technologies de protection de la vie privée. En outre, nous avons également évoqué les limites existantes des systèmes actuels. Il existe certains défis dans le domaine des technologies de protection de la vie privée basées sur la blockchain et l'IA qui doivent encore être résolus, comme comment trouver un équilibre entre le partage de données et la préservation de la vie privée. La recherche sur la façon de fusionner efficacement les capacités des techniques d’IA et de Blockchain est en cours, et voici plusieurs autres moyens qui peuvent être utilisés pour intégrer d’autres techniques.

- EdgeComputing

L'Edge Computing vise à parvenir à la décentralisation en exploitant la puissance des appareils Edge et IoT pour traiter les données utilisateur privées et sensibles. Étant donné que le traitement de l'IA rend obligatoire l'utilisation de ressources informatiques substantielles, l'utilisation de méthodes de calcul de pointe peut permettre la répartition des tâches de calcul vers des appareils de pointe pour le traitement au lieu de migrer les données vers des services cloud ou des serveurs de données. Étant donné que les données sont traitées beaucoup plus près du périphérique lui-même, le temps de latence est considérablement réduit, tout comme la congestion du réseau, ce qui améliore la vitesse et les performances du système.

- Mécanismes multi-chaînes

Les mécanismes multi-chaînes ont le potentiel de résoudre les problèmes de stockage et de performances de la blockchain à chaîne unique, renforçant ainsi l'évolutivité du système. L'intégration de mécanismes multi-chaînes facilite la classification des données basée sur des attributs distincts et des niveaux de confidentialité, améliorant ainsi les capacités de stockage et la sécurité des systèmes de protection de la vie privée.