مصنوعی ذہانت

رازداری کے تحفظ کے لیے AI اور Blockchain انٹیگریشن

بلاک چین اور مصنوعی ذہانت کی ٹیکنالوجیز کے وسیع پیمانے پر توجہ اور ممکنہ استعمال کے ساتھ، رازداری کے تحفظ کی تکنیکیں جو دونوں ٹیکنالوجیز کے انضمام کے براہ راست نتیجے کے طور پر پیدا ہوتی ہیں قابل ذکر اہمیت حاصل کر رہی ہیں۔ رازداری کے تحفظ کی یہ تکنیکیں نہ صرف افراد کی رازداری کی حفاظت کرتی ہیں بلکہ یہ ڈیٹا کے انحصار اور تحفظ کی بھی ضمانت دیتی ہیں۔

اس آرٹیکل میں، ہم اس بارے میں بات کریں گے کہ کس طرح AI اور blockchain کے درمیان تعاون رازداری کے تحفظ کی متعدد تکنیکوں کو جنم دیتا ہے، اور مختلف عمودی شکلوں میں ان کا اطلاق بشمول ڈی-آئیڈینٹیفیکیشن، ڈیٹا انکرپشن، کے-انامیمیٹی، اور کثیر درجے کی تقسیم شدہ لیجر کے طریقے۔ مزید برآں، ہم خامیوں کے ساتھ ساتھ ان کی اصل وجہ کا تجزیہ کرنے کی بھی کوشش کریں گے، اور اس کے مطابق حل پیش کریں گے۔

بلاکچین، مصنوعی ذہانت، اور ان کا انضمام

بلاکچین نیٹ ورک سب سے پہلے دنیا میں اس وقت متعارف ہوا جب 2008 میں ناکاموٹو نے Bitcoin متعارف کرایا، جو کہ بلاکچین نیٹ ورک پر بنائی گئی ایک کرپٹو کرنسی ہے۔ اپنے تعارف کے بعد سے، بلاکچین نے بہت زیادہ مقبولیت حاصل کی ہے، خاص طور پر پچھلے کچھ سالوں میں۔ قیمت جس پر بٹ کوائن ٹریڈنگ کر رہا ہے۔ آج، اور اس نے ٹریلین ڈالر کی مارکیٹ کیپ کے نشان کو عبور کرنا اس بات کی نشاندہی کرتا ہے کہ بلاک چین میں صنعت کے لیے خاطر خواہ آمدنی اور منافع پیدا کرنے کی صلاحیت ہے۔

بلاکچین ٹیکنالوجی کو بنیادی طور پر ان کی پیش کردہ رسائی اور کنٹرول کی سطح کی بنیاد پر درجہ بندی کیا جا سکتا ہے۔ عوامی، نجی، اور فیڈریٹڈ بلاکچین ٹیکنالوجیز کی تین اہم اقسام ہیں۔ Bitcoin اور Ethereum جیسی مقبول کریپٹو کرنسیز اور بلاکچین آرکیٹیکچرز عوامی بلاکچین پیشکش ہیں کیونکہ وہ فطرت میں وکندریقرت ہیں، اور وہ نوڈس کو نیٹ ورک میں آزادانہ طور پر داخل ہونے یا باہر نکلنے کی اجازت دیتے ہیں، اور اس طرح زیادہ سے زیادہ وکندریقرت کو فروغ دیتے ہیں۔

مندرجہ ذیل تصویر میں Ethereum کی ساخت کو دکھایا گیا ہے کیونکہ یہ مختلف بلاکس کے درمیان روابط قائم کرنے کے لیے ایک منسلک فہرست کا استعمال کرتا ہے۔ بلاک کا ہیڈر پچھلے بلاک کے ہیش ایڈریس کو اسٹور کرتا ہے تاکہ لگاتار دو بلاکس کے درمیان ربط قائم کیا جا سکے۔

بلاک چین ٹکنالوجی کی ترقی اور اس پر عمل درآمد مختلف شعبوں میں جائز سیکیورٹی اور رازداری کے خدشات کے ساتھ کیا جاتا ہے جن کو نظرانداز نہیں کیا جاسکتا۔ مثال کے طور پر، مالیاتی صنعت میں ڈیٹا کی خلاف ورزی کے نتیجے میں بھاری نقصان ہو سکتا ہے، جبکہ فوجی یا صحت کی دیکھ بھال کے نظام میں خلاف ورزی تباہ کن ہو سکتی ہے۔ ان منظرناموں کو روکنے کے لیے، ڈیٹا، صارف کے اثاثوں، اور شناختی معلومات کا تحفظ بلاک چین سیکیورٹی ریسرچ کمیونٹی کا ایک بڑا فوکس رہا ہے، کیونکہ بلاکچین ٹیکنالوجی کی ترقی کو یقینی بنانے کے لیے، اس کی حفاظت کو برقرار رکھنا ضروری ہے۔

Ethereum ایک وکندریقرت بلاکچین پلیٹ فارم ہے جو متعدد نوڈس کا استعمال کرتے ہوئے باہمی تعاون کے ساتھ معلومات کے مشترکہ لیجر کو برقرار رکھتا ہے۔ Ethereum نیٹ ورک میں ہر نوڈ EVM یا Ethereum Vector Machine کا استعمال سمارٹ کنٹریکٹس کو مرتب کرنے کے لیے کرتا ہے، اور P2P یا پیئر ٹو پیئر نیٹ ورک کے ذریعے ہونے والے نوڈس کے درمیان رابطے کی سہولت فراہم کرتا ہے۔ Ethereum نیٹ ورک پر ہر نوڈ کو منفرد فنکشنز اور اجازتیں فراہم کی جاتی ہیں، حالانکہ تمام نوڈس کو لین دین جمع کرنے، اور بلاک کان کنی میں مشغول ہونے کے لیے استعمال کیا جا سکتا ہے۔ مزید برآں، یہ بات قابل توجہ ہے کہ بٹ کوائن کے مقابلے میں، ایتھریم تقریباً 15 سیکنڈز کی برتری کے ساتھ تیزی سے بلاک جنریشن کی رفتار دکھاتا ہے۔ اس کا مطلب یہ ہے کہ کریپٹو کان کنوں کے پاس تیزی سے انعامات حاصل کرنے کا ایک بہتر موقع ہے جبکہ لین دین کی تصدیق کے وقفہ میں نمایاں کمی واقع ہوئی ہے۔

دوسری طرف، AI یا مصنوعی ذہانت جدید سائنس کی ایک شاخ ہے جو ایسی مشینوں کو تیار کرنے پر توجہ مرکوز کرتی ہے جو فیصلہ کرنے کی صلاحیت رکھتی ہیں، اور انسان کی صلاحیت کے مقابلے میں خود مختار سوچ کی نقل کر سکتی ہیں۔ مصنوعی ذہانت اپنے آپ میں ایک بہت وسیع شاخ ہے جس میں متعدد ذیلی شعبوں بشمول گہری تعلیم، کمپیوٹر ویژن، قدرتی زبان کی پروسیسنگ، اور بہت کچھ۔ خاص طور پر NLP ایک ذیلی فیلڈ رہا ہے جس پر پچھلے کچھ سالوں میں بہت زیادہ توجہ مرکوز کی گئی ہے جس کے نتیجے میں کچھ اعلیٰ درجے کے LLMs جیسے GPT اور BERT کی ترقی ہوئی ہے۔ NLP قریب قریب کمال کی طرف گامزن ہے، اور NLP کا آخری مرحلہ ٹیکسٹ ٹرانسفارمیشنز پر کارروائی کر رہا ہے جو کمپیوٹرز کو قابل فہم بنا سکتا ہے، اور GPT-4 پر بنائے گئے ChatGPT جیسے حالیہ ماڈلز نے اشارہ کیا کہ تحقیق صحیح سمت کی طرف جا رہی ہے۔

ایک اور ذیلی فیلڈ جو AI ڈویلپرز میں کافی مقبول ہے وہ ہے گہری سیکھنے، ایک AI تکنیک جو نیوران کی ساخت کی نقل کرتے ہوئے کام کرتی ہے۔ روایتی گہرے سیکھنے کے فریم ورک میں، بیرونی ان پٹ کی معلومات کو درجہ بندی کے نیٹ ورک ڈھانچے کی تربیت کے ذریعے تہہ در تہہ پروسیس کیا جاتا ہے، اور پھر اسے حتمی نمائندگی کے لیے ایک پوشیدہ پرت میں منتقل کیا جاتا ہے۔ گہری سیکھنے کے فریم ورک دو اقسام میں تقسیم کیا جا سکتا ہے: زیر نگرانی سیکھنے، اور غیر زیر نگرانی سیکھنے.

مندرجہ بالا تصویر ڈیپ لرننگ پرسیپٹرون کے فن تعمیر کو ظاہر کرتی ہے، اور جیسا کہ تصویر میں دیکھا جا سکتا ہے، ایک گہری سیکھنے کا فریم ورک ڈیٹا میں موجود خصوصیات کو سیکھنے کے لیے ایک سے زیادہ سطح کے نیورل نیٹ ورک فن تعمیر کو استعمال کرتا ہے۔ نیورل نیٹ ورک تین قسم کی پرتوں پر مشتمل ہوتا ہے جس میں پوشیدہ پرت، ان پٹ پیئر اور آؤٹ پٹ لیئر شامل ہیں۔ فریم ورک میں ہر پرسیپٹرون پرت اگلی پرت سے جڑی ہوتی ہے تاکہ گہرا سیکھنے کا فریم ورک بنایا جا سکے۔

آخر میں، ہمارے پاس بلاک چین اور مصنوعی ذہانت کی ٹیکنالوجیز کا انضمام ہے کیونکہ یہ دونوں ٹیکنالوجیز سائبر سیکیورٹی، ڈیٹا سیکیورٹی، اور رازداری کے تحفظ کے حوالے سے تشویش میں اضافے کے ساتھ مختلف صنعتوں اور ڈومینز میں لاگو کی جارہی ہیں۔ وہ ایپلی کیشنز جن کا مقصد بلاک چین اور مصنوعی ذہانت کو مربوط کرنا ہے درج ذیل پہلوؤں میں انضمام کو ظاہر کرتا ہے۔

- ٹریننگ ڈیٹا، ماڈلز کے ان پٹ اور آؤٹ پٹ، اور پیرامیٹرز کو ریکارڈ اور اسٹور کرنے کے لیے بلاک چین ٹیکنالوجی کا استعمال، احتساب کو یقینی بنانا، اور ماڈل آڈٹ میں شفافیت۔

- ماڈلز کے درمیان وکندریقرت کی خدمات حاصل کرنے کے لیے AI ماڈلز کو تعینات کرنے کے لیے بلاکچین فریم ورک کا استعمال، اور نظام کی توسیع پذیری اور استحکام کو بڑھانا۔

- وکندریقرت نظاموں کا استعمال کرتے ہوئے بیرونی AI ڈیٹا اور ماڈلز تک محفوظ رسائی فراہم کرنا، اور بلاکچین نیٹ ورکس کو قابل اعتماد بیرونی معلومات حاصل کرنے کے قابل بنانا۔

- صارفین اور AI ماڈل ڈویلپرز کے درمیان کنکشن اور قابل اعتماد تعاملات قائم کرنے کے لیے بلاکچین پر مبنی ٹوکن ڈیزائنز اور ترغیبی میکانزم کا استعمال۔

بلاکچین اور اے آئی ٹیکنالوجیز کے انضمام کے ذریعے رازداری کا تحفظ

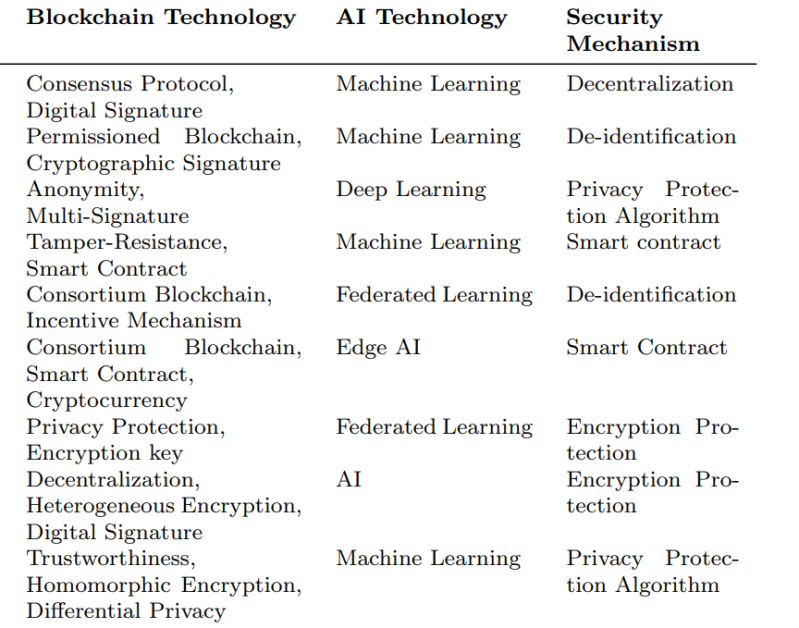

موجودہ منظر نامے میں، ڈیٹا ٹرسٹ سسٹمز کی کچھ حدود ہیں جو ڈیٹا ٹرانسمیشن کی وشوسنییتا سے سمجھوتہ کرتی ہیں۔ ان حدود کو چیلنج کرنے کے لیے، بلاک چین ٹیکنالوجیز کو قابل اعتماد اور محفوظ ڈیٹا شیئرنگ اور اسٹوریج سلوشن قائم کرنے کے لیے استعمال کیا جا سکتا ہے جو رازداری کا تحفظ فراہم کرتا ہے، اور ڈیٹا کی حفاظت کو بڑھاتا ہے۔ کی درخواستوں میں سے کچھ AI میں بلاکچین رازداری کے تحفظ کا ذکر درج ذیل جدول میں کیا گیا ہے۔

ان ٹیکنالوجیز کے نفاذ اور انضمام کو بڑھا کر، موجودہ ڈیٹا ٹرسٹ سسٹمز کی حفاظتی صلاحیت اور تحفظ کو نمایاں طور پر بڑھایا جا سکتا ہے۔

ڈیٹا خفیہ کاری

روایتی طور پر، ڈیٹا شیئرنگ اور ڈیٹا اسٹور کرنے کے طریقے سیکورٹی کے خطرات سے دوچار ہوتے ہیں کیونکہ وہ مرکزی سرورز پر منحصر ہوتے ہیں جو انہیں حملہ آوروں کے لیے آسانی سے قابل شناخت ہدف بناتے ہیں۔ ان طریقوں کی کمزوری ڈیٹا سے چھیڑ چھاڑ، اور ڈیٹا لیک جیسی سنگین پیچیدگیوں کو جنم دیتی ہے، اور موجودہ سیکیورٹی کے تقاضوں کو دیکھتے ہوئے، صرف خفیہ کاری کے طریقے ہی ڈیٹا کی حفاظت اور حفاظت کو یقینی بنانے کے لیے کافی نہیں ہیں، جو کہ ابھرنے کی بنیادی وجہ ہے۔ مصنوعی ذہانت اور بلاک چین کے انضمام پر مبنی رازداری کے تحفظ کی ٹیکنالوجیز۔

آئیے ایک بلاکچین پر مبنی پرائیویسی پریزونگ فیڈریٹڈ لرننگ اسکیم پر ایک نظر ڈالتے ہیں جس کا مقصد ملٹی-کرم تکنیک کو بہتر بنانا ہے، اور اسے ہومومورفک انکرپشن کے ساتھ جوڑ کر سائفر ٹیکسٹ لیول ماڈل فلٹرنگ اور ماڈل ایگریگیشن حاصل کرنا ہے جو پرائیویسی کے تحفظ کو برقرار رکھتے ہوئے مقامی ماڈلز کی تصدیق کر سکتا ہے۔ Paillier homomorphic encryption کی تکنیک اس طریقہ کار میں ماڈل اپ ڈیٹس کو خفیہ کرنے کے لیے استعمال کی جاتی ہے، اور اس طرح اضافی رازداری کا تحفظ فراہم کرتی ہے۔ Paillier الگورتھم کام کرتا ہے جیسا کہ دکھایا گیا ہے۔

ڈی آئیڈینٹیفیکیشن

ڈی آئیڈنٹیفیکیشن ایک ایسا طریقہ ہے جو عام طور پر ڈیٹا میں کسی صارف کی ذاتی شناخت کی معلومات کو ڈیٹا شناخت کنندگان سے ڈیٹا کو الگ کرکے گمنام کرنے کے لیے استعمال کیا جاتا ہے، اور اس طرح ڈیٹا ٹریکنگ کے خطرے کو کم کیا جاتا ہے۔ اجازت یافتہ بلاکچین ٹکنالوجی پر بنایا گیا ایک विकेंद्रीकृत AI فریم ورک موجود ہے جو مذکورہ بالا نقطہ نظر کو استعمال کرتا ہے۔ AI فریم ورک بنیادی طور پر ذاتی شناخت کی معلومات کو غیر ذاتی معلومات سے مؤثر طریقے سے الگ کرتا ہے، اور پھر بلاکچین نیٹ ورک میں ذاتی شناخت کی معلومات کی ہیش ویلیوز کو محفوظ کرتا ہے۔ مجوزہ AI فریم ورک کو میڈیکل انڈسٹری میں کسی مریض کی حقیقی شناخت ظاہر کیے بغیر طبی ریکارڈ اور معلومات کا اشتراک کرنے کے لیے استعمال کیا جا سکتا ہے۔ جیسا کہ مندرجہ ذیل تصویر میں دکھایا گیا ہے، مجوزہ AI فریم ورک ڈیٹا کی درخواستوں کے لیے دو آزاد بلاک چین کا استعمال کرتا ہے جس میں ایک بلاک چین نیٹ ورک مریض کی معلومات کو ڈیٹا تک رسائی کی اجازت کے ساتھ محفوظ کرتا ہے جبکہ دوسرا بلاکچین نیٹ ورک درخواست دہندگان کی جانب سے کی گئی کسی بھی درخواست یا سوالات کے آڈٹ ٹریس کو حاصل کرتا ہے۔ نتیجے کے طور پر، نیٹ ورک پر متعدد اداروں کے اندر محفوظ اور محفوظ ڈیٹا شیئرنگ کو فعال کرتے ہوئے مریضوں کو اپنے میڈیکل ریکارڈ اور حساس معلومات پر مکمل اختیار اور کنٹرول حاصل ہے۔

کثیر پرتوں والا تقسیم شدہ لیجر

ملٹی لیئرڈ ڈسٹری بیوٹڈ لیجر ایک ڈیٹا سٹوریج سسٹم ہے جس میں ڈی سینٹرلائزیشن پراپرٹی اور ایک سے زیادہ درجہ بندی پرتیں ہیں جو زیادہ سے زیادہ افادیت کو بڑھانے اور ڈیٹا شیئرنگ کے عمل کو بہتر رازداری کے تحفظ کے ساتھ محفوظ بنانے کے لیے بنائی گئی ہیں۔ DeepLinQ ایک بلاکچین پر مبنی ملٹی لیئرڈ ڈی سینٹرلائزڈ ڈسٹری بیوٹڈ لیجر ہے جو ڈیٹا پرائیویسی اور ڈیٹا شیئرنگ کے حوالے سے صارف کی تشویش کا ازالہ کرتا ہے۔ DeepLinQ مختلف تکنیکوں جیسے آن ڈیمانڈ استفسار، رسائی کنٹرول، پراکسی ریزرویشن، اور سمارٹ کنٹریکٹس کو بروئے کار لاتے ہوئے ڈیٹا پرائیویسی کے تحفظ کے لیے بلاک چین نیٹ ورک کی خصوصیات بشمول متفقہ طریقہ کار، مکمل وکندریقرت، اور گمنامی سے فائدہ اٹھا کر ڈیٹا پرائیویسی کو محفوظ کرتا ہے۔

K- گمنامی

K- نام ظاہر نہ کرنے کا طریقہ رازداری کے تحفظ کا ایک طریقہ ہے جس کا مقصد ڈیٹاسیٹ میں افراد کو ہدف بنانا اور اس طرح گروپ کرنا ہے کہ ہر گروپ میں کم از کم K افراد ایک جیسی قدروں کے حامل ہوں، اور اس وجہ سے انفرادی صارفین کی شناخت اور رازداری کا تحفظ کرنا ہے۔ K- نام ظاہر نہ کرنے کا طریقہ ایک مجوزہ قابل اعتماد ٹرانزیکشن ماڈل کی بنیاد رہا ہے جو انرجی نوڈس اور الیکٹرک گاڑیوں کے درمیان لین دین کی سہولت فراہم کرتا ہے۔ اس ماڈل میں، K- Anonymity کا طریقہ دو کام کرتا ہے: پہلا، یہ K- Anonymity کی تکنیکوں کا استعمال کرتے ہوئے ایک متحد درخواست بنا کر EVs کے مقام کو چھپاتا ہے جو کار کے مالک کے مقام کو چھپا یا چھپاتا ہے۔ دوسرا، K- Anonymity طریقہ صارف کے شناخت کنندگان کو چھپاتا ہے تاکہ حملہ آوروں کو صارفین کو ان کی الیکٹرک گاڑیوں سے منسلک کرنے کا اختیار نہ چھوڑا جائے۔

تشخیص اور صورتحال کا تجزیہ

اس سیکشن میں، ہم حالیہ برسوں میں تجویز کردہ بلاکچین اور اے آئی ٹیکنالوجیز کے فیوژن کا استعمال کرتے ہوئے پرائیویسی پروٹیکشن کے دس سسٹمز کے جامع تجزیہ اور تشخیص کے بارے میں بات کریں گے۔ تشخیص میں ان مجوزہ طریقوں کی پانچ بڑی خصوصیات پر توجہ مرکوز کی گئی ہے، بشمول: اتھارٹی مینجمنٹ، ڈیٹا پروٹیکشن، ایکسیس کنٹرول، اسکیل ایبلٹی اور نیٹ ورک سیکیورٹی، اور اس کے ساتھ ساتھ بہتری کے امکانات، کمزوریوں اور ممکنہ شعبوں پر بھی بات کی گئی ہے۔ یہ AI اور blockchain ٹیکنالوجیز کے انضمام کے نتیجے میں پیدا ہونے والی منفرد خصوصیات ہیں جنہوں نے نئے آئیڈیاز کے لیے راہیں ہموار کی ہیں، اور بہتر رازداری کے تحفظ کے لیے حل فراہم کیے ہیں۔ حوالہ کے لیے، ذیل کی تصویر بلاک چین اور AI ٹیکنالوجیز کے مشترکہ اطلاق کے لیے تجزیاتی نتائج اخذ کرنے کے لیے استعمال کیے گئے مختلف تشخیصی میٹرکس کو دکھاتی ہے۔

اتھارٹی مینجمنٹ

رسائی کنٹرول ایک سیکورٹی اور پرائیویسی ٹیکنالوجی ہے جس کا استعمال پہلے سے طے شدہ اصولوں، ہدایات کے سیٹ، پالیسیوں، ڈیٹا کی سالمیت کی حفاظت اور سسٹم کی حفاظت کی بنیاد پر مجاز وسائل تک صارف کی رسائی کو محدود کرنے کے لیے کیا جاتا ہے۔ ایک ذہین پرائیویسی پارکنگ مینجمنٹ سسٹم موجود ہے جو اجازتوں کے انتظام کے لیے رول بیسڈ ایکسیس کنٹرول یا RBAC ماڈل کا استعمال کرتا ہے۔ فریم ورک میں، ہر صارف کو ایک یا زیادہ کردار تفویض کیے جاتے ہیں، اور پھر ان کرداروں کے مطابق درجہ بندی کی جاتی ہے جو سسٹم کو انتساب تک رسائی کی اجازتوں کو کنٹرول کرنے کی اجازت دیتے ہیں۔ نیٹ ورک پر صارفین اپنی شناخت کی تصدیق کے لیے اپنے بلاک چین ایڈریس کا استعمال کر سکتے ہیں، اور انتساب کی اجازت تک رسائی حاصل کر سکتے ہیں۔

کنٹرول تک رسائی حاصل کریں

رسائی کنٹرول رازداری کے تحفظ کے کلیدی بنیادی اصولوں میں سے ایک ہے، گروپ کی رکنیت اور صارف کی شناخت کی بنیاد پر رسائی کو محدود کرنا اس بات کو یقینی بنانے کے لیے کہ یہ صرف مجاز صارفین ہی ہیں جو مخصوص وسائل تک رسائی حاصل کر سکتے ہیں جن تک انہیں رسائی کی اجازت ہے، اور اس طرح سسٹم کو ناپسندیدہ چیزوں سے بچانا ہے۔ جبری رسائی. مؤثر اور موثر رسائی کنٹرول کو یقینی بنانے کے لیے، فریم ورک کو اجازت، صارف کی تصدیق، اور رسائی کی پالیسیوں سمیت متعدد عوامل پر غور کرنے کی ضرورت ہے۔

ڈیجیٹل شناختی ٹیکنالوجی کے لیے ایک ابھرتا ہوا نقطہ نظر ہے۔ IO ایپلی کیشنز جو محفوظ اور محفوظ رسائی کنٹرول فراہم کر سکتا ہے، اور ڈیٹا اور ڈیوائس کی رازداری کو یقینی بنا سکتا ہے۔ یہ طریقہ ایکسیس کنٹرول پالیسیوں کی ایک سیریز کو استعمال کرنے کی تجویز پیش کرتا ہے جو کہ کرپٹوگرافک پرائمیٹوز، اور ڈیجیٹل شناختی ٹیکنالوجی یا DIT پر مبنی ہیں تاکہ ڈرونز، کلاؤڈ سرورز، اور گراؤنڈ اسٹیشن سرورز (GSS) جیسے اداروں کے درمیان مواصلات کی حفاظت کو محفوظ رکھا جا سکے۔ ہستی کی رجسٹریشن مکمل ہونے کے بعد، اسناد میموری میں محفوظ ہوجاتی ہیں۔ ذیل میں شامل جدول فریم ورک میں نقائص کی اقسام کا خلاصہ کرتا ہے۔

ڈیٹا کے تحفظ کا

ڈیٹا پروٹیکشن کا استعمال ڈیٹا انکرپشن، ایکسیس کنٹرول، سیکیورٹی آڈیٹنگ، اور ڈیٹا بیک اپ سمیت اقدامات کا حوالہ دینے کے لیے کیا جاتا ہے تاکہ یہ یقینی بنایا جا سکے کہ صارف کے ڈیٹا تک غیر قانونی طور پر رسائی، چھیڑ چھاڑ یا لیک نہ ہو۔ جب ڈیٹا پروسیسنگ کی بات آتی ہے تو ڈیٹا ماسکنگ، گمنامی، ڈیٹا آئسولیشن، اور ڈیٹا انکرپشن جیسی ٹیکنالوجیز ڈیٹا کو غیر مجاز رسائی اور لیکیج سے بچانے کے لیے استعمال کی جا سکتی ہیں۔ مزید برآں، انکرپشن ٹیکنالوجیز جیسے ہومومورفک انکرپشن، ڈیفرینشل پرائیویسی پروٹیکشن، ڈیجیٹل سگنیچر الگورتھم، غیر متناسب انکرپشن الگورتھم، اور ہیش الگورتھم، غیر مجاز صارفین کی غیر مجاز اور غیر قانونی رسائی کو روک سکتے ہیں اور ڈیٹا کی رازداری کو یقینی بنا سکتے ہیں۔

نیٹ ورک سیکورٹی

نیٹ ورک سیکیورٹی ایک وسیع فیلڈ ہے جس میں ڈیٹا کی رازداری اور سالمیت کو یقینی بنانا، نیٹ ورک کے حملوں کو روکنا، اور سسٹم کو نیٹ ورک وائرسز اور نقصان دہ سافٹ ویئر سے بچانا سمیت مختلف پہلوؤں کا احاطہ کیا گیا ہے۔ نظام کی حفاظت، وشوسنییتا اور حفاظت کو یقینی بنانے کے لیے، محفوظ نیٹ ورک آرکیٹیکچرز اور پروٹوکولز کی ایک سیریز، اور حفاظتی اقدامات کو اپنانے کی ضرورت ہے۔ مزید برآں، نیٹ ورک کے مختلف خطرات کا تجزیہ اور اندازہ لگانا اور متعلقہ دفاعی طریقہ کار اور حفاظتی حکمت عملیوں کے ساتھ آنا نظام کی وشوسنییتا اور سلامتی کو بہتر بنانے کے لیے ضروری ہے۔

اسکیل ایبلٹی

اسکیل ایبلٹی سے مراد ڈیٹا کی بڑی مقدار یا صارفین کی بڑھتی ہوئی تعداد کو سنبھالنے کی سسٹم کی صلاحیت ہے۔ توسیع پذیر نظام کو ڈیزائن کرتے وقت، ڈویلپرز کو سسٹم کی کارکردگی، ڈیٹا اسٹوریج، نوڈ مینجمنٹ، ٹرانسمیشن، اور کئی دیگر عوامل پر غور کرنا چاہیے۔ مزید برآں، کسی فریم ورک یا سسٹم کی توسیع پذیری کو یقینی بناتے وقت، ڈویلپرز کو ڈیٹا کی خلاف ورزیوں، ڈیٹا لیکس، اور دیگر حفاظتی خطرات کو روکنے کے لیے سسٹم کی سیکیورٹی کو مدنظر رکھنا چاہیے۔

ڈویلپرز نے پرائیویسی سے متعلق معلومات، اور آرٹ ورک میٹا ڈیٹا کو تقسیم شدہ فائل سسٹم میں اسٹور کرکے یورپی جنرل ڈیٹا پروٹیکشن رولز یا GDPR کی تعمیل میں ایک سسٹم ڈیزائن کیا ہے جو سلسلہ سے باہر موجود ہے۔ آرٹ ورک میٹا ڈیٹا اور ڈیجیٹل ٹوکنز OrbitDB میں محفوظ کیے جاتے ہیں، ایک ڈیٹا بیس اسٹوریج سسٹم جو ڈیٹا کو ذخیرہ کرنے کے لیے متعدد نوڈس کا استعمال کرتا ہے، اور اس طرح ڈیٹا کی حفاظت اور رازداری کو یقینی بناتا ہے۔ آف چین ڈسٹری بیوٹڈ سسٹم ڈیٹا سٹوریج کو منتشر کرتا ہے، اور اس طرح سسٹم کی توسیع پذیری کو بہتر بناتا ہے۔

صورتحال کا تجزیہ

اے آئی اور بلاک چین ٹیکنالوجیز کے امتزاج کے نتیجے میں ایک ایسا نظام تیار ہوا ہے جو صارفین کی رازداری، شناخت اور ڈیٹا کے تحفظ پر بہت زیادہ توجہ مرکوز کرتا ہے۔ اگرچہ AI ڈیٹا پرائیویسی سسٹم کو ابھی بھی نیٹ ورک سیکیورٹی، ڈیٹا پروٹیکشن، اسکیل ایبلٹی، اور ایکسیس کنٹرول جیسے کچھ چیلنجز کا سامنا ہے، لیکن ڈیزائن کے مرحلے کے دوران جامع طور پر عملی غور و فکر کی بنیاد پر ان مسائل پر غور کرنا اور ان کا وزن کرنا بہت ضروری ہے۔ جیسے جیسے ٹیکنالوجی ترقی کرتی ہے اور مزید ترقی کرتی ہے، ایپلی کیشنز میں توسیع ہوتی ہے، AI اور blockchain کا استعمال کرتے ہوئے بنائے گئے پرائیویسی پروٹیکشن سسٹم آنے والے مستقبل میں مزید توجہ مبذول کریں گے۔ تحقیقی نتائج، تکنیکی نقطہ نظر، اور درخواست کے منظرناموں کی بنیاد پر، انہیں تین زمروں میں تقسیم کیا جا سکتا ہے۔

- IoT یا انٹرنیٹ آف تھنگز انڈسٹری میں پرائیویسی پروٹیکشن میتھڈ ایپلی کیشن بلاک چین اور اے آئی دونوں ٹیکنالوجی کو استعمال کر کے۔

- سمارٹ کنٹریکٹ اور سروسز میں پرائیویسی پروٹیکشن میتھڈ ایپلی کیشن جو بلاک چین اور اے آئی ٹیکنالوجی دونوں کا استعمال کرتی ہے۔

- بڑے پیمانے پر ڈیٹا کے تجزیہ کے طریقے جو بلاکچین اور اے آئی ٹیکنالوجی دونوں کو استعمال کرکے رازداری کا تحفظ فراہم کرتے ہیں۔

پہلی قسم سے تعلق رکھنے والی ٹیکنالوجیز IoT انڈسٹری میں رازداری کے تحفظ کے لیے AI اور blockchain ٹیکنالوجیز کے نفاذ پر توجہ مرکوز کرتی ہیں۔ یہ طریقے ڈیٹا کی صداقت اور حفاظت کو یقینی بنانے کے لیے بلاکچین نیٹ ورک کی وکندریقرت اور غیر متغیر خصوصیات کا فائدہ اٹھاتے ہوئے ڈیٹا کی زیادہ مقدار کا تجزیہ کرنے کے لیے AI تکنیک کا استعمال کرتے ہیں۔

دوسری قسم میں آنے والی ٹیکنالوجیز بلاکچین کے سمارٹ کنٹریکٹ اور سروسز کا استعمال کرتے ہوئے رازداری کے بہتر تحفظ کے لیے AI اور Blockchain ٹیکنالوجیز کو فیوز کرنے پر مرکوز ہیں۔ یہ طریقے ڈیٹا کے تجزیے اور ڈیٹا پروسیسنگ کو AI کے ساتھ جوڑتے ہیں اور قابل اعتماد تیسرے فریق پر انحصار کم کرنے اور لین دین کو ریکارڈ کرنے کے لیے بلاک چین ٹیکنالوجی کا استعمال کرتے ہیں۔

آخر میں، تیسری قسم میں آنے والی ٹیکنالوجیز بڑے پیمانے پر ڈیٹا اینالیٹکس میں پرائیویسی کے بہتر تحفظ کو حاصل کرنے کے لیے AI اور blockchain ٹیکنالوجی کی طاقت کو بروئے کار لانے پر توجہ مرکوز کرتی ہیں۔ ان طریقوں کا مقصد بلاکچین کی وکندریقرت، اور غیر متغیر خصوصیات سے فائدہ اٹھانا ہے جو ڈیٹا کی صداقت اور حفاظت کو یقینی بناتی ہے جبکہ AI تکنیک ڈیٹا کے تجزیہ کی درستگی کو یقینی بناتی ہے۔

نتیجہ

اس آرٹیکل میں، ہم نے اس بارے میں بات کی ہے کہ کس طرح AI اور Blockchain ٹیکنالوجیز کو ایک دوسرے کے ساتھ ہم آہنگی کے ساتھ استعمال کیا جا سکتا ہے تاکہ پرائیویسی پروٹیکشن ٹیکنالوجیز کی ایپلی کیشنز کو ان کے متعلقہ طریقہ کار کے بارے میں بات کر کے، اور ان پرائیویسی پروٹیکشن ٹیکنالوجیز کی پانچ بنیادی خصوصیات کا جائزہ لے کر۔ مزید برآں، ہم نے موجودہ نظام کی موجودہ حدود کے بارے میں بھی بات کی ہے۔ پرائیویسی پروٹیکشن ٹیکنالوجیز کے میدان میں کچھ چیلنجز ہیں جو بلاکچین اور اے آئی پر بنی ہیں جن پر ابھی بھی توجہ دینے کی ضرورت ہے جیسے ڈیٹا شیئرنگ اور پرائیویسی پرزرویشن کے درمیان توازن کیسے قائم کیا جائے۔ AI اور Blockchain تکنیکوں کی صلاحیتوں کو مؤثر طریقے سے ضم کرنے کے طریقے پر تحقیق جاری ہے، اور یہاں کئی دوسرے طریقے ہیں جن کا استعمال دیگر تکنیکوں کو مربوط کرنے کے لیے کیا جا سکتا ہے۔

- ایج کمپیوٹنگ

ایج کمپیوٹنگ کا مقصد نجی اور حساس صارف کے ڈیٹا پر کارروائی کرنے کے لیے ایج اور آئی او ٹی ڈیوائسز کی طاقت کا فائدہ اٹھا کر وکندریقرت حاصل کرنا ہے۔ چونکہ AI پروسیسنگ کافی کمپیوٹنگ وسائل کو استعمال کرنا لازمی بناتی ہے، اس لیے ایج کمپیوٹنگ کے طریقوں کا استعمال ڈیٹا کو کلاؤڈ سروسز، یا ڈیٹا سرورز پر منتقل کرنے کے بجائے پروسیسنگ کے لیے آلات کے کنارے پر کمپیوٹیشنل کاموں کی تقسیم کو قابل بناتا ہے۔ چونکہ ڈیٹا کو ایج ڈیوائس کے بہت قریب پروسیس کیا جاتا ہے، اس لیے تاخیر کا وقت نمایاں طور پر کم ہو جاتا ہے، اور اسی طرح نیٹ ورک کنجشن بھی ہے جو سسٹم کی رفتار اور کارکردگی کو بڑھاتا ہے۔

- ملٹی چین میکانزم

ملٹی چین میکانزم میں سنگل چین بلاکچین اسٹوریج، اور کارکردگی کے مسائل کو حل کرنے کی صلاحیت ہوتی ہے، اس وجہ سے سسٹم کی توسیع پذیری کو بڑھایا جاتا ہے۔ ملٹی چین میکانزم کا انضمام مختلف صفات اور رازداری کی سطح پر مبنی ڈیٹا کی درجہ بندی میں سہولت فراہم کرتا ہے، اس لیے سٹوریج کی صلاحیتوں اور رازداری کے تحفظ کے نظام کی حفاظت کو بہتر بناتا ہے۔